Инструкция по настройке гостевого WiFi на роутере и точках доступа MikroTik. Создание отдельной, безопасной сети.

Присутствие гостевой сети в IT инфраструктуре решает две задачи:

- Можно не беспокоиться о передачи пароля от WiFi. Участник гостевой сети будет иметь только выход в интернет;

- Изобилие подключенных смартфонов не смогут «положить» сеть, но и также не будут источником нового вируса.

Это незначительные модификации настроек доступа к WiFi, но в корпоративном сегменте могут обладать большей ролью в защите коммерческой информации и работы сети. WiFi устройств в стандартной сети превышает количество проводных, поэтому не лишним будет наделить локальную сеть ещё одним методом для защиты данных.

В рамках стать будут рассмотрены такие настройки:

- Настройка гостевой сети для отдельной точки доступа;

- Настройка гостевой WiFi на контроллере CAPsMAN;

- Настройка Firewall для гостевой сети;

- Ограничение скорости для гостевой WiFi.

Как известно, устройства MikroTik поддерживают два метода конфигурирования WiFi:

- Через закладку Wireless. Точка доступа WiFi или роутер будут выступать в роли единственного источника WiFi(пример настройки →);

- Контроллер «бесшовного» роуминга CAPsMAN. Все точки доступа будут подключать к контроллеру CAPsMAN и принимать параметры WiFi, которые описаны в его конфигурации(пример настройки →).

1. Пример настройки гостевой(guest) WiFi сети на роутере MikroTik hAP ac2

В исходной конфигурации имеем полностью настроенный роутер(пример настройки MikroTik hAP ac2 →), на базе которого нужно добавить гостевую WiFi сеть для посетителей или смартфонов.

Этапы настройки гостевой(guest) WiFi в MikroTik, для отдельной точки доступа:

- Создание отдельного Bridge;

- Добавление отдельного пароля для гостевой сети;

- Настройка виртуальных интерфейсов;

- Добавление виртуальных интерфейсов в Bridge;

- Настройка IP адресации и DHCP сервера.

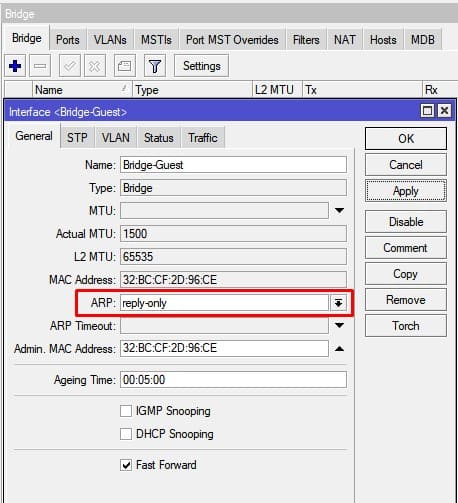

Создание отдельного Bridge

Настройка находится в Bridge→Bridge

/interface bridge add admin-mac=32:BC:CF:2D:96:CE arp=reply-only auto-mac=no name=Bridge-Guest

ARP=reply-only запретит ручное конфигурирование сетевых параметров со стороны клиента, т.е. на WiFi устройство нельзя установить САМОСТОЯТЕЛЬНО статический IP адрес.

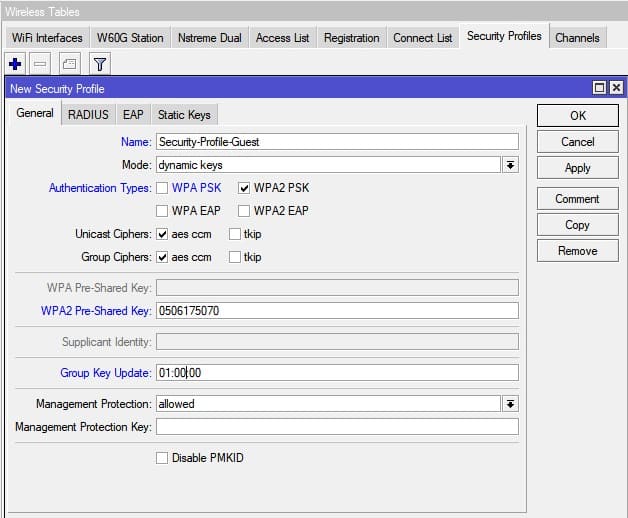

Добавление отдельного пароля для гостевой сети

Настройка находится в Wireless→Security Profiles

/interface wireless security-profiles add authentication-types=wpa2-psk eap-methods="" group-key-update=1h \ management-protection=allowed mode=dynamic-keys name=\ Security-Profile-Guest supplicant-identity="" wpa2-pre-shared-key=\ 050WWWXXYY

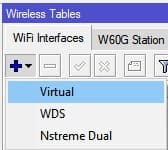

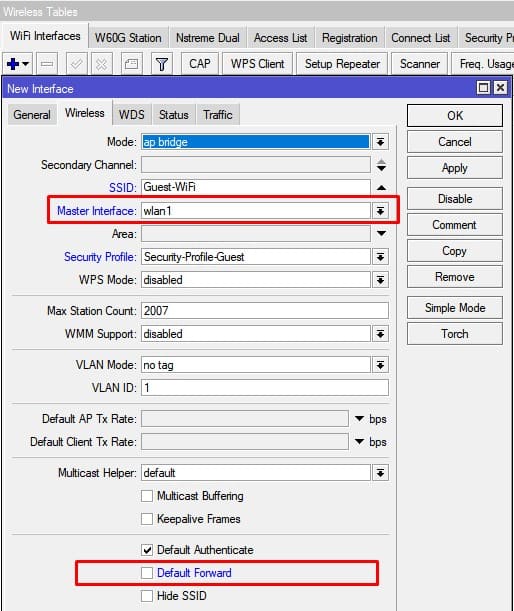

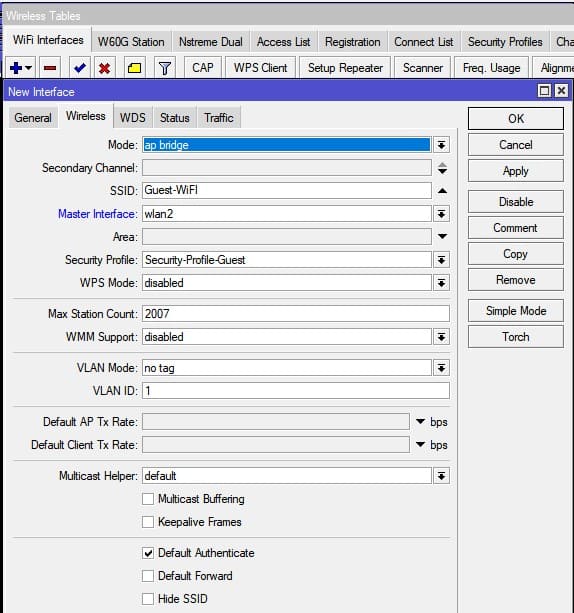

Настройка виртуальных интерфейсов

Для каждого модуля WiFi нужно добавить Virtual интерфейс, который будет определен как гостевой WiFi.

Настройка находится в Wireless→WiFi Interfaces

/interface wireless add default-forwarding=no disabled=no keepalive-frames=disabled mac-address=\ 76:4D:28:24:35:C5 master-interface=wlan1 multicast-buffering=disabled \ name=wlan3 security-profile=Security-Profile-Guest ssid=Guest-WiFI \ wds-cost-range=0 wds-default-cost=0 wps-mode=disabled add default-forwarding=no disabled=no keepalive-frames=disabled mac-address=\ 76:4D:28:24:35:C5 master-interface=wlan2 multicast-buffering=disabled \ name=wlan4 security-profile=Security-Profile-Guest ssid=Guest-WiFI \ wds-cost-range=0 wds-default-cost=0 wps-mode=disabled

Default Forward=no WiFi устройства не будут видеть друг друга.

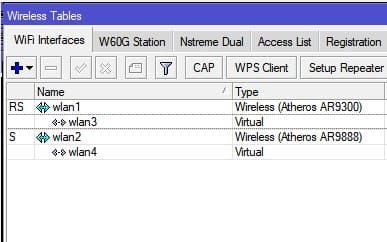

Вот так должны выглядеть вновь созданные виртуальные интерфейсы для гостевой WiFi сети:

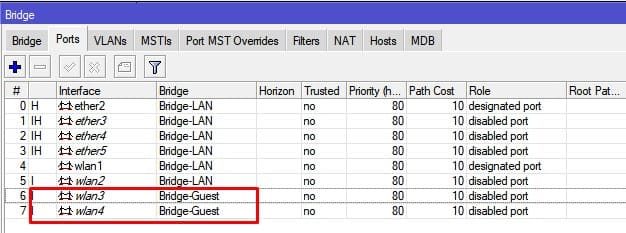

Добавление виртуальных интерфейсов в Bridge

Настройка находится в Bridge→Ports

/interface bridge port add bridge=Bridge-Guest interface=wlan3 add bridge=Bridge-Guest interface=wlan4

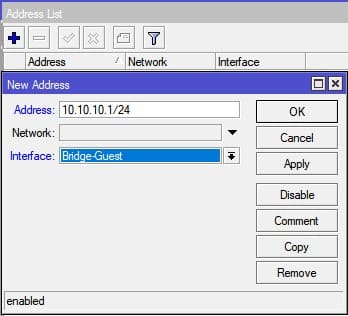

Настройка IP адресации и DHCP сервера

Настройка находится в IP→Addresses

/ip address add address=10.10.10.1/24 interface=Bridge-Guest network=10.10.10.0

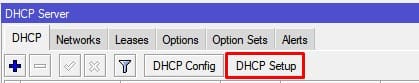

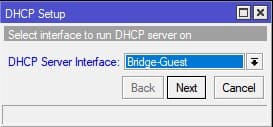

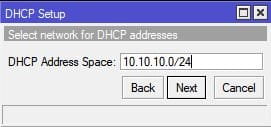

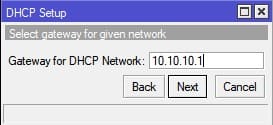

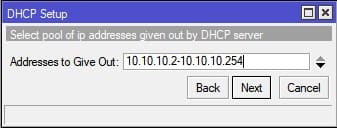

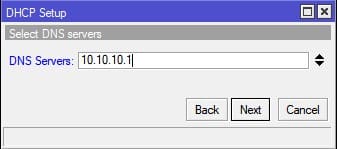

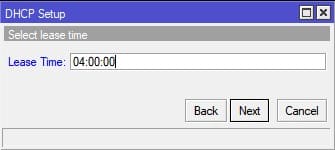

Производим стандартные настройки DHCP сервера

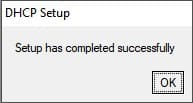

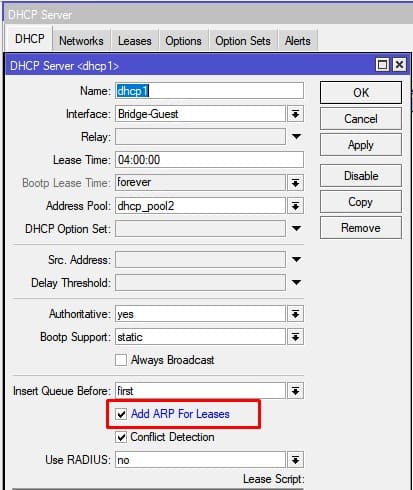

Настройка находится в IP→DHCP Server→DHCP→DHCP Setup

А далее в вновь созданному DHCP серверу указываем параметр Add ARP For Leases = yes, чтобы запретить использование статических IP адресов вне ARP таблицы роутера.

/ip dhcp-server network add address=10.10.10.0/24 dns-server=10.10.10.1 gateway=10.10.10.1 /ip pool add name=dhcp_pool2 ranges=10.10.10.2-10.10.10.254 /ip dhcp-server add add-arp=yes address-pool=dhcp_pool2 disabled=no interface=Bridge-Guest \ lease-time=4h name=dhcp1

2. Пример настройки гостевой(guest) WiFi сети в CAPsMAN MikroTik

За основу настроек будет выбран полностью сконфигурированный контроллер «бесшовного» роуминга CAPsMAN.

Этапы настройки гостевой(guest) WiFi в MikroTik, для контроллера CAPsMAN:

- Создание отдельного Bridge для CAPsMAN;

- Добавление отдельного пароля для гостевой сети в CAPsMAN;

- Добавление нового Datapath в CAPsMAN;

- Настройка конфигурации для гостевой сети в CAPsMAN;

- Добавление конфигурации в раздел «Provisioning» в CAPsMAN;

- Обновление конфигурации для точек доступа CAPsMAN;

- Настройка IP адресации и DHCP для CAPsMAN.

Создание отдельного Bridge для CAPsMAN

Настройка находится в Bridge→Bridge

/interface bridge add admin-mac=32:BC:CF:2D:96:CE arp=reply-only auto-mac=no name=Bridge-Guest

ARP=reply-only запретит ручное конфигурирование сетевых параметров со стороны клиента, т.е. на WiFi устройство нельзя установить САМОСТОЯТЕЛЬНО статический IP адрес.

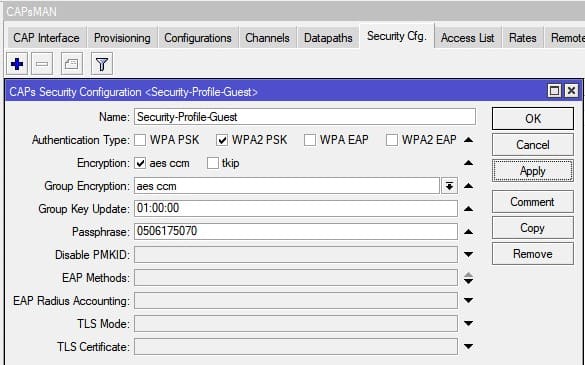

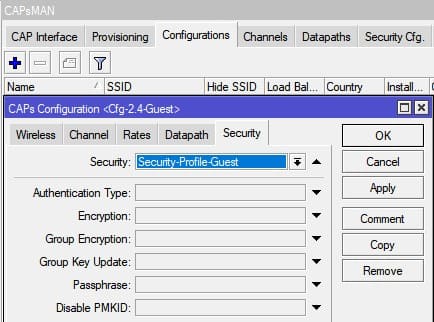

Добавление отдельного пароля для гостевой сети в CAPsMAN

Настройка находится в CAPsMAN→Security Cfg.

/caps-man security add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm \ group-key-update=1h name=Security-Profile-Guest passphrase=050617XXYY

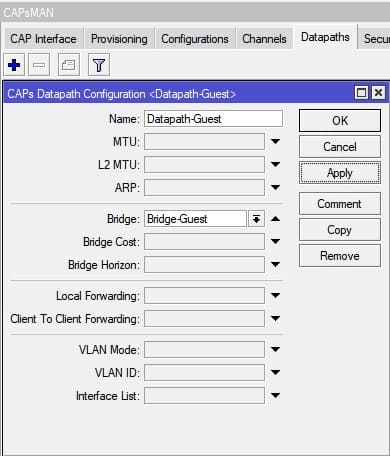

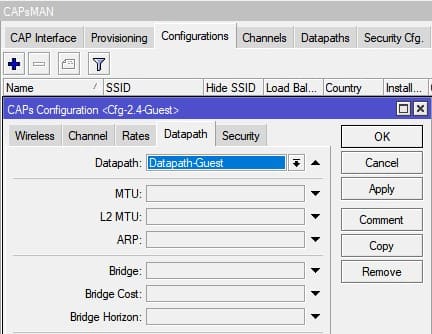

Добавление нового Datapath в CAPsMAN

Настройка находится в CAPsMAN→Datapaths

/caps-man datapath add bridge=Bridge-Guest name=Datapath-Guest

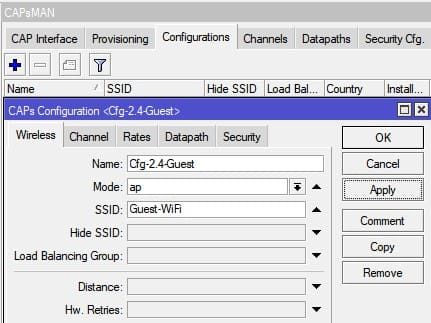

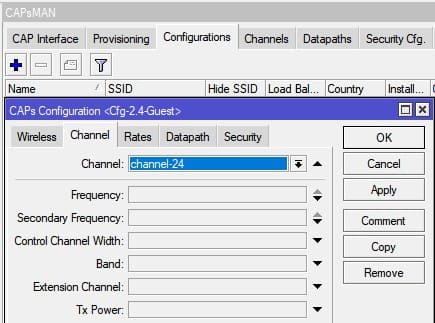

Настройка конфигурации для гостевой сети в CAPsMAN

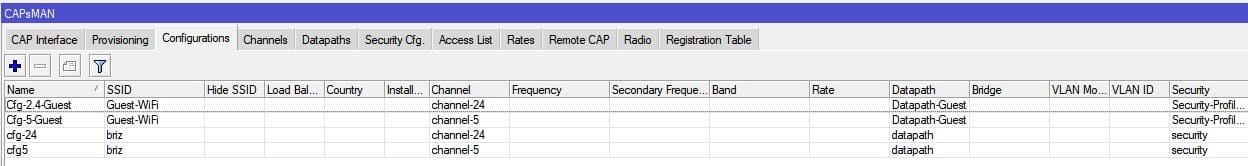

Настройка находится в CAPsMAN→Configurations

/caps-man configuration add channel=channel-24 datapath=Datapath-Guest mode=ap name=Cfg-2.4-Guest \ security=Security-Profile-Guest ssid=Guest-WiFi add channel=channel-5 datapath=Datapath-Guest mode=ap name=Cfg-5-Guest \ security=Security-Profile-Guest ssid=Guest-WiFi

Аналогичные действия нужно произвести для канала 5ГГц, в качестве параметра Channel выбрать соответствующую частоту. По итогам настройки раздел конфигурации будет иметь вид:

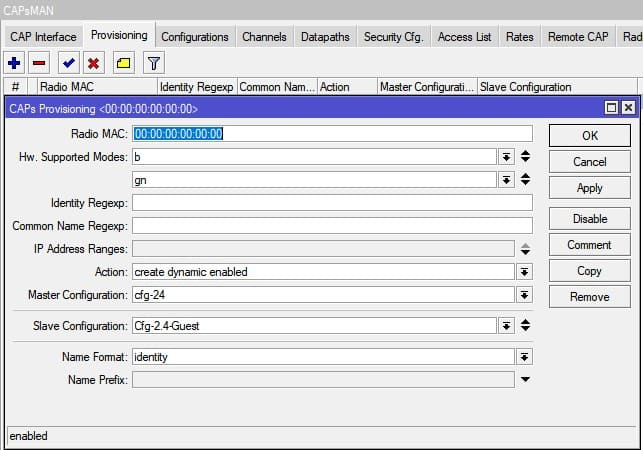

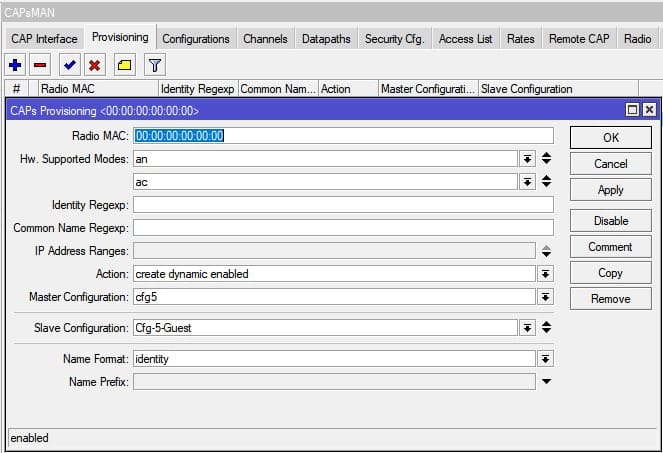

Добавление конфигурации в раздел «Provisioning» в CAPsMAN

Настройка находится в CAPsMAN→Provisioning

/caps-man provisioning add action=create-enabled hw-supported-modes=b,gn master-configuration=cfg-24 \ name-format=identity slave-configurations=Cfg-2.4-Guest add action=create-enabled hw-supported-modes=an,ac master-configuration=cfg5 \ name-format=identity slave-configurations=Cfg-5-Guest

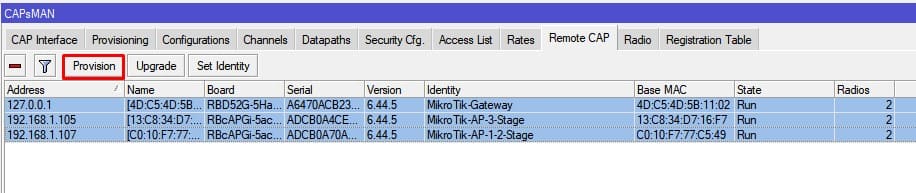

Обновление конфигурации для точек доступа CAPsMAN

Настройка находится в CAPsMAN→Remote CAP→Provision

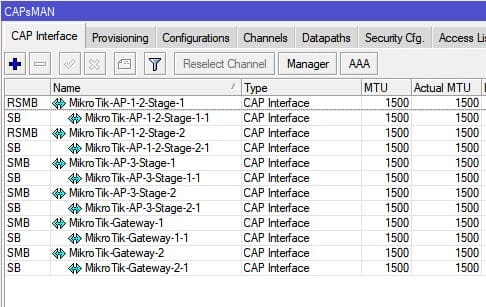

Вся описанные настройки приведут к изменениям на всех подключенных точках доступа и раздел с интерфейсами CAPsMAN будет иметь вид:

Настройка IP адресации и DHCP для CAPsMAN

Настройка находится в IP→Addresses

/ip address add address=10.10.10.1/24 interface=Bridge-Guest network=10.10.10.0

Производим стандартные настройки DHCP сервера

Настройка находится в IP→DHCP Server→DHCP→DHCP Setup

А далее в вновь созданному DHCP серверу указываем параметр Add ARP For Leases = yes, чтобы запретить использование статических IP адресов вне ARP таблицы роутера.

/ip dhcp-server network add address=10.10.10.0/24 dns-server=10.10.10.1 gateway=10.10.10.1 /ip pool add name=dhcp_pool2 ranges=10.10.10.2-10.10.10.254 /ip dhcp-server add add-arp=yes address-pool=dhcp_pool2 disabled=no interface=Bridge-Guest \ lease-time=4h name=dhcp1

3. Настройка Firewall для гостевой(guest) WiFi сети в MikroTik

Данные правила будут являться общими, независимо какой тип конфигурирования настроен на точке доступа.

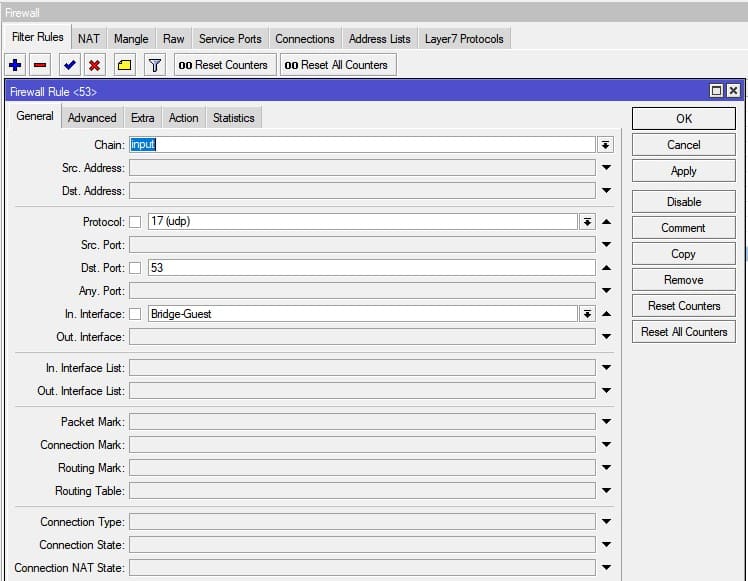

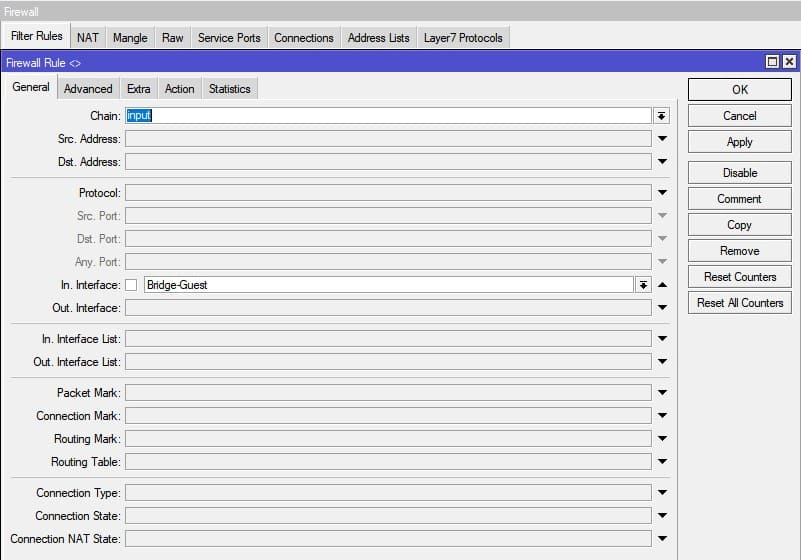

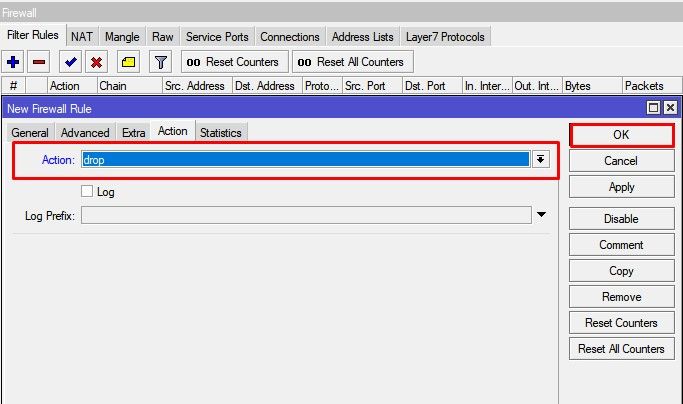

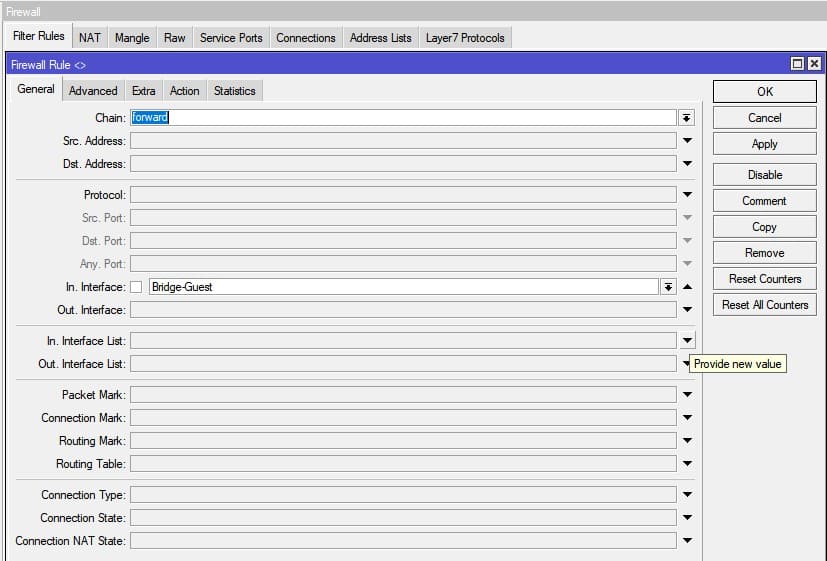

Настройка находится в IP→Firewall→Filter Rules

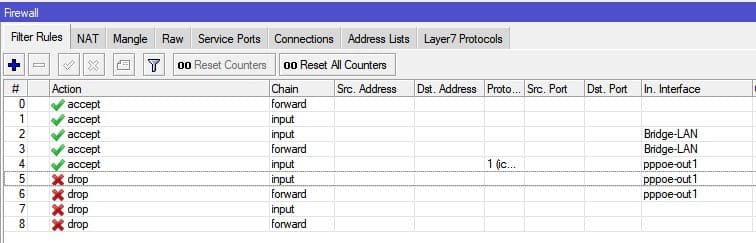

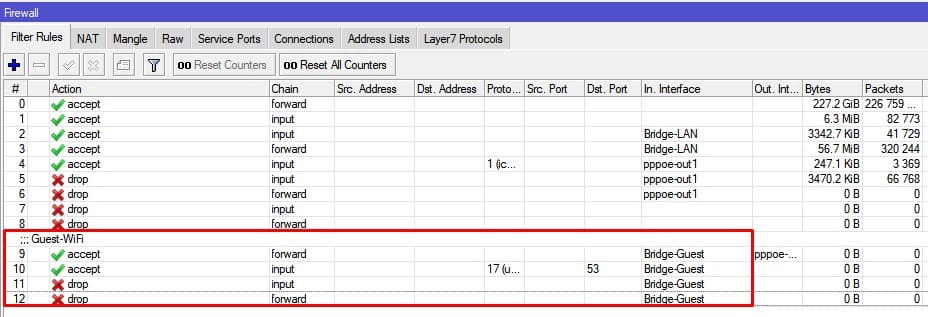

Исходная конфигурация Firewall следующая:

/ip firewall filter add action=accept chain=forward connection-state=established,related add action=accept chain=input connection-state=established,related add action=accept chain=input in-interface=Bridge-LAN add action=accept chain=forward in-interface=Bridge-LAN add action=accept chain=input in-interface=pppoe-out1 protocol=icmp add action=drop chain=input in-interface=pppoe-out1 src-address-list=\ !Remote-Access add action=drop chain=forward connection-nat-state=!dstnat in-interface=\ pppoe-out1 src-address-list=!Remote-Access add action=drop chain=input connection-state=invalid add action=drop chain=forward connection-state=invalid

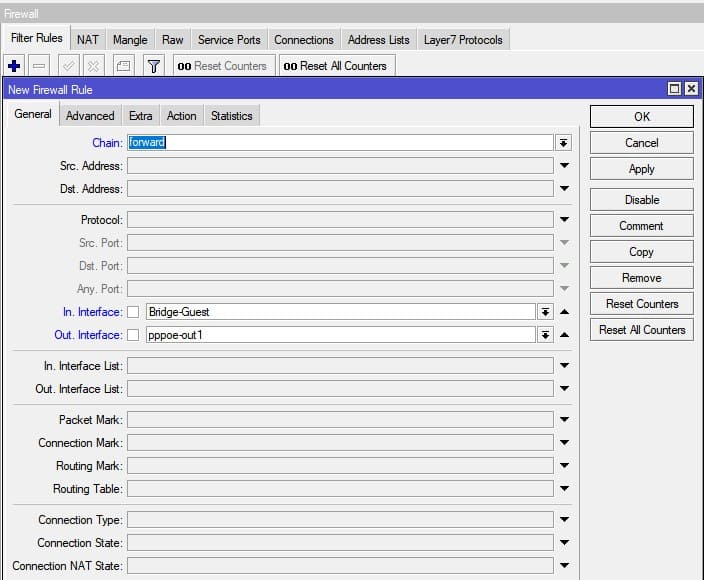

И для гостевой сети нужно добавить 4-ре правила, которые разрешать пользоваться только интернет интерфейсом и запретят любые другие действия.

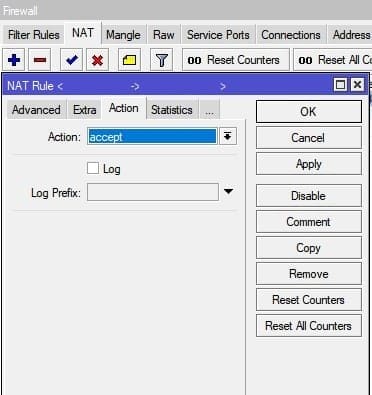

/ip firewall filter add action=accept chain=forward comment=Guest-WiFi in-interface=Bridge-Guest \ out-interface=pppoe-out1 add action=accept chain=input dst-port=53 in-interface=Bridge-Guest protocol=\ udp add action=drop chain=input in-interface=Bridge-Guest add action=drop chain=forward in-interface=Bridge-Guest

Ограничение скорости для гостевой(guest) WiFi сети в MikroTik

Настройка находится в Queueses→Firewall→Filter Rules

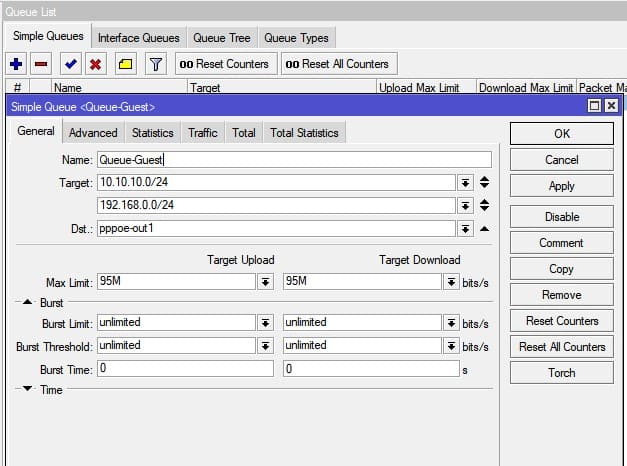

Без ограничений для доступа к интернету

/queue simple add dst=pppoe-out1 max-limit=95M/95M name=Queue-Guest target=\ 10.10.10.0/24,192.168.0.0/24

Все участники сети будут с равными правами на деление скорости интернет канала.

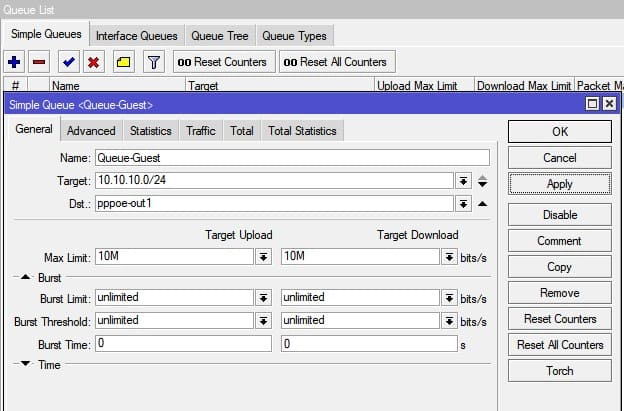

Гостевой сети будет выделено 10Мб\с

/queue simple add dst=pppoe-out1 max-limit=10M/10M name=Queue-Guest target=\ 10.10.10.0/24

Ваша как и всех остальных конфигурация сети между двумя БРИДЖами в Mikrotik не работает при том на любом железе. В смысле вообще два бриджа не работают в между собой !!! Если DHCP на порт давать а не на бридж — то такая же картина — DHCP не может в Mikrotik работать с виртуальным портом !!! Даром время потратили. Гостевая сеть в Mikrotik работает только по VLAN ито с бешеными БАГАМИ !!!

Если у вас не получается настроить гостевую сеть на бриджах, обратитесь в нашу тех. поддержку. Там все сделают

Подскажите, мне нужно полностью изолировать рабочую сеть от гостевой, данная настройка MikroTik это позволит сделать? Есть также намерение раздавать этот WiFi для посетителей

IP-Routes-Rules создать 2 правила Указываешь сети ставишь unreacheble

Спасибо. настроил работает нормально, но я бы вам порекомендовал переписать конфиги более универсально, раз уж выкладываете.

К примеру те же правила фаервола, возможно работают в вашей конфигурации, но любому чайнику будет не понятно, куда пихать правило forward, чтоб трафик пошел.

При нормально закрытом фаерволе в котором все прописано, требуется только 2 правила accept forward и drop forward for guest-wifi, чтоб не срал в логи drop all.

Также непонятно почему необходимо использование admin mac, в даном случае лучше было оставить auto mac=yes, вы же статью выкладываете для людей с разной конфигурацией.

Ну и комментарии, вы почему то забываете. а жаль, когда конфиг большой и жырный, а для микрота бывает что именно так и случается, и лазать туда приходится раз в 3-4 месяца, конфиги дают понять нахера это правило.

Все же спасибо за годный мануал. не обижайтесь, умный понял, а у дилетанта ничего не получилось, просто совет, как улучшить статью, чтоб прям эталон)))

Подскажите, а если необходимо дать односторонний доступ, только из основной сети в гостевую, это возможно?

Пробовал оставить одно правило: Гостевая сеть — основная — unreacheble все равно доступ закрыт.

Создавал разрешающее правило в файерволе: из основной сети в гостевую все равно доступа нет

Конечно можно:

для основной разрешаете доступ в гостевую

из гостевой запрещаете доступ в основную только для connection-state=new

Отключил в Routes запреты между сетями, создал на маршрутизаторе правило разрешаюшее доступ из основной сети в гостевую, поставил в самый верх — результат: пинг с маршрутизатора на точки доступа идет на клиенты на этих точках — нет. Так же не пингуются точки доступа с клиента основной сети, как впрочем не прингуются клиенты гостевой сети с клиента основной сети. Запрещающих правил на точках доступа нет…блин, надеюсь понятно смог объяснить )

ваша конфигурация работает, но надо чтобы из Guest-WiFi можно было попасть в основную сеть, к одному сервевру, одному его порту (по типу Hairpin NAT для основной сети)

от 10.10.10.0/24 к 192.168.0.200:8088 (tcp)

в IP-Routes-Rules есть 2 правила:

src-address=10.10.10.0/24 dst-address=192.168.0.0/24 action=unreachable

src-address=192.168.0.0/24 dst-address=10.10.10.0/24 action=unreachable

1. Делегируйте правила безопасности Firewall-у, т.е. отключите IP-Routes-Rules

2. Примените модель Firewall-а, описанного в разделе →

3. В Firewall-е окажутся 4-ре правила, регулирующие поведение Гостевых клиентов. Перед правилами запрета нужно давать правило, описанное в вашем запросе «от 10.10.10.0/24 к 192.168.0.200:8088 (tcp)«

Цитата:»А далее вновь созданному DHCP серверу указываем параметр Add ARP For Leases = yes, чтобы запретить использование статических IP адресов вне ARP таблицы роутера.»

Ну и каким же образом это ЗАПРЕЩАЕТ использование самопрописанных статических адресов? Запрещает выше указанное в ARP настройках бриджа reply-only, а add arp for leases=yes наоборот — РАЗРЕЩАЕТ бриджу отвечать на ARP запросы клиентов, получивших IP адрес с помощью DHCP сервера, путем автоматизации добавления в ARP таблицу их MAC адресов, чтобы ручками их в IP-ARP потом не прописывать.

«add arp for leases=yes» это НЕ разрешение, а просто добавление в ARP таблицу

Тут лингвистическая путаница. Если угодно, то пусть будет не РАЗРЕШАЕТ, а ПОЗВОЛЯЕТ — возможно это действительно точнее отображает суть действия. Без этого простого добавления ответ на ARP запрос не получат ни клиенты с самопрописанным IP, ни клиенты с IP, полученным от DHCP сервера. Или я ошибаюсь? В любом случае исходная цитата неверна.

P.S: точнее цитата верна, — действительно статические адреса будут запрещены именно ВНЕ ARP таблицы, — но не совсем точно отображает суть действия. Add arp for leases не добавляет в ARP таблицу СТАТИЧЕСКИХ адресов. Конечно мы можем потом сделать их статическими или добавить свой статический адрес вручную, но новичка, как меня, исходная формулировка сбивает с толку.

А что нужно добавлять в гостевой бридж ?