Инструкция по настройке OpenVPN сервера на роутере MikroTik с RouterOS v7. Рассмотрен пример по настройке MikroTik OpenVPN с возможностью скачать конфигурацию ovpn. Конфигурация содержит современные методы шифрования AES-256 и SHA256, имеет функционал для использования как локального интернет трафика так и через OpenVPN, а также набор сертификатов выпущенных на самом роутере MikroTik.

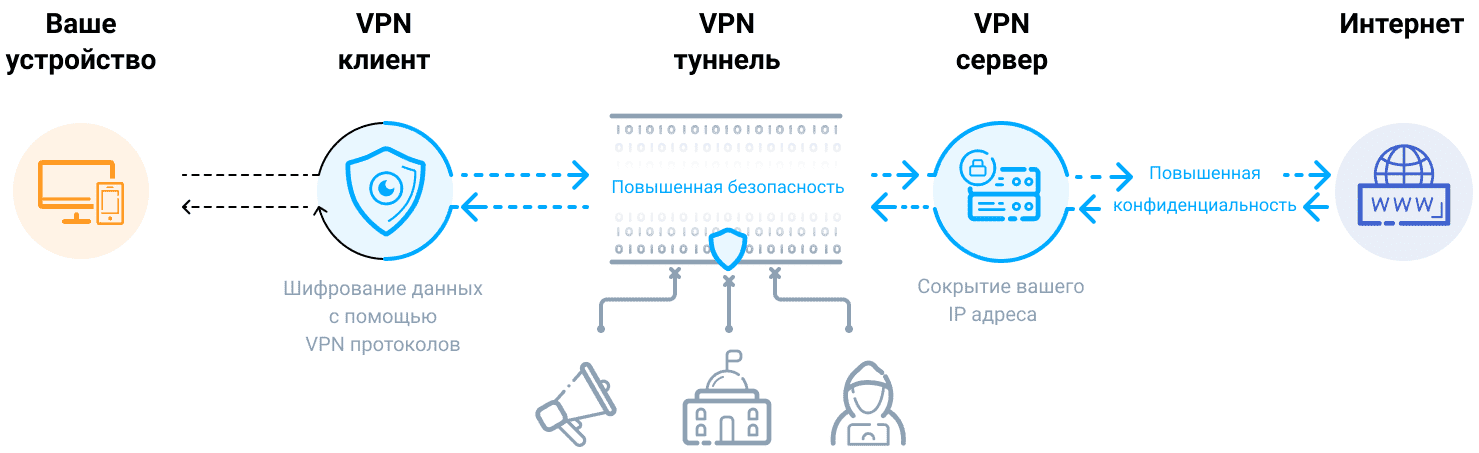

OpenVPN — свободная реализация технологии виртуальной частной сети (VPN) с открытым исходным кодом для создания зашифрованных каналoв типа точка-точка или сервер-клиенты между компьютерами. Она позволяет устанавливать соединения между компьютерами, находящимися за NAT и сетевым экраном, без необходимости изменения их настроек. Для обеспечения безопасности управляющего канала и потока данных OpenVPN использует библиотеку OpenSSL.

OpenVPN исключительный тем, что использует сертификаты SSL для шифрования VPN туннеля. Скорость соединения при этом остаётся на максимуме, а такой метод шифрования позволяет занимать лидирующие места среди надежных и защищенных VPN серверов современности.

Настройка OpenVPN в MikroTik

С выходом версии RouterOS 7 появилась долгожданная поддержка UDP протокола, которая кроме вопроса совместимости VPN клиентов повышала и быстродействие. Это предоставляет возможность корректно подключить клиентов на ОС:

- Linux;

- Windows;

- Android;

- IOS.

В качестве RouterOS будет использоваться актуальная версия 7.14.3.

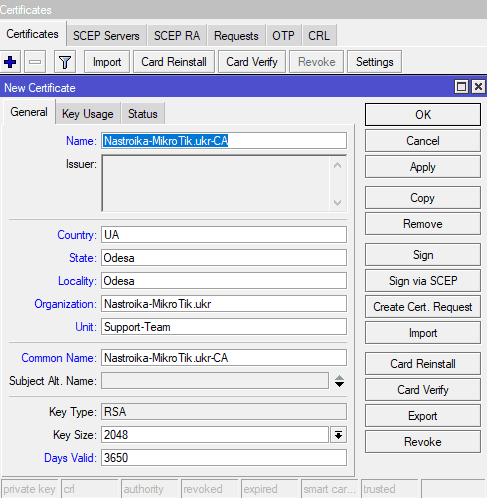

Создание корневого сертификата(CA)

Настройка находится System→Certificates

Далее нужно нажать кнопку Apply, для сохранения корневого сертификата(CA) и переходить на этап подписи Sign.

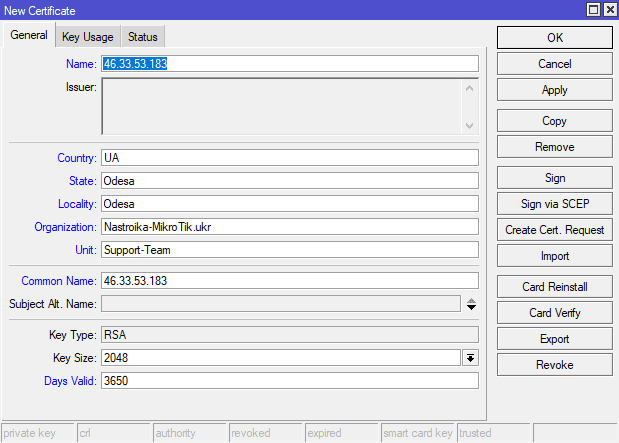

Создание сертификата OpenVPN сервера

Далее нужно нажать кнопку Apply, для сохранения серверного сертификата переходить на этап подписи Sign.

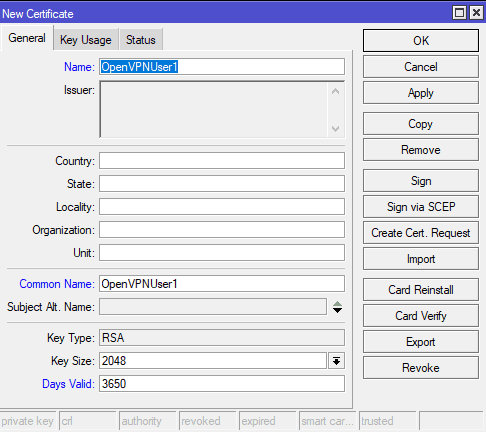

Создание сертификата OpenVPN клиента

Далее нужно нажать кнопку Apply, для сохранения клиентского сертификата переходить на этап подписи Sign.

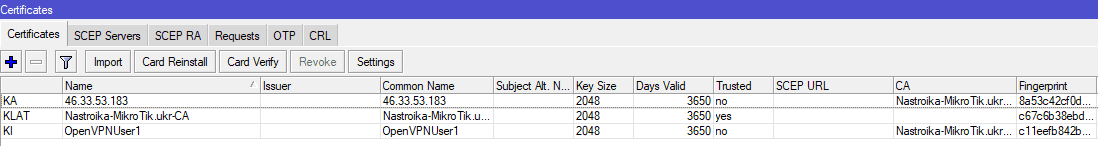

Общий список сертификатов для OpenVPN

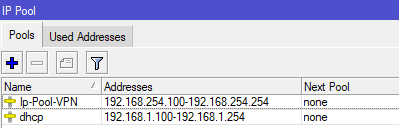

Создание IP пула для OpenVPN клиентов

Настройка находится IP→Pool

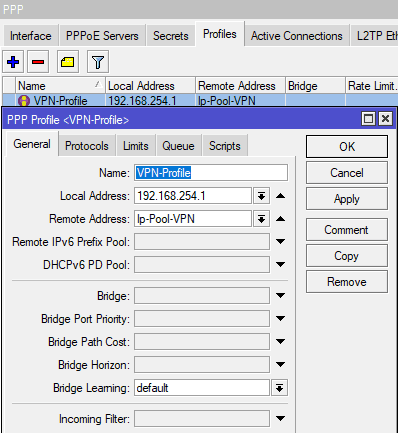

Создание OpenVPN профиля

Настройка находится PPP→Profiles

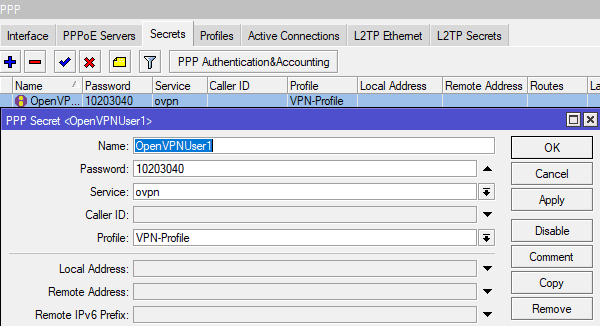

Добавление учетной записи для OpenVPN пользователя

Настройка находится PPP→Secrets

Параметры OpenVPN сервера

Настройка находится PPP→Interface→OVPN Server

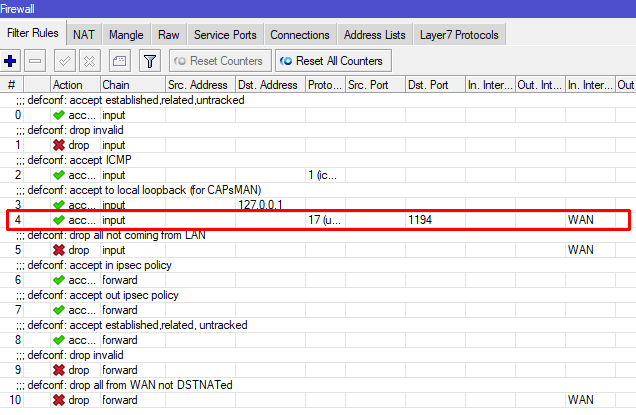

Разрешение в Firewall для OpenVPN подключений

Настройка находится IP→Firewall→Filter Rules

/ip pool add name=Ip-Pool-VPN ranges=192.168.254.100-192.168.254.254 /ppp profile add local-address=192.168.254.1 name=VPN-Profile remote-address=Ip-Pool-VPN /ppp secret add name=OpenVPNUser1 profile=VPN-Profile service=ovpn /interface ovpn-server server set auth=sha256 certificate=46.33.53.183 cipher=aes256-cbc default-profile=\ VPN-Profile enabled=yes protocol=udp require-client-certificate=yes /ip firewall filter add action=accept chain=input dst-port=1194 in-interface-list=WAN protocol=\ udp

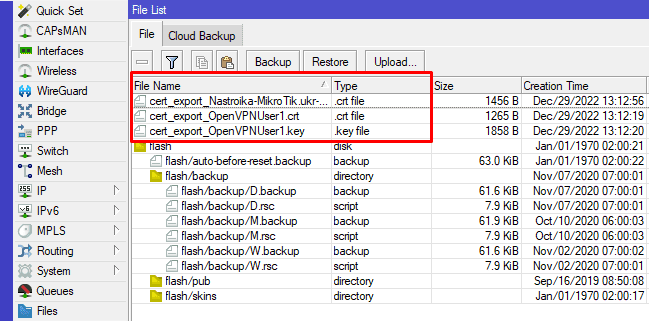

Выгрузка сертификата для OpenVPN клиента

/certificate export-certificate "Nastroika-MikroTik.ukr-CA" export-passphrase="" /certificate export-certificate "OpenVPNUser1" export-passphrase=10203040

Сгенерированные файлы сертификатов будут помещены во внутреннюю память устройства, откуда их нужно скопировать.

Создание config файла для OpenVPN клиента

Конфигурация для OpenVPN клиента будет генерироваться вручную. Для этого нужно создать пустой файл Open-VPN.ovpn и заполнить его данными на основании шаблона:

client dev tun remote 46.33.53.183 1194 udp nobind persist-key persist-tun remote-cert-tls server data-ciphers AES-256-CBC cipher AES-256-CBC auth-user-pass auth SHA256 # Весь трафик OpenVPN клиента будет заворачиваться на OpenVPN сервер redirect-gateway def1 # Если нужно добавить маршрут в подсеть за OpenVPN сервером #route 192.168.1.0 255.255.255.0 verb 3 <ca> ##**********Сюда нужно вставить содержимое файла cert_export_Nastroika-MikroTik.ukr-CA.crt </ca> <cert> ##**********Сюда нужно вставить содержимое файла cert_export_OpenVPNUser1.crt </cert> <key> ##**********Сюда нужно вставить содержимое файла cert_export_OpenVPNUser1.key </key>

Далее заполненный файл Open-VPN.ovpn нужно скопировать на устройство, которое будет использовать OpenVPN клиент.

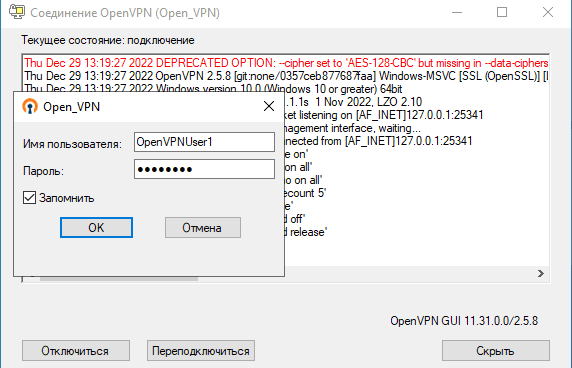

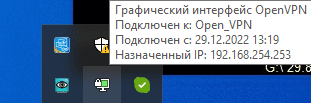

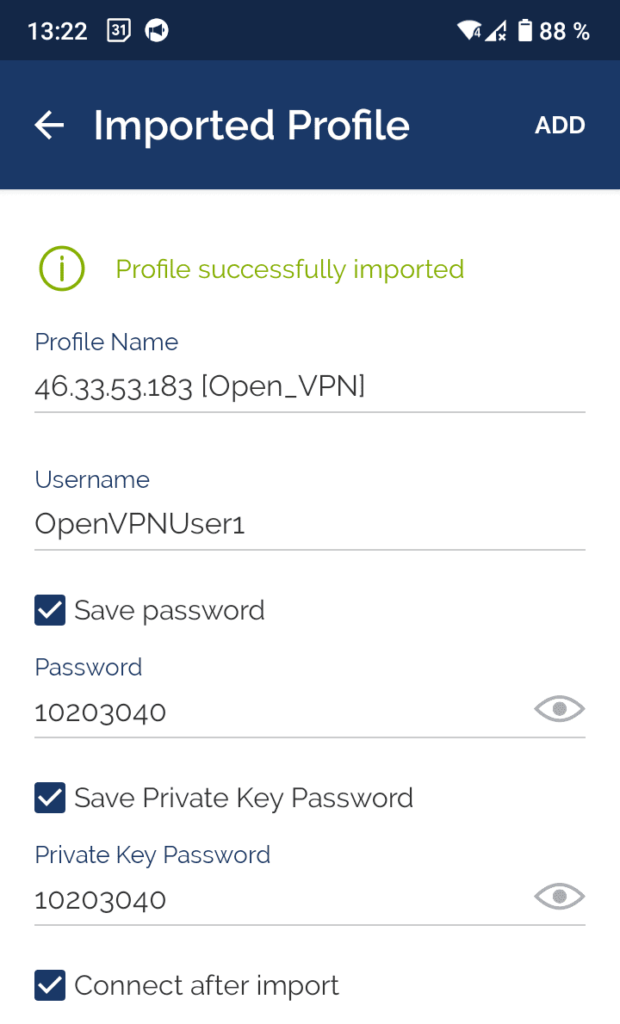

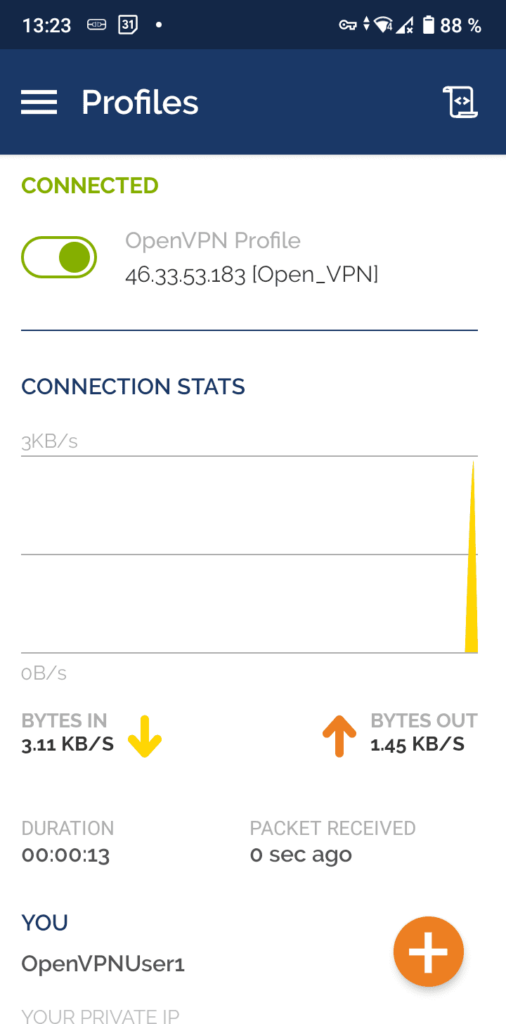

Подключение к OpenVPN MikroTik в Windows

Со стороны Windows клиента нужно установить приложение с официального сайта(ссылка) и скопировать файл Open-VPN.ovpn в папку OpenVPN\config каталога пользователя или «Programm Files».

При подключении нужно ввести ключ, который был указан при экспорте сертификата пользователя(10203040), после чего следует успешное подключение к OpenVPN серверу, работающему на MikroTik.

чет не хочет соединяться. микротик из коробки. обновил только прошивку. вот логи с open vpn

Sat Jan 04 09:56:49 2020 OpenVPN 2.4.8 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Oct 31 2019

Sat Jan 04 09:56:49 2020 Windows version 6.2 (Windows 8 or greater) 64bit

Sat Jan 04 09:56:49 2020 library versions: OpenSSL 1.1.0l 10 Sep 2019, LZO 2.10

Enter Management Password:

…

Sat Jan 04 09:56:49 2020 Windows version 6.2 (Windows 8 or greater) 64bit

Sat Jan 04 09:56:49 2020 library versions: OpenSSL 1.1.0l 10 Sep 2019, LZO 2.10

Enter Management Password:

Sat Jan 04 09:56:49 2020 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Sat Jan 04 09:56:49 2020 Need hold release from management interface, waiting…

Sat Jan 04 09:56:49 2020 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25340

Sat Jan 04 09:56:49 2020 MANAGEMENT: CMD ‘state on’

Sat Jan 04 09:56:49 2020 MANAGEMENT: CMD ‘log all on’

Sat Jan 04 09:56:49 2020 MANAGEMENT: CMD ‘echo all on’

Sat Jan 04 09:56:49 2020 MANAGEMENT: CMD ‘bytecount 5’

Sat Jan 04 09:56:49 2020 MANAGEMENT: CMD ‘hold off’

Sat Jan 04 09:56:49 2020 MANAGEMENT: CMD ‘hold release’

Sat Jan 04 09:56:49 2020 MANAGEMENT: CMD ‘password […]’

Sat Jan 04 09:56:49 2020 WARNING: this configuration may cache passwords in memory — use the auth-nocache option to prevent this

Sat Jan 04 09:56:49 2020 WARNING: Your certificate has expired!

Sat Jan 04 09:56:49 2020 TCP/UDP: Preserving recently used remote address: [AF_INET]192.168.88.1:1194

Sat Jan 04 09:56:49 2020 Socket Buffers: R=[65536->65536] S=[65536->65536]

Sat Jan 04 09:56:49 2020 Attempting to establish TCP connection with [AF_INET]192.168.88.1:1194 [nonblock]

Sat Jan 04 09:56:49 2020 MANAGEMENT: >STATE:1578113809,TCP_CONNECT,,,,,,

Sat Jan 04 09:56:50 2020 TCP connection established with [AF_INET]192.168.88.1:1194

Sat Jan 04 09:56:50 2020 TCP_CLIENT link local: (not bound)

Sat Jan 04 09:56:50 2020 TCP_CLIENT link remote: [AF_INET]192.168.88.1:1194

Sat Jan 04 09:56:50 2020 MANAGEMENT: >STATE:1578113810,WAIT,,,,,,

Sat Jan 04 09:56:50 2020 MANAGEMENT: >STATE:1578113810,AUTH,,,,,,

Sat Jan 04 09:56:50 2020 TLS: Initial packet from [AF_INET]192.168.88.1:1194, sid=b3f0d321 6ae83048

Sat Jan 04 09:56:50 2020 VERIFY ERROR: depth=1, error=certificate has expired: C=KZ, ST=Uralsk, L=Uralsk, O=AvtoZakup, OU=IT, CN=Template-Ovpn-Ca

Sat Jan 04 09:56:50 2020 OpenSSL: error:1416F086:SSL routines:tls_process_server_certificate:certificate verify failed

Sat Jan 04 09:56:50 2020 TLS_ERROR: BIO read tls_read_plaintext error

Sat Jan 04 09:56:50 2020 TLS Error: TLS object -> incoming plaintext read error

Sat Jan 04 09:56:50 2020 TLS Error: TLS handshake failed

Sat Jan 04 09:56:50 2020 Fatal TLS error (check_tls_errors_co), restarting

Sat Jan 04 09:56:50 2020 SIGUSR1[soft,tls-error] received, process restarting

Sat Jan 04 09:56:50 2020 MANAGEMENT: >STATE:1578113810,RECONNECTING,tls-error,,,,,

Sat Jan 04 09:56:50 2020 Restart pause, 5 second(s)

Sat Jan 04 09:56:55 2020 SIGTERM[hard,init_instance] received, process exiting

Sat Jan 04 09:56:55 2020 MANAGEMENT: >STATE:1578113815,EXITING,init_instance,,,,,

ne jivetisy spokoino

Tue Mar 17 23:06:28 2020 VERIFY ERROR: depth=1, error=self signed certificate in certificate chain: C=BY, ST=BY, L=Gomel, O=clevertec, OU=ou, CN=clevertec, name=name, emailAddress=mail

Tue Mar 17 23:06:28 2020 OpenSSL: error:1416F086:SSL routines:tls_process_server_certificate:certificate verify failed

Tue Mar 17 23:06:28 2020 TLS_ERROR: BIO read tls_read_plaintext error

Tue Mar 17 23:06:28 2020 TLS Error: TLS object -> incoming plaintext read error

Tue Mar 17 23:06:28 2020 TLS Error: TLS handshake failed

Tue Mar 17 23:06:28 2020 Fatal TLS error (check_tls_errors_co), restarting

Tue Mar 17 23:06:28 2020 SIGUSR1[soft,tls-error] received, process restarting

Tue Mar 17 23:06:28 2020 MANAGEMENT: >STATE:1584475588,RECONNECTING,tls-error,,,,,

Tue Mar 17 23:06:28 2020 Restart pause, 80 second(s)

Здравствуйте. Но провайдер ovpn server все таки сможет сниффить трафик?

Доброго времени суток ! Есть микротик с OVPN сервером, коннект идет по логам микротика вижу, IP со стороны микротика выделятся , но в настройках у клиента роуты которые добавляю не работают, хотя в логе выводится Route addition via service succeeded. В чем может быть проблема ? снизу настройки и логи.

remote X.X.X.X 1194

dev tap

nobind

persist-key

tls-client

ca ca.crt

cert client.crt

key client.key

verb 3

ns-cert-type server

cipher AES-128-CBC

auth SHA1

pull

auth-user-pass

route-method exe

route-delay 2

route 192.168.88.10 255.255.255.255 172.17.18.1

route 192.168.88.1 255.255.255.255 172.17.18.1

route 192.168.90.80 255.255.255.255 172.17.18.1

route 192.168.90.47 255.255.255.255 172.17.18.1

route 192.168.90.58 255.255.255.255 172.17.18.1

route 192.168.70.59 255.255.255.255 172.17.18.1

route 192.168.70.60 255.255.255.255 172.17.18.1

route 192.168.90.1 255.255.255.255 172.17.18.1

route 192.168.70.1 255.255.255.255 172.17.18.1

Mon Jan 24 09:15:53 2022 OpenVPN 2.4.4 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Sep 26 2017

Mon Jan 24 09:15:53 2022 Windows version 6.2 (Windows 8 or greater) 64bit

Mon Jan 24 09:15:53 2022 library versions: OpenSSL 1.0.2l 25 May 2017, LZO 2.10

Enter Management Password:

Mon Jan 24 09:15:53 2022 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25341

Mon Jan 24 09:15:53 2022 Need hold release from management interface, waiting…

Mon Jan 24 09:15:53 2022 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:25341

Mon Jan 24 09:15:53 2022 MANAGEMENT: CMD ‘state on’

Mon Jan 24 09:15:53 2022 MANAGEMENT: CMD ‘log all on’

Mon Jan 24 09:15:53 2022 MANAGEMENT: CMD ‘echo all on’

Mon Jan 24 09:15:53 2022 MANAGEMENT: CMD ‘hold off’

Mon Jan 24 09:15:53 2022 MANAGEMENT: CMD ‘hold release’

Mon Jan 24 09:16:01 2022 MANAGEMENT: CMD ‘username “Auth” “amid15″‘

Mon Jan 24 09:16:01 2022 MANAGEMENT: CMD ‘password […]’

Mon Jan 24 09:16:01 2022 WARNING: –ns-cert-type is DEPRECATED. Use –remote-cert-tls instead.

Mon Jan 24 09:16:02 2022 TCP/UDP: Preserving recently used remote address: [AF_INET]X.X.X.X:1194

Mon Jan 24 09:16:02 2022 Socket Buffers: R=[65536->65536] S=[65536->65536]

Mon Jan 24 09:16:02 2022 Attempting to establish TCP connection with [AF_INET]X.X.X.X:1194 [nonblock]

Mon Jan 24 09:16:02 2022 MANAGEMENT: >STATE:1642997762,TCP_CONNECT,,,,,,

Mon Jan 24 09:16:03 2022 TCP connection established with [AF_INET]X.X.X.X:1194

Mon Jan 24 09:16:03 2022 TCP_CLIENT link local: (not bound)

Mon Jan 24 09:16:03 2022 TCP_CLIENT link remote: [AF_INET]X.X.X.X:1194

Mon Jan 24 09:16:03 2022 MANAGEMENT: >STATE:1642997763,WAIT,,,,,,

Mon Jan 24 09:16:03 2022 MANAGEMENT: >STATE:1642997763,AUTH,,,,,,

Mon Jan 24 09:16:03 2022 TLS: Initial packet from [AF_INET]X.X.X.X:1194, sid=d614e05a 6601e2cc

Mon Jan 24 09:16:03 2022 WARNING: this configuration may cache passwords in memory — use the auth-nocache option to prevent this

Mon Jan 24 09:16:03 2022 VERIFY OK: nsCertType=SERVER

Mon Jan 24 09:16:03 2022 VERIFY OK: depth=0, C=TJ, ST=Sogd, L=Hujand, O=Amid, OU=changeme, CN=server, name=server, [email protected]

Mon Jan 24 09:16:04 2022 Control Channel: TLSv1.2, cipher TLSv1/SSLv3 DHE-RSA-AES256-GCM-SHA384, 4096 bit RSA

Mon Jan 24 09:16:04 2022 [server] Peer Connection Initiated with [AF_INET]X.X.X.X:1194

Mon Jan 24 09:16:05 2022 MANAGEMENT: >STATE:1642997765,GET_CONFIG,,,,,,

Mon Jan 24 09:16:05 2022 SENT CONTROL [server]: ‘PUSH_REQUEST’ (status=1)

Mon Jan 24 09:16:10 2022 SENT CONTROL [server]: ‘PUSH_REQUEST’ (status=1)

Mon Jan 24 09:16:16 2022 SENT CONTROL [server]: ‘PUSH_REQUEST’ (status=1)

Mon Jan 24 09:16:16 2022 PUSH: Received control message: ‘PUSH_REPLY,ping 20,ping-restart 60,route-gateway 172.17.18.1,ifconfig 172.17.18.25 255.255.255.0’

Mon Jan 24 09:16:16 2022 OPTIONS IMPORT: timers and/or timeouts modified

Mon Jan 24 09:16:16 2022 OPTIONS IMPORT: –ifconfig/up options modified

Mon Jan 24 09:16:16 2022 OPTIONS IMPORT: route-related options modified

Mon Jan 24 09:16:16 2022 Outgoing Data Channel: Cipher ‘AES-128-CBC’ initialized with 128 bit key

Mon Jan 24 09:16:16 2022 Outgoing Data Channel: Using 160 bit message hash ‘SHA1’ for HMAC authentication

Mon Jan 24 09:16:16 2022 Incoming Data Channel: Cipher ‘AES-128-CBC’ initialized with 128 bit key

Mon Jan 24 09:16:16 2022 Incoming Data Channel: Using 160 bit message hash ‘SHA1’ for HMAC authentication

Mon Jan 24 09:16:16 2022 interactive service msg_channel=476

Mon Jan 24 09:16:16 2022 ROUTE_GATEWAY 10.155.180.225/255.255.255.240 I=4 HWADDR=30:24:a9:ed:ed:f8

Mon Jan 24 09:16:16 2022 open_tun

Mon Jan 24 09:16:16 2022 TAP-WIN32 device [Ethernet 2] opened: \\.\Global\{7556E1E4-36FF-492E-BEB1-585C824930E7}.tap

Mon Jan 24 09:16:16 2022 TAP-Windows Driver Version 9.21

Mon Jan 24 09:16:16 2022 Notified TAP-Windows driver to set a DHCP IP/netmask of 172.17.18.25/255.255.255.0 on interface {7556E1E4-36FF-492E-BEB1-585C824930E7} [DHCP-serv: 172.17.18.0, lease-time: 31536000]

Mon Jan 24 09:16:16 2022 Successful ARP Flush on interface [11] {7556E1E4-36FF-492E-BEB1-585C824930E7}

Mon Jan 24 09:16:16 2022 do_ifconfig, tt->did_ifconfig_ipv6_setup=0

Mon Jan 24 09:16:16 2022 MANAGEMENT: >STATE:1642997776,ASSIGN_IP,,172.17.18.25,,,,

Mon Jan 24 09:16:18 2022 TEST ROUTES: 9/9 succeeded len=9 ret=1 a=0 u/d=up

Mon Jan 24 09:16:18 2022 MANAGEMENT: >STATE:1642997778,ADD_ROUTES,,,,,,

Mon Jan 24 09:16:18 2022 C:\WINDOWS\system32\route.exe ADD 192.168.88.10 MASK 255.255.255.255 172.17.18.1

Mon Jan 24 09:16:18 2022 Route addition via service succeeded

Mon Jan 24 09:16:18 2022 C:\WINDOWS\system32\route.exe ADD 192.168.88.1 MASK 255.255.255.255 172.17.18.1

Mon Jan 24 09:16:18 2022 Route addition via service succeeded

Mon Jan 24 09:16:18 2022 C:\WINDOWS\system32\route.exe ADD 192.168.90.80 MASK 255.255.255.255 172.17.18.1

Mon Jan 24 09:16:18 2022 Route addition via service succeeded

Mon Jan 24 09:16:18 2022 C:\WINDOWS\system32\route.exe ADD 192.168.90.47 MASK 255.255.255.255 172.17.18.1

Mon Jan 24 09:16:18 2022 Route addition via service succeeded

Mon Jan 24 09:16:18 2022 C:\WINDOWS\system32\route.exe ADD 192.168.90.58 MASK 255.255.255.255 172.17.18.1

Mon Jan 24 09:16:18 2022 Route addition via service succeeded

Mon Jan 24 09:16:18 2022 C:\WINDOWS\system32\route.exe ADD 192.168.70.59 MASK 255.255.255.255 172.17.18.1

Mon Jan 24 09:16:18 2022 Route addition via service succeeded

Mon Jan 24 09:16:18 2022 C:\WINDOWS\system32\route.exe ADD 192.168.70.60 MASK 255.255.255.255 172.17.18.1

Mon Jan 24 09:16:18 2022 Route addition via service succeeded

Mon Jan 24 09:16:18 2022 C:\WINDOWS\system32\route.exe ADD 192.168.90.1 MASK 255.255.255.255 172.17.18.1

Mon Jan 24 09:16:18 2022 Route addition via service succeeded

Mon Jan 24 09:16:18 2022 C:\WINDOWS\system32\route.exe ADD 192.168.70.1 MASK 255.255.255.255 172.17.18.1

Mon Jan 24 09:16:18 2022 Route addition via service succeeded

Mon Jan 24 09:16:18 2022 Initialization Sequence Completed

Mon Jan 24 09:16:18 2022 MANAGEMENT: >STATE:1642997778,CONNECTED,SUCCESS,172.17.18.25,X.X.X.X,1194,X.X.X.X,6912

Не понял что делать с теми фалами сертификатов/ключей, которые мы сгенерировали в Микротике и затем “оттуда скопировали”.. Где эти файлы в последствии должны размещаться на “клиенте”?

В шаблоне ovpn секции:

Так и должны остаться пустыми, или их надо чем-то заполнить?

CA: *******Содержимое файла cert_export_Nastroika-MikroTik.ukr-CA.crt

CERT: *******Содержимое файла cert_export_OpenVPNUser1.crt

KEY: *******Содержимое файла cert_export_OpenVPNUser1.key

А промаршруты ничего не сказали! Судя по конфигу “redirect-gateway def1” весь трафик будет заворачиваться на OpenVPN-тунель, но надо, чтобы только маршрут во внутреннюю сеть добавлялся, а трафик шел для лиента через его основной шлюз!

Настраиваю MikroTik RB951Ui-2HnD для OpenVPN и вот остановился в “Параметры OpenVPN сервера” – в Protocol не присутствует udp! Есть на эту тему соображение? всё по шагам проделываю, как в этой инструкции!

Поддержка UDP для OpenVPN у MikroTik RouterOS появилась в версии 7 и выше. Обратите внимание на вашу прошивку

Спасибо за подсказку, у меня 6.49.7 версия прошивки и не хочет обновляться выше! И ещё вопрос, может ли подключаться клиент к серверу VPN, если MikroTik RB951Ui-2HnD с “серым IP, но прописанный ….3d1.sn.mynetname.net на вкладке Quick Set доступен по пингу извне! ?

Чаще всего, по динамическому IP из вне нет доступа. Но иногда это работает и провайдер выдает честный(реальный) динамический IP, который в связке с Cloud DNS может обеспечить доступ к сервисам роутера. В вашем случае достаточно проверить

Возникла исчо ситуация! При подключении OpenVPN выдаёт:”Options error: In Open-VPN.ovpn:16: Maximum option line length (256) exceeded, line starts with MIID…” и када проверяю файл сертификата, действительно его размер (сертификата) 1260 символов! А в представленной здесь настройке тип ключа RSA и размер 2048! Как выйти из такой ситуации???

Нужно видеть ваш OpenVPN конфиг(клиента), но в вашей ошибке указано line length (256), а это строка а весь файл.

Приветствую ADMINSE! Обновил оборудование до 7.8rc3. Уже несколько раз переиздавал сертификаты, но результат один! Вот последний; “Options error: In Open-VPN-1.ovpn:16: Maximum option line length (256) exceeded, line starts with MIIDmDCCAoCgAwIBAgIIPwBnboRoTOwwDQYJKoZIhvcNAQELBQAwajELMAkGA1UEBhMCUlUxDzANBgNVBAgMBk1vc2NvdzEPMA0GA1UEBwwGTW9zY293MRIwEAYDVQQKDAlFbGFtcHMucnUxETAPBgNVBAsMCExlc25pa292MRIwEAYDVQQDDAlFbGFtcHMtQ0EwHhcNMjMwMzA4MjI0NjA2WhcNMjQwMzA3MjI0NjA2WjBqMQswCQYDVQQGEwJS

Use –help for more information.” .

dev tun

remote 192.168.10.12 1194 udp

nobind

persist-key

persist-tun

remote-cert-tls server

cipher AES-128-CBC

auth SHA1

auth-user-pass

redirect-gateway def1

verb 3

*******Содержимое файла cert_export_Lampa-CA.crt

—–BEGIN CERTIFICATE—–

MIIDmDCCAoCgAwIBAgIIPwBnboRoTOwwDQYJKoZIhvcNAQELBQAwajELMAkGA1UEBhMCUlUxDzANBgNVBAgMBk1vc2NvdzEPMA0GA1UEBwwGTW9zY293MRIwEAYDVQQKDAlFbGFtcHMucnUxETAPBgNVBAsMCExlc25pa292MRIwEAYDVQQDDAlFbGFtcHMtQ0EwHhcNMjMwMzA4MjI0NjA2WhcNMjQwMzA3MjI0NjA2WjBqMQswCQYDVQQGEwJSVTEPMA0GA1UECAwGTW9zY293MQ8wDQYDVQQHDAZNb3Njb3cxEjAQBgNVBAoMCUVsYW1wcy5ydTERMA8GA1UECwwITGVzbmlrb3YxEjAQBgNVBAMMCUVsYW1wcy1DQTCCASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBANCsldudZcQXqg73Hl/7I5qDp3IiQlDy4PQdHGE+9ndEghx23mYtjDU+4R/WqejUfvoJxyg6s5+/l7nLNNfsl7XGH4fLlC3mk67HaEciljP9JHkm84IK6gaRSiehPYR7iEqQsfp9eW+jfdRkuCDHFRViO0CkeouRjc2KKjMbrajxP/BF28UC6nH6drT0k2atcbC4BxvRdwFeRnqu1FkK8uNT+rGgSy9ezQMPgU+Deo3wEkkEkt+FpT409pj8mAMFarQOg5fR2VXQ+s/nzR/SHpU/Q+wgbSu2Z1lm3vCeDbtvk5bKjre/kDaP+5LILScEHv0iQgcV5zdzGJWQfMM1T18CAwEAAaNCMEAwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAbYwHQYDVR0OBBYEFKkd/N5ApswZrGOn3/SkcxxR3g2EMA0GCSqGSIb3DQEBCwUAA4IBAQBWP4Yt1AyWcZlCbWGn7/ZQzK6nKUtC9gUUAOE2Ckj96vgVV88QeZZ8q/wrD7DfSuJqb4ac3IoF9HhNTKRI20MESv6swNdhnUFxnFipkiMyvHrX1O0O86L9HJcQ0dPB6IRWb4KGPcte16B2Sw+7ytchAMZTXobkCQCpZesyIJTSvTClBFbL1WCADpI28yKQWUKAN3Dp2LpcZxbsJqBng8VSHYhbPwB0EN4TFlj34DAvxA37utBZug5hSnIjX3w9dJxdi+zF1bPuiLpFem/aZ4oUaxfpjnGNW3EZuAdmYMdniBgrZ5pyXRHvZlLQ6V88saMzBOwQ/u63hJwZcy5yt9oQ

—–END CERTIFICATE—–

*******Содержимое файла cert_export_OpenVPNEugenyW.crt

—–BEGIN CERTIFICATE—–

MIID0jCCArqgAwIBAgIIReceGcaeMY4wDQYJKoZIhvcNAQELBQAwajELMAkGA1UE

BhMCUlUxDzANBgNVBAgMBk1vc2NvdzEPMA0GA1UEBwwGTW9zY293MRIwEAYDVQQK

DAlFbGFtcHMucnUxETAPBgNVBAsMCExlc25pa292MRIwEAYDVQQDDAlFbGFtcHMt

Q0EwHhcNMjMwMzA4MjI0NzMyWhcNMjQwMzA3MjI0NzMyWjBuMQswCQYDVQQGEwJS

VTEPMA0GA1UECAwGTW9zY293MQ8wDQYDVQQHDAZNb3Njb3cxEjAQBgNVBAoMCUVs

YW1wcy5ydTERMA8GA1UECwwITGVzbmlrb3YxFjAUBgNVBAMMDTE5Mi4xNjguMTAu

MTIwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQC8w/DV53yf+N46nxt3

1HpjL6XABaF14diihQ9sAuicipD0N4z3Yd/c0ENUp4yalkSDGNQOSkA/UxOgwtZa

hSu/wXN6dxit4hGzfYGv2P8wToqT2xMGvFPpk34oSMs1lkC9iec2xNRdm7oZJwDw

wLiwJMymVfFaApbyEQ9JajFVwGxI+oH0SDArkL/+L24FoWtlD/xqr1OwP1+VCmfO

oWNQFdTJhjM9Y00jGELlwDnsNNp5fLLhl1dTCP/Eg9OBKXVmWjyNrRKibcfS6FYA

lBQtIMLrHFBLDonGlH5K4yaHhoObS9I3yhohWPolxto5gdmR8MgcPCxNGFmDghS8

0zqDAgMBAAGjeDB2MA8GA1UdEwEB/wQFMAMBAf8wDgYDVR0PAQH/BAQDAgK0MBMG

A1UdJQQMMAoGCCsGAQUFBwMBMB0GA1UdDgQWBBQIjGWyYL1SKL+8H3fCersk1chE

JjAfBgNVHSMEGDAWgBSpHfzeQKbMGaxjp9/0pHMcUd4NhDANBgkqhkiG9w0BAQsF

AAOCAQEAmqlLrR9FA/t+VM6XNDAFBoHgN2eiIJ7VfNW7BIz/RlTakxrF+FPNMuNz

7LRQ1DQ5cY8t6xd1yXUtHEk20q17qbQ1k3EAahKp9tnQ/MtfdbUzfLLIBIV9kvWu

5/YPuaLdvR+xkt9gwqgBYVtVyoPfQzupr5VzHLWrWmL8Y7nhyfpgeq2YAq6GsSVo

GbyCimMWF++mryowz4rRR3l/IipDkM1yol5DuA5fhSLlRVjCWA/jhcRLEyES9LxL

qfi+RT6KdJyabs7DbbpMowki7jIxQnSHEkAqec4ocgEuSExPrTCm04KcFyaJW+0D

FBuhkC0qbDyyWRQFKmIdkZF85Otttw==

—–END CERTIFICATE—–

*******Содержимое файла cert_export_OpenVPNEugenyW.key

—–BEGIN CERTIFICATE—–

MIIFHzBJBgkqhkiG9w0BBQ0wPDAbBgkqhkiG9w0BBQwwDgQIwgGuIHL/u5gCAggA

MB0GCWCGSAFlAwQBKgQQcBFXkkPHRENZ6HUvan/Z8wSCBNDpFtsxV3x7XoQjF/Im

ndVmR5WIXnTbF5iusxX3MsxH582hI/L+atdrBLzd42IzeZ2O50Luo19qujoftTqx

h8EbYz7Ptk64CWHkeJ+zsZWgZewnHRXxkaubblbk9r+sZNUW2nCQk32SXC289c9E

BtjMa//12syEq1xbNi8glionAuvVkQSkHQHnsakDIopv/t7DMJkx9nNbepuzvzLB

NHU3MUx3xqDcoZeDv7WFcbgx1iIjU7tbl3/VoXpHPwEMr0lsgNGfC9LQd8wm/k8P

PcDmOsnim8Sh4LJ6Z52MRx4goacaIV/k6tODcilVDRJg78b1DDklgh0F300L0Q/p

9wHfv3KBvtiZM45WD5GHVQRM/5uR16LzXaGnzlT2dH42D/0TayzWKe29QgaFuHbp

14vDX4+4wOJxLo6IbukL9N1NasFrvQzU2j0xlKWDlinRhbyl07jq/3MUeXxaL0Kk

V+m+wqYB6NOvXrQU3wyJBELOMR3mw6R4XMkuX8mdaJMrNzPpKNFImp+KBVTmhqq8

KIypLPfBb6hE4uAVoBLhAh0pl5YSogefF4QxfSLUAxWg62NImmzvcJMENz7imqu9

l/iMXkgKSFkLw1Hl7zfVvWJd8YJ84+7dvtU4wWcdfaBFAYYK963ZhBRReHPtTgzN

tM+iiQETVO7xqQzp2eeGJS8jzbyfvefgFXV7ay8bELrznamqrUuX1Jw/i207LU0i

03fVHKl3bbhbNx43DMZ4FuYToSs7ksXtHSpORNYmDeSZFRjRiVHIE+pOHD9QVy7B

SJo0GES6CeqtlRwc+jDWysf3XELdudlYU4oJZ82pG0dfL1mcu6i945GX5cZKAORH

O5YKv/WwaYJzsnt6v5oBwabzYIRdlKPLtvjTfCeUoRD9wrDZ7ZkXK8ZzWUsBjzTs

XgcwkJ/SuPBw2j7vUmKIA7P15WU0MCcphnI4Yurt6DiAbJCglOIp15VDND7o3zvG

yhKk8nEsXVd+Kz2IZzOJy5nt2dX/DQ0a7YOdd2g679br6GXeXKH/mYv20MJG38NK

DWtzlQNmavsQertlFabxRB0T8FTHsO5wFdpKwIi5IaVqD7fNZxIKEm/EYn5lfqoD

Zsd0hZowlktdzeonSQdvBMl5b2fV9vaZedkB4vw+ePAuhG1zIfEeASSzN7KIGz1O

fKMPCNcN3gixm0iodWQxjyQlQP21a+sSkBzAkMBrt5T0CIWpD9eLlmCqsIjKKIIp

xGXEwQxXO1VJkjkruZPOYrHqwG5UvpLOlIe33IlKqzx+lRgsHor21sUrKWPEfDft

n+Qet0JIfUCq1Dh536XYpqrB8/HypuBkf/1rQfWZqZpKmhb/ZdU8y6UWtb+o6HTn

f+7T7vsCJpT4N+tkHHcpX2gGzhiJiHgP5WNUkQ98MIlFr4eQcMdSdzCBfANBeYbG

QFFe+o+wJwES8WI20ZdZntHvLGvWXlpTCz4edXlrKE0Ya3dEWK467ujzyWlujwbi

gAksWirOr/H81BhavHg7nzmx7lQUIS9Oy9KGkzPSYLbeMhDJmEluK4PnhPHWSjjR

T5w1ilsSNUmqLP28Vp12RC8ES9yW6tjdpLbYOSKNRrMpO5MwgHuyYqLVoynn4SwT

ihNiBFR7Gdp5br0ZNjS88a2zpw==

—–END CERTIFICATE—–”

Может быть проблема в OpenVPN GUI v11.37.0.0 для Windows? !!! Это я уже тестирую, подключив Mikrotik в локальную сеть, и через виртуальную машину мучаюсь!

в дополнение к предыдущему. То, что прислано ранее – это когда СА сертификат я вкладываю одной строкой, а в файле сформированном маршрутизатором имеются разделения на строки. А вот, если в конфиг вставляю СА сертификат без исправлений:

dev tun

remote 192.168.10.12 1194 udp

nobind

persist-key

persist-tun

remote-cert-tls server

cipher AES-128-CBC

auth SHA1

auth-user-pass

redirect-gateway def1

verb 3

*******Содержимое файла cert_export_Lampa-CA.crt

—–BEGIN CERTIFICATE—–

MIIDmDCCAoCgAwIBAgIIPwBnboRoTOwwDQYJKoZIhvcNAQELBQAwajELMAkGA1UE

BhMCUlUxDzANBgNVBAgMBk1vc2NvdzEPMA0GA1UEBwwGTW9zY293MRIwEAYDVQQK

DAlFbGFtcHMucnUxETAPBgNVBAsMCExlc25pa292MRIwEAYDVQQDDAlFbGFtcHMt

Q0EwHhcNMjMwMzA4MjI0NjA2WhcNMjQwMzA3MjI0NjA2WjBqMQswCQYDVQQGEwJS

VTEPMA0GA1UECAwGTW9zY293MQ8wDQYDVQQHDAZNb3Njb3cxEjAQBgNVBAoMCUVs

YW1wcy5ydTERMA8GA1UECwwITGVzbmlrb3YxEjAQBgNVBAMMCUVsYW1wcy1DQTCC

ASIwDQYJKoZIhvcNAQEBBQADggEPADCCAQoCggEBANCsldudZcQXqg73Hl/7I5qD

p3IiQlDy4PQdHGE+9ndEghx23mYtjDU+4R/WqejUfvoJxyg6s5+/l7nLNNfsl7XG

H4fLlC3mk67HaEciljP9JHkm84IK6gaRSiehPYR7iEqQsfp9eW+jfdRkuCDHFRVi

O0CkeouRjc2KKjMbrajxP/BF28UC6nH6drT0k2atcbC4BxvRdwFeRnqu1FkK8uNT

+rGgSy9ezQMPgU+Deo3wEkkEkt+FpT409pj8mAMFarQOg5fR2VXQ+s/nzR/SHpU/

Q+wgbSu2Z1lm3vCeDbtvk5bKjre/kDaP+5LILScEHv0iQgcV5zdzGJWQfMM1T18C

AwEAAaNCMEAwDwYDVR0TAQH/BAUwAwEB/zAOBgNVHQ8BAf8EBAMCAbYwHQYDVR0O

BBYEFKkd/N5ApswZrGOn3/SkcxxR3g2EMA0GCSqGSIb3DQEBCwUAA4IBAQBWP4Yt

1AyWcZlCbWGn7/ZQzK6nKUtC9gUUAOE2Ckj96vgVV88QeZZ8q/wrD7DfSuJqb4ac

3IoF9HhNTKRI20MESv6swNdhnUFxnFipkiMyvHrX1O0O86L9HJcQ0dPB6IRWb4KG

Pcte16B2Sw+7ytchAMZTXobkCQCpZesyIJTSvTClBFbL1WCADpI28yKQWUKAN3Dp

2LpcZxbsJqBng8VSHYhbPwB0EN4TFlj34DAvxA37utBZug5hSnIjX3w9dJxdi+zF

1bPuiLpFem/aZ4oUaxfpjnGNW3EZuAdmYMdniBgrZ5pyXRHvZlLQ6V88saMzBOwQ

/u63hJwZcy5yt9oQ

—–END CERTIFICATE—–

… ну так далее без изменений. И вот результат:

Options error: Unrecognized option or missing or extra parameter(s) in Open-VPN-1.ovpn:16: MIIDmDCCAoCgAwIBAgIIPwBnboRoTOwwDQYJKoZIhvcNAQELBQAwajELMAkGA1UE (2.6.0)

Use –help for more information.

Т.Е. я вижу, что в этом случае считывается только первая строка сертификата в конфиге!

При создании OpenVPN конфигурации для клиента, между ca и /ca нужно вставить содержимое файла сертификата CA. А в вашем примере вообще отсутствуют секции ca,cert,key.

И надпись типа “*******Содержимое файла cert_export_Nastroika-MikroTik.ukr-CA.crt” это инструкция к действию, а не какой-то код или комментарий.

Здравствуйте! Похоже последнее моё сообщение как-то пропало, но оно уже не актуально! После перезагрузки Микротика уже проходит авторизация с запросом данных аккаунта, но появляется

2023-03-12 22:50:47 OpenVPN 2.6.0 [git:v2.6.0/b999466418dddb89] Windows-MSVC [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] [DCO] built on Feb 15 2023

2023-03-12 22:50:47 Windows version 10.0 (Windows 10 or greater), amd64 executable

2023-03-12 22:50:47 library versions: OpenSSL 3.0.8 7 Feb 2023, LZO 2.10

2023-03-12 22:50:47 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

2023-03-12 22:50:47 Need hold release from management interface, waiting…

2023-03-12 22:50:47 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:50049

2023-03-12 22:50:47 MANAGEMENT: CMD ‘state on’

2023-03-12 22:50:47 MANAGEMENT: CMD ‘log on all’

2023-03-12 22:50:47 MANAGEMENT: CMD ‘echo on all’

2023-03-12 22:50:47 MANAGEMENT: CMD ‘bytecount 5’

2023-03-12 22:50:47 MANAGEMENT: CMD ‘state’

2023-03-12 22:50:47 MANAGEMENT: CMD ‘hold off’

2023-03-12 22:50:47 MANAGEMENT: CMD ‘hold release’

2023-03-12 22:50:49 MANAGEMENT: CMD ‘username “Auth” “OpenVPNEugenyW”‘

2023-03-12 22:50:49 MANAGEMENT: CMD ‘password […]’

2023-03-12 22:50:49 OpenSSL: error:0480006C:PEM routines::no start line

2023-03-12 22:50:49 OpenSSL: error:0A080009:SSL routines::PEM lib

2023-03-12 22:50:49 MANAGEMENT: Client disconnected

2023-03-12 22:50:49 Cannot load inline certificate file

2023-03-12 22:50:49 Exiting due to fatal error

Как я понял, уже сертификат CA читается, тада что ещё не считывается? Файл конфигурации выполнен в соответствии с выше приведёнными замечаниями – просто нужно было бы для ясности написать “вместо этой строки Содержимое файла cert_export_Nastroika-MikroTik.ukr-CA.crt”!

Конфигурация выше для устаревшей версии OpenVPN. В 2.6 нужно явно прописать –data-ciphers AES-128-CBC (логи какбэ намекают). Либо обновиться до RouterOS 7.8 и выставить актуальное шифрование – в ней появилась поддержка AES-256-GCM.

А не подскажите где изменить в RouterOS 7.8 шифрование?

С мобильного телефона работает, а вот с пк весит на таком:

Tue Apr 4 20:39:28 2023 OpenVPN 2.6.2 [git:v2.6.2/3577442530eb7830] Windows-MSVC [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] [DCO] built on Mar 24 2023

Tue Apr 4 20:39:28 2023 Windows version 10.0 (Windows 10 or greater), amd64 executable

Tue Apr 4 20:39:28 2023 library versions: OpenSSL 3.0.8 7 Feb 2023, LZO 2.10

Tue Apr 4 20:39:28 2023 DCO version: v0

Tue Apr 4 20:39:28 2023 MANAGEMENT: TCP Socket listening on [AF_INET]127.0.0.1:25340

Tue Apr 4 20:39:28 2023 Need hold release from management interface, waiting…

Tue Apr 4 20:39:28 2023 MANAGEMENT: Client connected from [AF_INET]127.0.0.1:63260

Tue Apr 4 20:39:28 2023 MANAGEMENT: CMD ‘hold off’

Tue Apr 4 20:39:28 2023 MANAGEMENT: CMD ‘hold release’

Tue Apr 4 20:39:30 2023 MANAGEMENT: CMD ‘username “Auth” “User1″‘

Tue Apr 4 20:39:30 2023 MANAGEMENT: CMD ‘password […]’

Tue Apr 4 20:39:30 2023 MANAGEMENT: CMD ‘state on’

Tue Apr 4 20:39:30 2023 MANAGEMENT: CMD ‘log on all’

Tue Apr 4 20:39:30 2023 MANAGEMENT: CMD ‘echo on all’

Tue Apr 4 20:39:30 2023 MANAGEMENT: CMD ‘bytecount 5’

Tue Apr 4 20:39:30 2023 MANAGEMENT: CMD ‘state’

Добавьте конфигурации на компьютере

data-ciphers AES-256-CBC

cipher AES-256-CBC

Огромное спасибо!!! Всё прошло!

Добрый день! Могли бы дать подсказку по настройке MikroTik RB951Ui-2HnD связанную с настройками, никак не хочет openvpn сервер отвечать по tls после обмена сертификатами – видно по логам! Настройки проводил два раза и уже после сброса к заводским настройкам!

“2023-07-06 11:03:51 MANAGEMENT: >STATE:1688630631,WAIT,,,,,,

2023-07-06 11:03:51 MANAGEMENT: >STATE:1688630631,AUTH,,,,,,

2023-07-06 11:03:51 TLS: Initial packet from [AF_INET]82.204.144.50:1194, sid=6f193055 b02ea73a

2023-07-06 11:03:52 VERIFY OK: depth=1, C=RU, ST=Moscow, L=Moscow, O=elamps.ru, CN=6431059ec3d1.sn.mynetname.net

2023-07-06 11:03:52 VERIFY KU OK

2023-07-06 11:03:52 Validating certificate extended key usage

2023-07-06 11:03:52 ++ Certificate has EKU (str) TLS Web Server Authentication, expects TLS Web Server Authentication

2023-07-06 11:03:52 VERIFY EKU OK

2023-07-06 11:03:52 VERIFY OK: depth=0, C=RU, ST=Moscow, L=Moscow, O=elamps.ru, CN=elamps.ru

2023-07-06 11:04:52 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity)

2023-07-06 11:04:52 TLS Error: TLS handshake failed

2023-07-06 11:04:52 Closing DCO interface

2023-07-06 11:04:52 SIGUSR1[soft,tls-error] received, process restarting

2023-07-06 11:04:52 MANAGEMENT: >STATE:1688630692,RECONNECTING,tls-error,,,,,

2023-07-06 11:04:52 Restart pause, 1 second(s)”

У вас получилось решить данный кейс, у меня нечто похожее, тоже застрял, подскажите, что к чему?

было бы не плохо если б вы добавили инструкцию для Client Mikrotik

с правильным importom сертификата а т.д

Здраствуйте, а где можно посмотреть настройку клиента в роутере Mikro Tik RouterOS 7.

как в микротик клиент завернуть весть трафик в openVPN? Во многих статьях начинают с настройки времени, синхронизации у Вас нет, это не так важно?

В конфигурации openvpn клиента(файл ovpn) приведено два примера

# Весь трафик OpenVPN клиента будет заворачиваться на OpenVPN сервер

redirect-gateway def1

# Если нужно добавить маршрут в подсеть за OpenVPN сервером

#route 192.168.1.0 255.255.255.0

Добрый вечер настраивал по вашему мануалу , но при подключении есть ошибки , подскажите в чем может быть