Инструкция по настройка Radius в роутере MikroTik на базе Windows Server. Авторизация в VPN или WiFi через учётную запись Active Directory(LDAP).

Одним из существенным преимуществ Windows Server является наличие такой роли как Active Directory. И каждая интеграция этой службы с корпоративной инфраструктурой не только делает удобным общее использование(одна учётная запись), но и безопасным. Стоит отключить учётную запись со стороны Windows Server, у пользователя закроется доступ к: терминальному серверу, 1С, VPN, корпоративному сайту(Bitrix) и даже WiFi.

Что такое Radius сервер

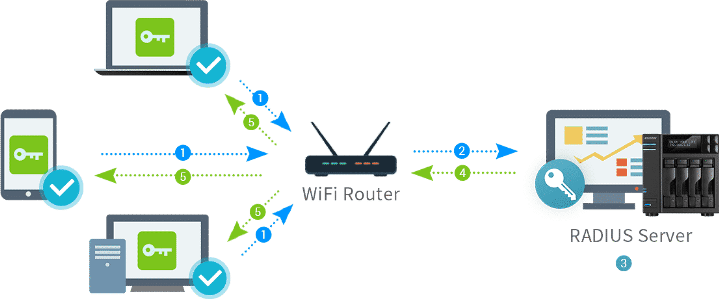

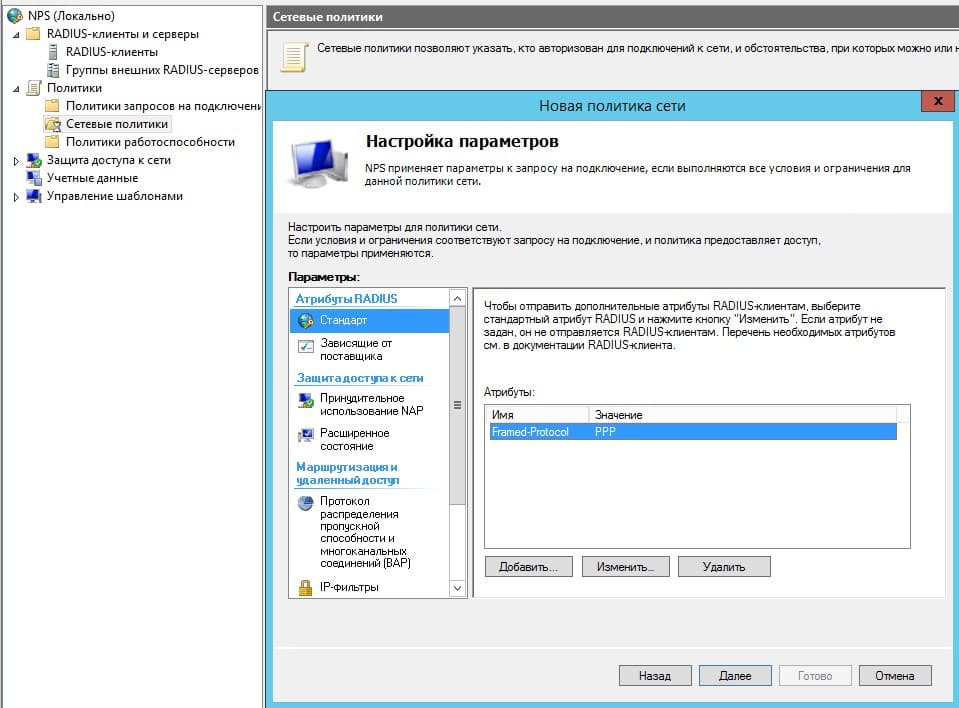

Radius сервер это служба в Windows Server, которая выступает посредником между сетевым оборудованием(и другими клиентами) и Active Directory. Настройки данной службы содержат описание доступов и общие характеристики конкретной службы. В рассматриваемом примере это протокол PPP, под которым будут работать PPTP и L2TP клиенты.

RADIUS — протокол для реализации аутентификации, авторизации и сбора сведений об использованных ресурсах, разработанный для передачи сведений между центральной платформой и оборудованием. Этот протокол применялся для системы тарификации использованных ресурсов конкретным пользователем/абонентом

Как работает Radius сервер в MikroTik

Со стороны маршрутизатора(роутера) MikroTik создается запись, цель которой передать на Radius сервер запрос о легитимности учётной записи для доступа ко внутренним службам, которые обозначены Radius авторизацией. Схематически это выглядит так:

MikroTik в этой схеме выступает как Radius клиент.

Настройка Radius сервера на домене Windows Server 2019

В ходе визуальной инструкции будут продемонстрированы ключевые этапы, а все остальные настройки произведены в режиме «Далее».

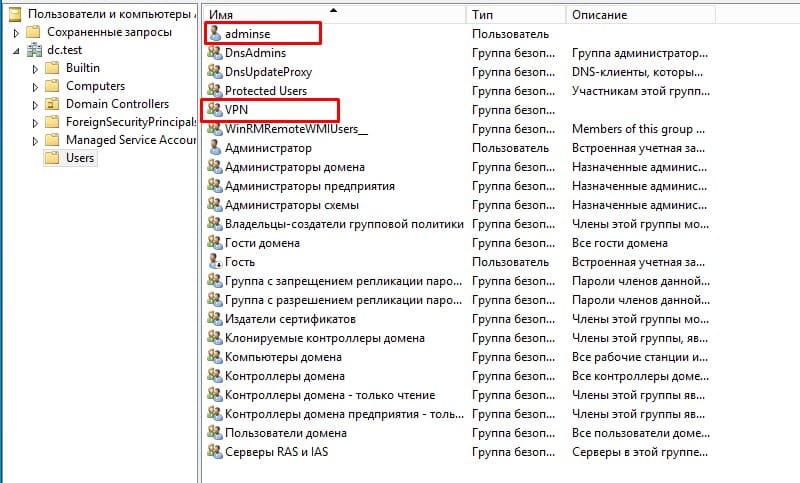

Добавление тестового пользователя в группу доступа VPN

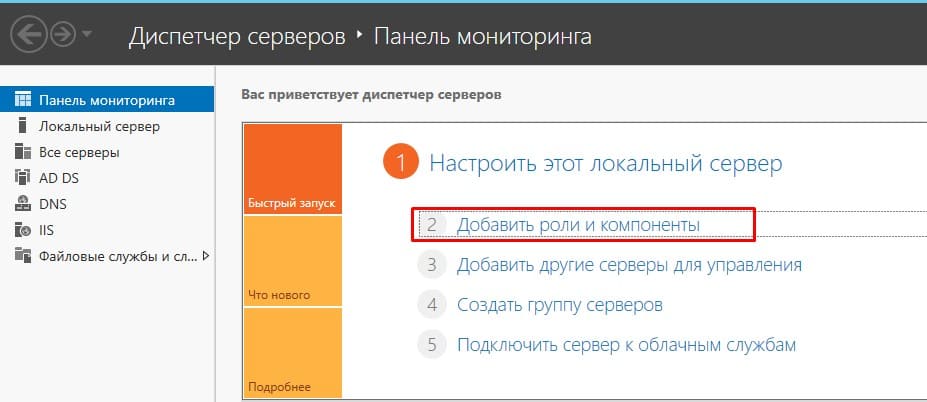

Добавить новую роль на Widnows Server 2019

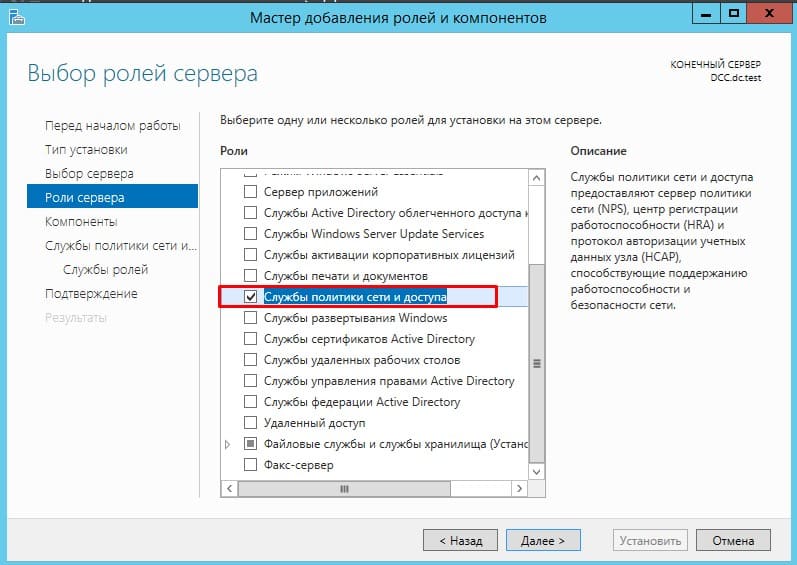

Выбрать «Служба политики сети и доступа»

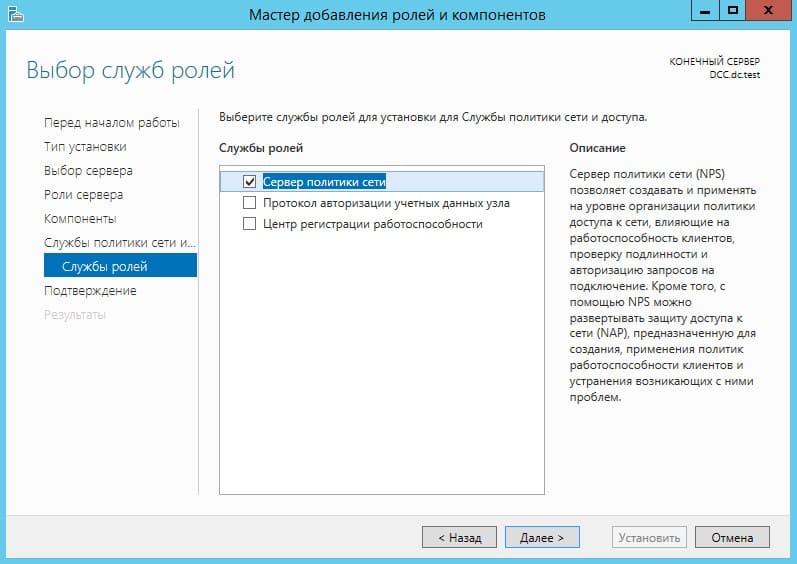

Контроль выбора «Сервер политики сети»

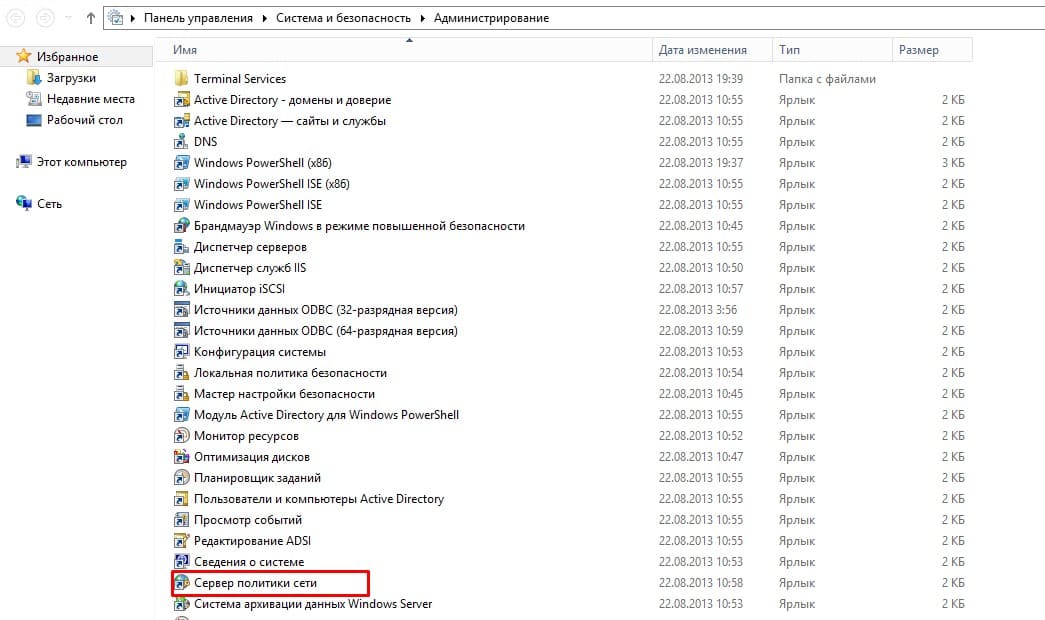

Запуск «Сервер политики сети»

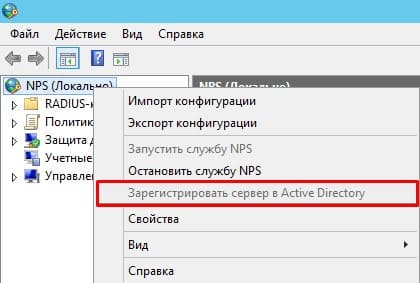

Регистрация Radius сервера в Active Directory

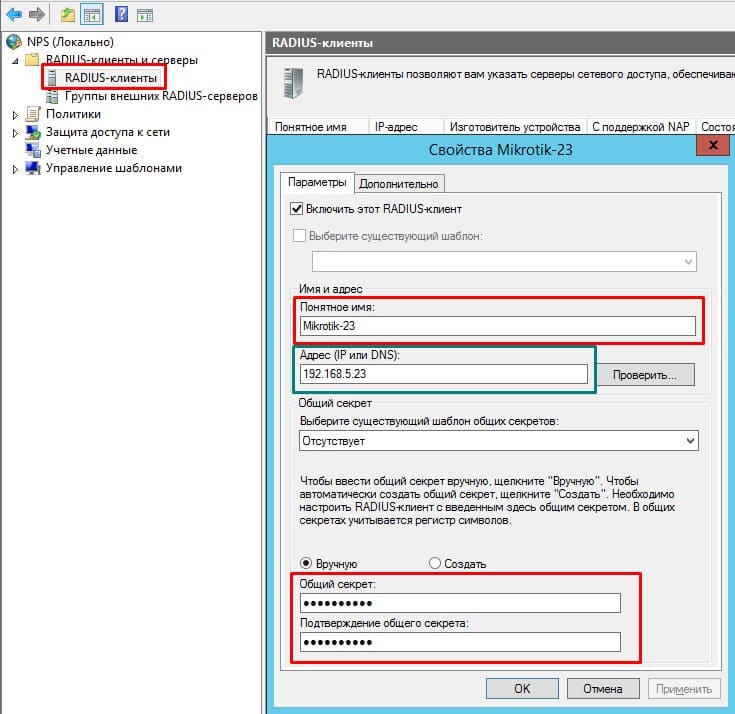

Добавление Radius клиента(маршрутизатора MikroTik)

Пароль, указанный в этой настройке будет использоваться при подключении MikroTik

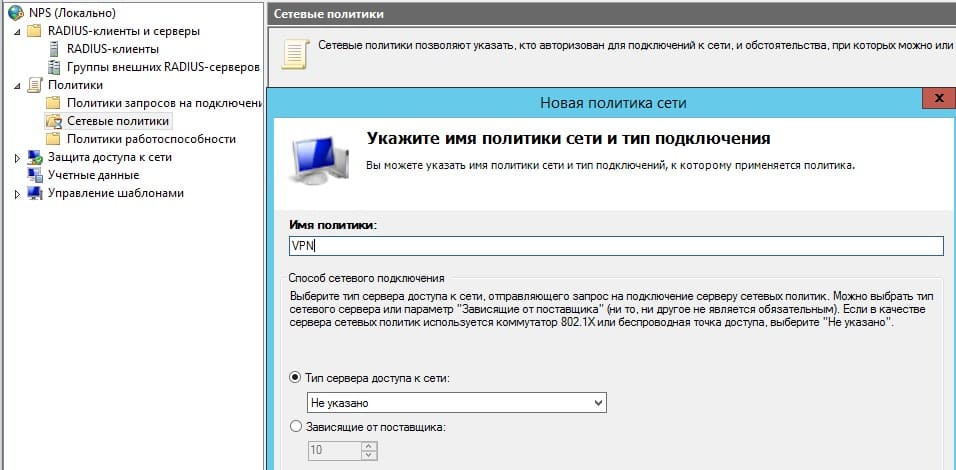

Создание сетевой политики

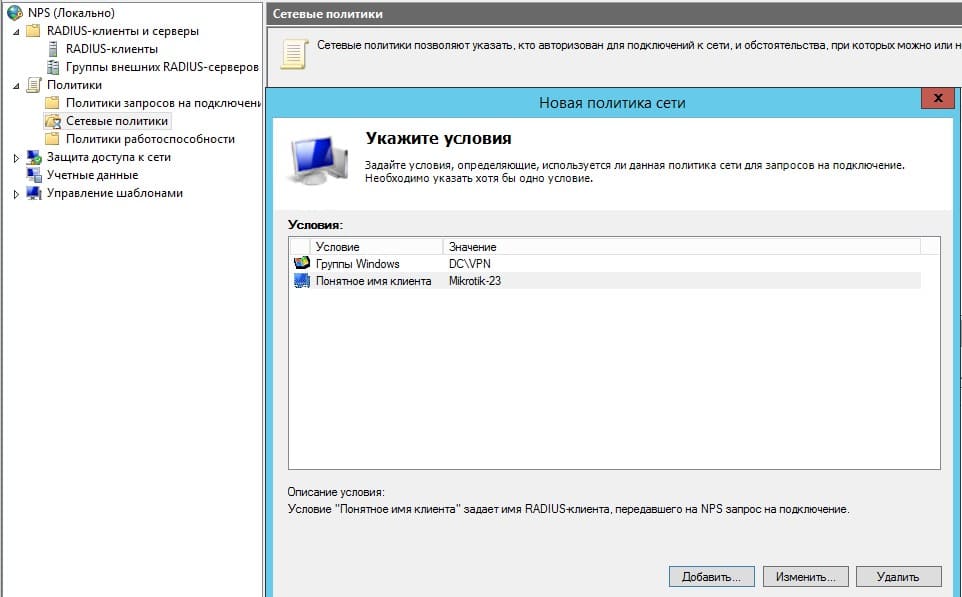

Определение Radius клиента и группы доступа в Active Directory

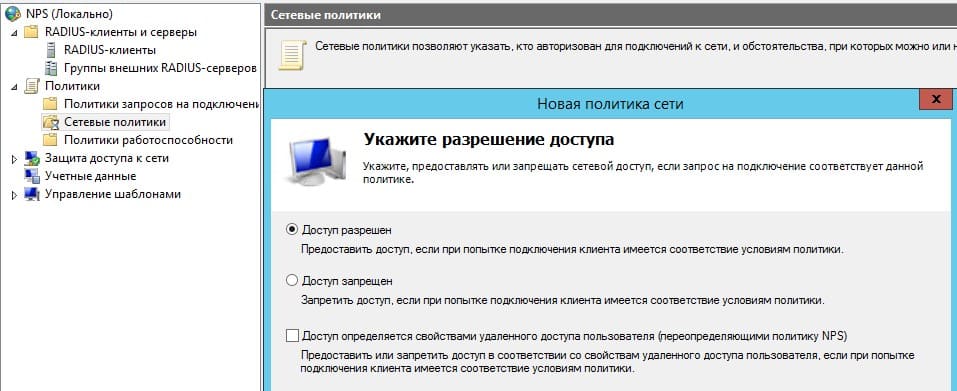

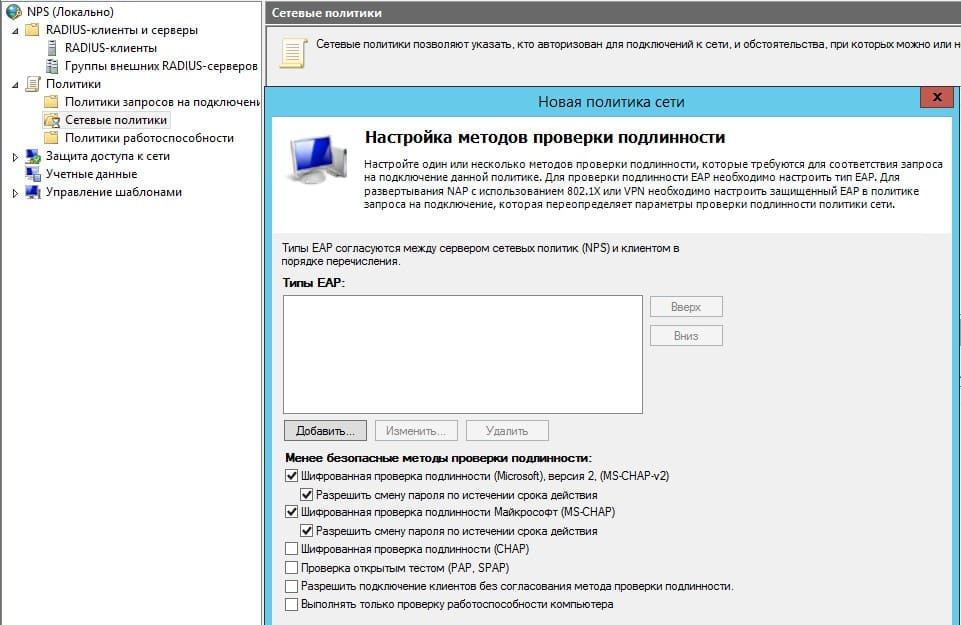

Следующие настройки можно оставить без изменений

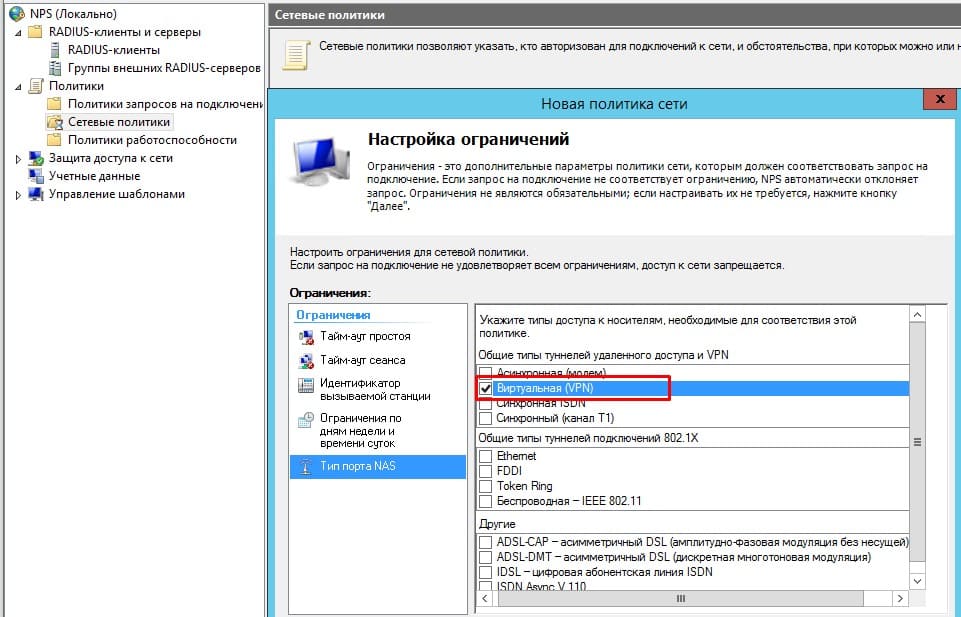

Обозначить тип удаленного доступа как VPN

Проконтролировать присутствие стандарта PPP

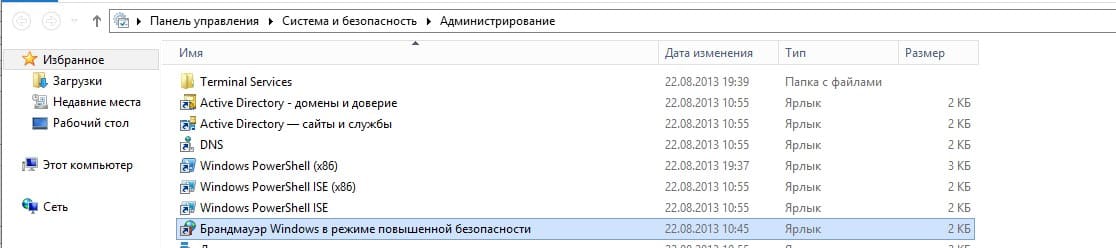

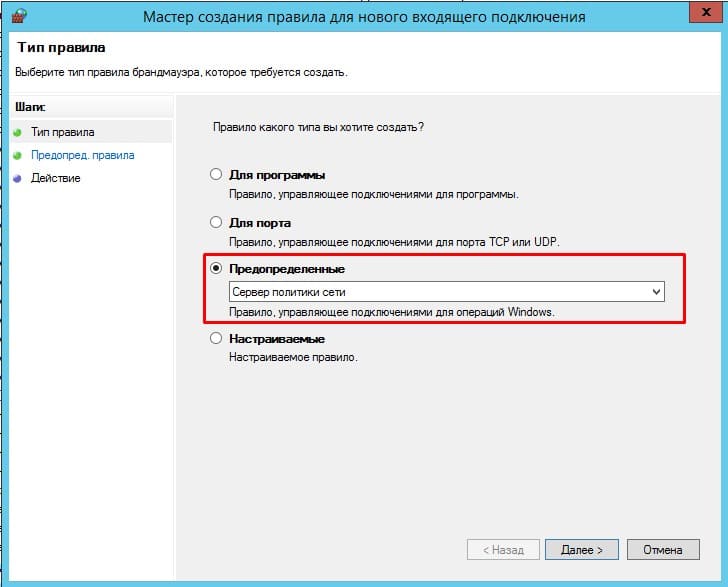

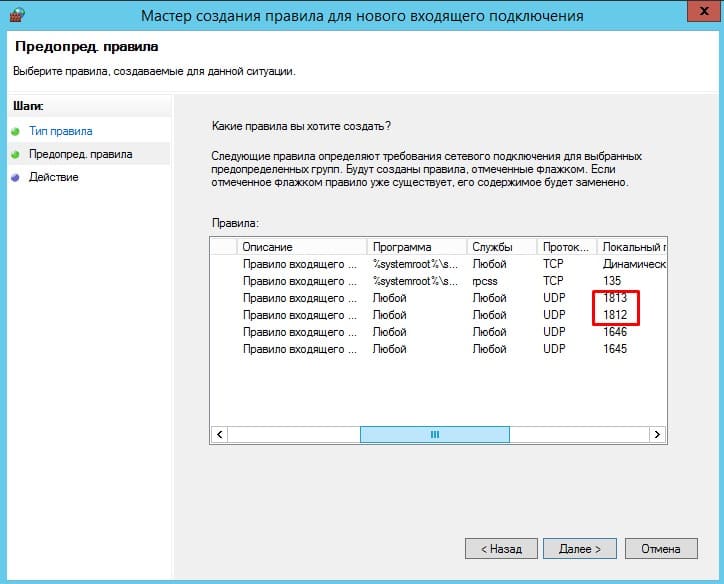

Настройка брандмауэра Windows для работы Radius сервера

Настройка MikroTik Radius, вход для VPN L2Tp клиентов(домен Active Directory)

Со стороны маршрутизатора(роутера) MikroTik нужно произвести две настройки:

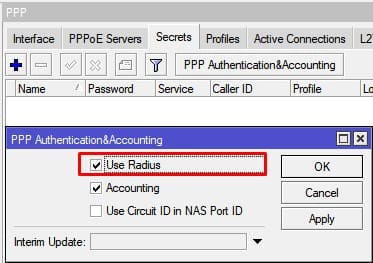

Активация использования Radius авторизации

Настройка находится в PPP→Secrets→PPP Authentication&Accounting

/ppp aaa set use-radius=yes

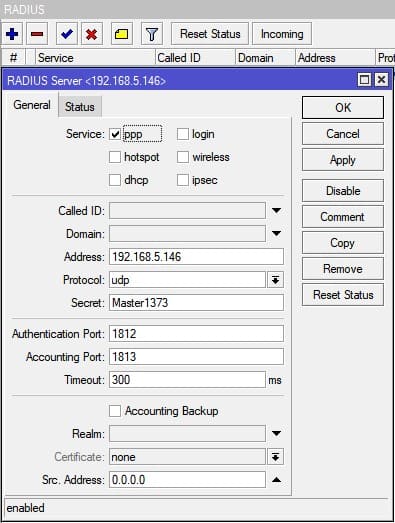

Добавление записи для авторизации на Radius сервере

Настройка находится в RADIUS

/radius add address=192.168.X.YYY secret=Radius-PASS service=ppp

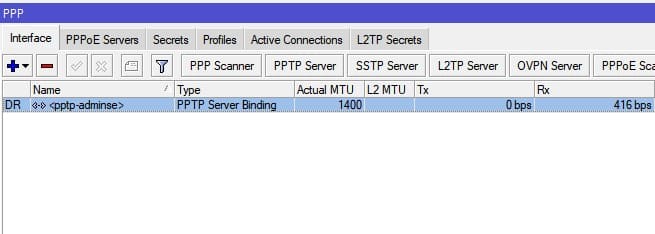

Пробное подключение VPN клиента

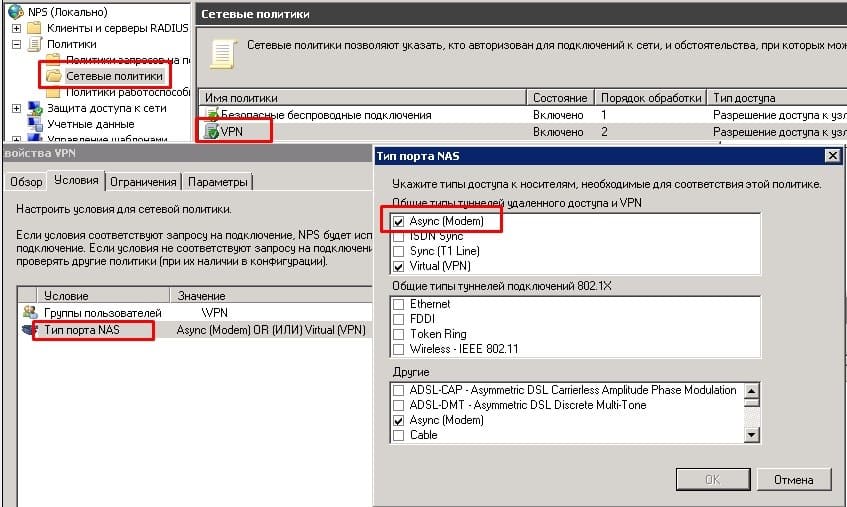

Не работает MikroTik SSTP при подключении к Radius

Для этого нужно открыть консоль «Сервер сетевых политик» и в свойствах сетевой политики указать значение условия Тип порта NAS = Async (Modem).

Очень неплохо, что MikroTik умеет интегрироваться в Active Directory. Можно даже настроить аутентификацию через Radius сервер и WiFi клиентов

А может ли микротик интергироваваться в MS CA, чтобы, сертификаты брать из доменного СА, а не использовать ключ при подключении?

Конечно может, WPA2 EAP отлично отрабатывает на ПК введенных в домен, смартфонах.

Есть ли возможность указать конкретный ip определенным пользователям?? Нужно для ограничения возможности входа на микротик не-админам

можно указать с какого конкретного IP адреса на микротик можно делать вход через winbox/ssh/web .

Можно определенным пользователям выдавать адрес из определенной подсети?

Скажите будет ли работать SSO (single-sign-on) при авторизации через радиус при подключении по L2TP, или к ресурсам домена нужно будет авторизовываться каждый раз ?