Инструкция по настройке L2TP VPN сервера на роутере MikroTik. Будут рассмотрены два примера использования VPN: удаленное подключение Windows VPN клиент типа L2TP+IpSec и настройка VPN туннеля между двумя роутерами MikroTik. Наличие белого(статического) IP со стороны VPN клиента необязательно.

L2TP VPN сервер на базе роутера MikroTik является одним из самых популярных решений в задаче, когда нужно настроить VPN между роутерами MikroTik для отдельных офисов или предоставить удаленный доступ к RDP серверу 1С для удаленного сотрудника. L2TP VPN на роутере MikroTik представляет собой клиент серверную архитектуру, которая подразумевает, что сервер может быть один, а клиентов N-ое количество. Как правило количество L2TP VPN клиентов ограничивается уровнем лицензии(Licence Level) роутера и минимальные значения начинаются от 200 подключений, что в значительной мере может покрыть любые потребности в обеспечении удаленного доступа или создании общей сети на базе L2TP VPN.

Наличие IpSec позволяет повысить уровень защищённости трафика путём шифрования самыми современными методами. А аппаратная поддержка IpSec позволит сделать это быстро. В случаях, когда используется роутер MikroTik без аппаратной поддержки IpSec, нагрузка ложится на CPU роутера, что может быть причиной в понижении пропускной способности L2TP VPN сервера или конкретного туннеля в частности.

Для VPN клиентов использующие ПК на базе: Windows, Linux или MacOS есть возможность подключиться с помощью встроенных L2TP VPN клиентов. Для большинства смартфонов на базе: Android и IOS исключили поддержку L2TP VPN подключений и в качестве альтернативы можно использовать:

- OpenVPN(инструкция по настройке OpenVPN →)

- Wireguard(инструкция по настройке Wireguard →)

Настройка MikroTik VPN сервера L2TP

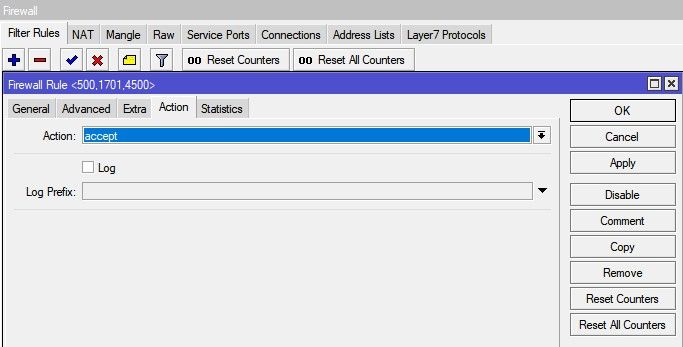

Первым примером по настройке MikroTik VPN сервера L2TP будет рассмотрен случай, когда нужно объединить два роутера MikroTik в единую сеть. Это может быть два офиса, центральный и региональный или отдельная локация с видеорегистратором и отдельная локация для IP камер. Итак начнём с настройки L2TP VPN сервера на центральном роутере MikroTik, обязательным условием для которого будет наличие статического IP адреса со стороны интернет провайдера.

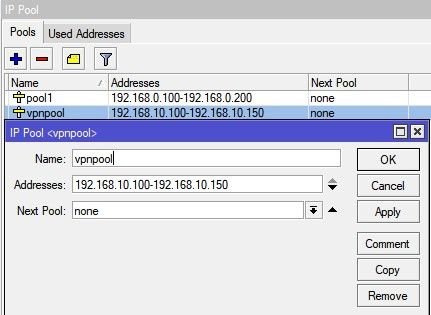

Добавление новой L2TP VPN подсети

Этим действием нужно задать диапазон IP адресов, которые будут выдаваться L2TP VPN клиентам в установленном профиле, которые будут подключаться к VPN серверу MikroTik. Этот pool IP адресов аналогичен pool адресам DHCP сервера, только будет использоваться L2TP VPN сервером.

Настройка находится IP→Pool

/ip pool add name=vpnpool ranges=192.168.10.100-192.168.10.150

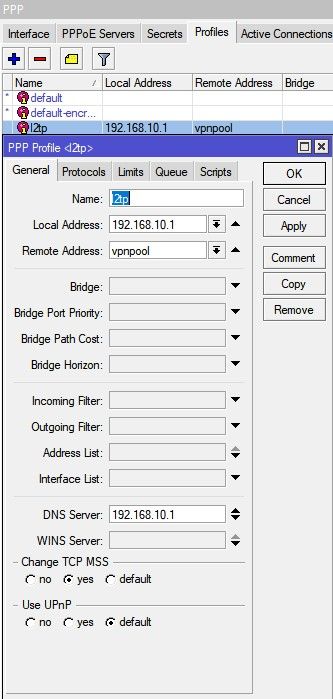

Настройка профиля L2TP VPN сервера

Для L2TP VPN подключений нужно создать отдельный профиль PPP Profile. Не стоит использовать профили default и default-encryption, т.к. они могут быть задействованы в других типах VPN серверов на центральном роутере MikroTik. Новый профиль будет содержать перечень сетевых настроек, которые будут выдаваться L2TP VPN клиентам, а также общие параметры шифрования.

Настройка находится PPP→Profile

- Local Address — IP адрес, который будет назначен VPN интерфейсу со стороны центрального роутера MikroTik;

- Remote Address — IP адрес для VPN клиента;

- DNS сервер — используется в случаях, когда настраивается Windows VPN клиент типа L2TP, который по умолчанию заворачивает интернет трафик через VPN сервер MikroTik. Однако эта опция по умолчанию выключена и VPN клиент не получает настройки DNS.

/ppp profile add name=l2tp dns-server=192.168.10.1 local-address=\ 192.168.10.1 remote-address=vpnpool

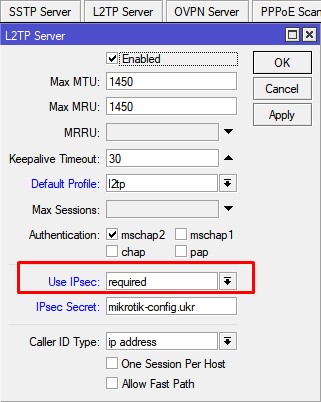

Включить L2TP VPN сервер

L2TP Server это основной раздел настройки VPN сервера на центральном роутере MikroTik. Он содержит основные параметры, которые будут использоваться в работе как со стороны сервера, так и со стороны VPN клиента.

Настройка находится PPP→Interface→L2TP Server

- Default Profile — VPN профиль, содержащий согласованные сетевые настройки и методы шифрования между MikroTik VPN сервером и клиентом;

- Authenticaion — протокол проверки подлинности соединения между VPN сервером и клиентом;

- Use-ipsec — переключатель между обязательным и необязательным шифрованием IpSec для VPN клиента. Со значением required шифрование IpSec будет обязательным для всех клиентов;

- Ipec Secret — ключ шифрование IpSec.

/interface l2tp-server server set authentication=mschap2 default-profile=l2tp enabled=yes \ ipsec-secret=mikrotik-config.ukr use-ipsec=required

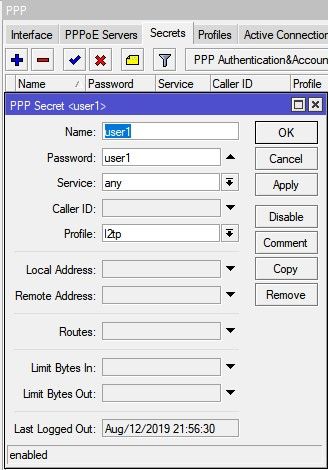

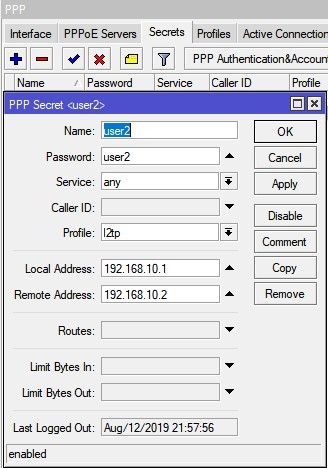

Создание учётной записи L2TP VPN клиента

PPP Secret учётной записью будет пользоваться VPN клиент для удаленного подключения к L2TP VPN серверу. Обычно такую учётную запись создают для VPN пользователей на ПК и смартфонах.

Настройка находится PPP→Interface→Secrets

- Name — имя VPN пользователя;

- Password — VPN пароль;

- Service — возможность использования VPN записи для любой VPN службы(pptp, ovpn, sstp и тд);

- Profile — профиль VPN сервера, который содержит сетевые настройки и методы шифрования, которые будут использоваться клиентом при подключении к L2TP VPN серверу на роутере MikroTik.

/ppp secret add name=user1 password=user1 profile=l2tp

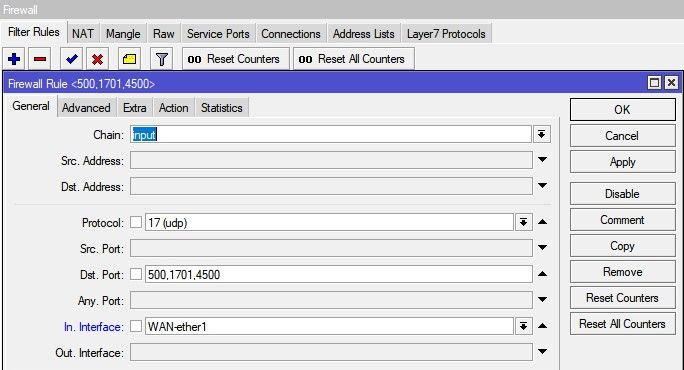

Разрешение FireWall для подключения L2TP VPN клиентов

В разделе Filter Fules нужно создать два разрешающих правила Firewall Rule для L2TP VPN. Firewall в роутере MikroTik работает сверху вниз, поэтому правила разрешения внешних подключений input следует размещать выше по списку правил, которые запрещают внешние подключения. Такую ситуацию можно встретить в базовой конфигурации роутера MikroTik, когда присутствует правило, которое удаляет все пакеты, которые приходят не с LAN интерфейсов.

Настройка находится IP→Firewall

- Protocol = udp и Dst. Port = 500,1701,4500 — протокол и порт, на котором работает L2TP проколол;

- Protocol = ipsec-esp — если L2TP VPN сервер используется шифрование IpSec.

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=500,1701,4500 \ in-interface=WAN-ether1 protocol=udp add action=accept chain=input in-interface=WAN-ether1 protocol=ipsec-esp

Настройка L2TP VPN подключения между роутерами MikroTik

В настройке L2TP VPN будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможностями обрабатывать большие потоки данных и наличием аппаратного шифрования IpSec.

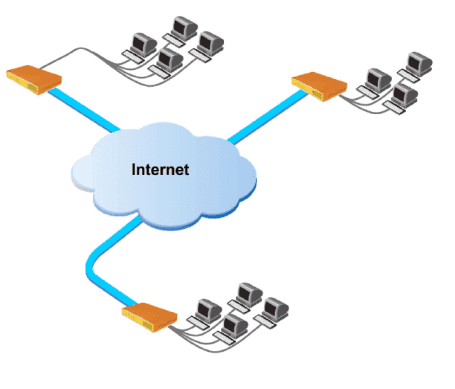

Добавление учётной записи для L2TP VPN клиента

Для корректной работы маршрутизации, в учётной записи MikroTik VPN L2TP клиента нужно добавить статические адреса для сервера и клиента. Настройку нужно совершать со стороны L2Tp VPN сервера центрального роутера MikroTik. Такой тип учётной записи PPP Secret характерен при настройке общей сети между двумя роутерами MikroTik.

Настройка находится PPP→Interface→Secrets

- Name — имя пользователя для удаленного роутера MikroTik;

- Password — VPN пароль;

- Service — возможность использования VPN записи для любой VPN службы(pptp, ovpn, sstp и тд);

- Profile — профиль, содержащий согласованные сетевые настройки и методы шифрования между MikroTik VPN сервером и клиентом;

- Local Address — IP адрес, который будет назначен VPN интерфейсу со стороны центрального роутера MikroTik;

- Remote Address — IP адрес для VPN клиента.

- И можно переходить на создание L2TP VPN клиента на удаленном роутере MikroTik.

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=l2tp \ remote-address=192.168.10.2

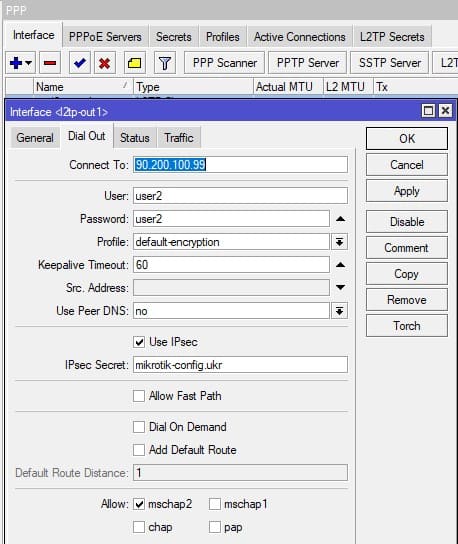

Настройки L2TP VPN клиента

Со стороны удаленного роутера MikroTik нужно добавить учётную запись L2TP клиента, которая будет содержать список настроек, для подключения к MikroTik VPN серверу. Успешное подключение к серверу будут отображаться статусом running в свойствах интерфейса L2TP Client.

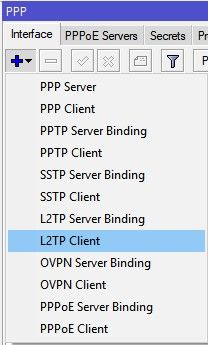

Настройка находится PPP→Interface→L2TP Client

- Connect To — внешний IP адрес VPN сервера MikroTik;

- User — имя учётной записи, разрешенной для удаленного подключения. Предварительно создаётся на MikroTik VPN сервере;

- Password — VPN пароль;

- Use-ipsec — использовать обязательное шифрованием IpSec для VPN клиента;

- Ipec Secret — ключ шифрование IpSec;

- Allow — протокол проверки подлинности соединения между VPN сервером и клиентом;

/interface l2tp-client add connect-to=90.200.100.99 disabled=no ipsec-secret=mikrotik-config.ukr use-ipsec=yes name=\ l2tp-out1 password=user2 user=user2

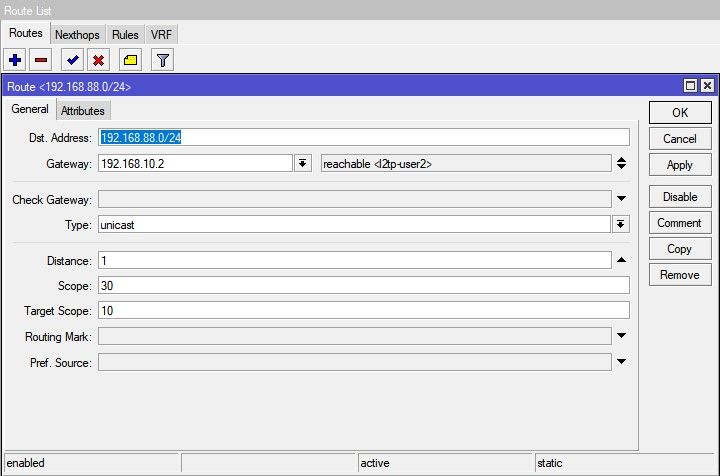

Настройка маршрутизации со стороны VPN сервера

Это правило укажет центральному роутеру MikroTik через какой шлюз направлять трафик для удаленного роутера MikroTik.

Настройка находится IP→Routes

- Dst. Address — удаленная сеть MikroTik VPN клиента;

- Gateway — значение Remote Address учётной записи L2TP VPN клиента.

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

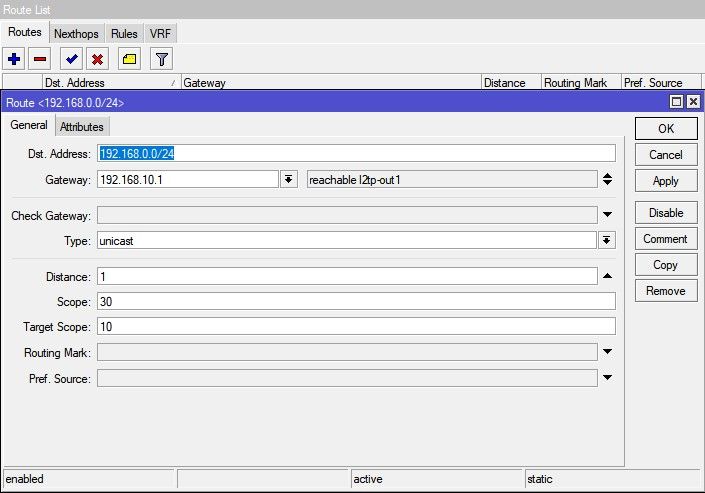

Настройка маршрутизации со стороны VPN клиента

Аналогичное правило маршрутизации нужно создать со стороны MikroTik VPN клиента.

Настройка находится IP→Routes

- Dst. Address — удаленная сеть MikroTik VPN сервера;

- Gateway — значение Local Address учётной записи L2TP VPN клиента.

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

Настройка Windows VPN подключения L2TP

ОС семейства Windows имеют встроенный(штатный) VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти по указанному пути:

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

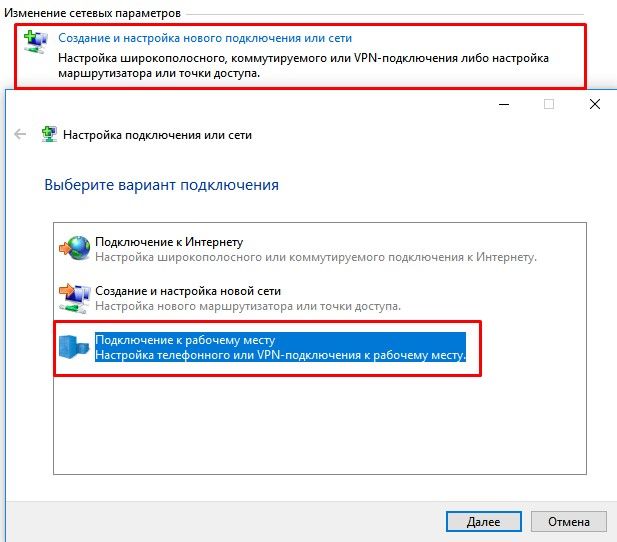

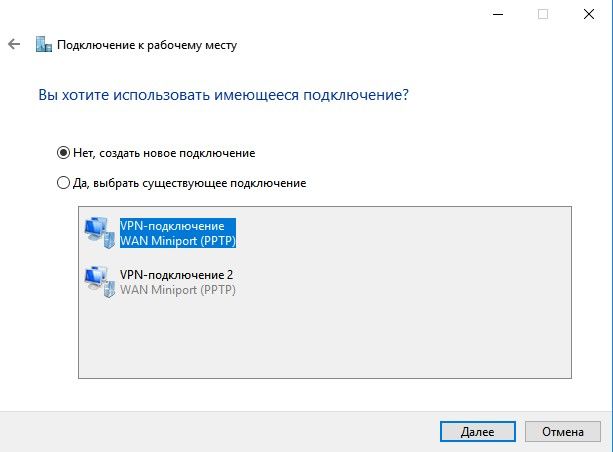

Создание Windows VPN клиента

Выбор нового подключения

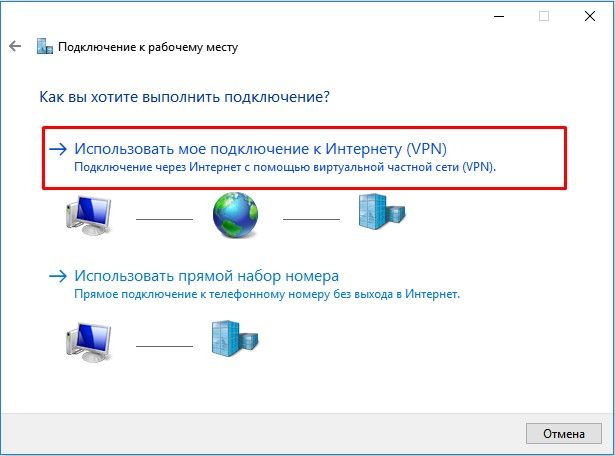

Использовать текущее подключение к интернету

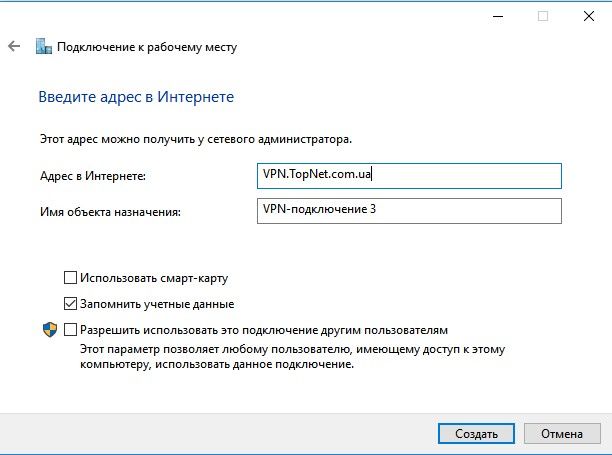

Указать адрес IP адрес MikroTik VPN сервера

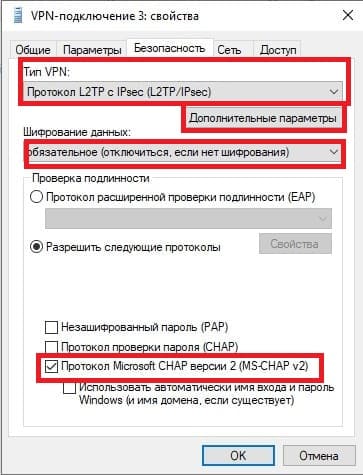

Общие настройки VPN клиента Windows

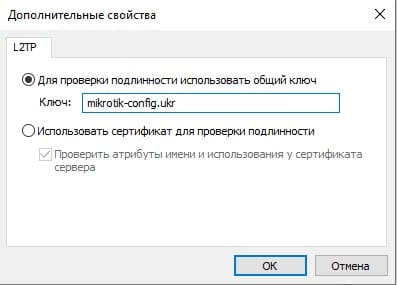

Указать ключ IpSec

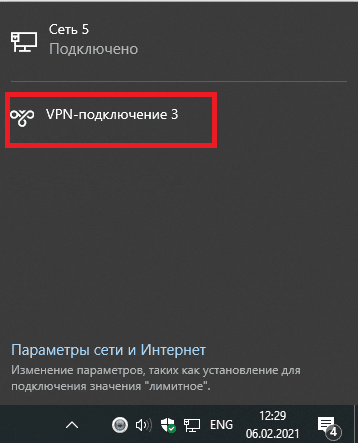

Подключение Windows VPN

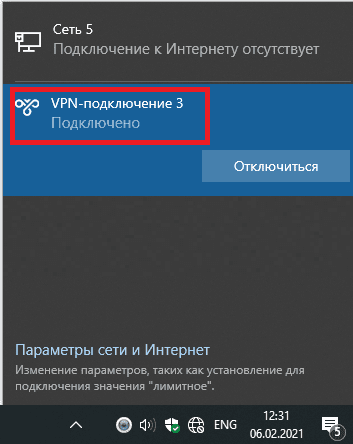

Статус подключения Windows VPN

На этом настройка L2TP VPN сервера на базе роутера MikroTik завершена. Были рассмотрены два самых распространённых примера использования VPN: создание общей сети и удаленное подключение пользователей.

У меня вопрос, как в микротике сделать так чтоб vpn клиент для которого выделена подсеть под vpn имел доступ к сети если убрать на его стороне в настройках IPv4 Использовать основной шлюз удаленной сети.

Если не убрать галку то он сеть видит и инет получает от микрота, но мне нужно чтоб только сеть видел.

Добрый день, получилось решить эту проблему?

Если вы отключите параметр использования удаленного шлюза по умолчанию, вам нужно добавить статический маршрут к сети за VPN. Проще всего такие маршруты прописывать в draytek vpn client

Для этого нужно прописать маршрут на клиенте:

route add -p 192.168.1.0 mask 255.255.255.0 192.168.10.1 metric 1

Где «192.168.1.0» это подсеть офиса, куда подключаетесь по VPN, а «192.168.10.1» эта подсеть из ip-адресации, которую выделили для клиентов VPN.

В настройках PPP->Profile Уберите DNS Server. Если я не ошибаюсь.

К чему тут DNS?

на стороне клиента прописать статический маршрут

route add -p сеть и тд

Статья помогла немножко разобраться в настройках VPN сервера l2tp

Сколько стоит настроить VPN сервер на роутере MikroTik? Нужна ваша консультация

Неплохая реализация для удаленного доступа. Стало интересно, а потянет ли мой MikroTik RB951Ui-2nD шифрование IpSec, он ведь его аппаратно не поддерживает? Какую скорость может выдать и сколько поддерживает VPN клиентов?

L2tp + Ipsec одна из немногих универсальных связок для удаленной работы на MacOS(ios). По сути для VPN сервера варианта два или OpenVPN или L2TP + Ipsec

EtherVPN

Только разобравшись с маршрутизацией получилось из Микротика сделать нормальный VPN сервер. Причем не всегда настройки тому виной, в недавнем случае вообще внутри одного провайдера не было доступа по внешним IP, только по внутренним. Вот и ищи проблему…

Добрый день. При vpn подключении из виндовз не пингует компютеры и не заходит на веб интерфейс видео регистратора хотя управляемые свичи(d-link) пингуются и на их веб интерфейс заходит. Как сделать доступ ко всей сетке?

Если у вас открывает web интерфейсы устройств, значит firewall и маршрутизация на MikroTik настроена корректно.

Из часто встречающихся причин:

1. Попробуйте деактивировать брандмаур на ПК

2. Проверьте указан ли в видеорегистраторе шлюз по умолчнию.

Все остальные решения требуют диагностики

Брандмауэр деактивирован, шлюз указан, адрес для впн выдается тем же сервером из того же пула пулом что и для ПК

VPN туннель между офисом и домом по такой схеме можно организовать? Немного пугает MikroTik своей емкой настройкой. Дайте телефон тех. поддержки

Добрый день!

Скажите, пожалуйста, возможно ли настроить L2TP+IpSec, чтобы IPsec Secret был разный у VPNклиентов?

Это общий параметр, устанавливается на весь L2tp сервер. Та и достаточно регулировать доступы учётной записью. Индивидуальные решения есть в чистом ipsec(ikev1,ikev2).

Здравствуйте, есть VPN от ZenMate , дома стоит Mikrotik hap ac2, пытаюсь настроить этот VPN на этом роутере и пока ничего не выходит.

ZenMate предлагает 2 варианта подключения для роутеров: (OpenVPN с auth SHA256) и (IKEv2, L2TP/IPsec).

OpenVPN не могу подключить, т.к. в микротике не реализована аутентификация SHA256 (максимум SHA1) и они не планируют реализовывать ни в 6.49beta27 (Testing) ни в 7.1beta5 (Development) прошивках — проверял. Сейчас у меня стоит 6.48.1 (Stable)

Настройки для IPsec, предоставленные ZenMate представлены в таком наборе:

Server: url

Username: user

Password: pass

Pre-shared: ZenMate

Device ID: цифры

Сколько я уже мучаюсь и все не могу настроить работу по этому протоколу.

Сперва настраиваю IP — IPsec , в нем постоянно получаю ошибку, что phase2 не получена или не пройдена что-то типа того. Пробовал кучу разных комбинаций настроек, пока все мимо.

Ну и пробую при таком неполученном phase2 режиме добавить PPP — L2TP Client, и он не заводится

Может быть кто-то сможет помочь что где прописать, чтобы все завелось?

Спасибо!

Обнаружил следующие проблемы:

1.При активации Ipsec связь не устанавливается.

2.Если внутренняя сеть сервера(192.168.0.0) и сеть в котором подключен клиент Win 10 PC совпадают(192.168.0.0) VPN связь устанавливаеться но подключится к устройствам в сети сервера не получаеться.

Mikrotik RB2011UiAS(mipsbe) Прошивка 6.48.1

Проблема N2 решилась:в локальном и удаленном сетях присутствовали несколько устройств с одинаковым IP адресом.

Не могу разобраться с настройкой VPN на Mikrotik hap ac2 и на iPhone. Не могу их подружить по VPN.

и можно ли все это настроить без постоянного IP? К VPN из Quick Set работает на андроид и винде без проблем, а вот айфон подключить не смог. Что делать?

Если самостоятельно настроить не получается обращайтесь в тех. поддержку MikroTIk→

при настройке клиента win откуда брать адрес куда подключаться?

в настройках сервера у вас это ни где не указано, так откуда взялось vnp.t.com.ua?

Адрес сервера(IP) это не настройка со стороны роутера, его выдает вам интернет провайдер

Подксжите, как реализовать эти 2 схемы одновременно? когда и микрот микрот нужен и win/android — mikrot, как работает default profile? как я понял только в него упираюсь чтобы одновременно было активно 2 профиля

Добрый день. Подскажите не удается настроить подключение L2TP на Windows 10, при подключении к серверу выдается ошибка 784, после внесения ключей в реестр стала выдаваться 809, при этом на роутере в логах : l2tp connection rejected no ipsec encryption while it was required. Победить ошибку 809 не удается, связь не устанавливается. Может кто-то стакивался ?

Забыл указать, что роутеры между собой по l2TP между собой соединяются нормально. Телефоны на по l2tp тоже подключаются, проблема только с Windows10/

Если у вас выводится ошибка в Windows 10 при подключении VPN клиента L2TP, рекомендуется установить необязательные обновления KB5010793.

Также в некоторых случаях помогает удаление обновлений Windows от января 2022. Но бывают случаи, когда обновления удалить не получается и установка KB5010793 является решениением.

или KB5010795 для Windows 11

С версией прошивки 7.1 ни в какую не подключается по приведенным выше настройкам. Ошибка фазы 1 и всё((.

самые распространённые ошибки при подключении к MikroTik L2TP в моей практике:

Доброго дня. Підкажіть, чому в налаштуваннях L2TP клієнта обирається профіль default-encrypted а не default, адже тут вже використовується шифрування IPSec. Виходить подвійне шифрування, чи не так?

Профиль default-encrypted это профиль по умолчанию для VPN клиента, разницы со стороны клиента между профилями default-encrypted и default не будет ни какой. В любом случае, параметры подключения вы можете контролировать с свойствах подключенного vpn клиента как со стороны сервера, так и стороны клиента(VPN-подключение→Status→Encoding)

Возможно ли создать VPN-сервер, если нет «белого» IP?

создать можно, но внешние подключения зависят от провайдера. Чаще всего, по динамике ни какой входящий трафик не поступает на роутер. Поэтому тут нужно проверить, если провайдер пропускает по динамике — можно этим пользоваться, если нет — заказать статический IP

добрый день

можно ли создать белый список айпи-адресов/подсетей, с которых можно цепляться к впн-серверу, и чтобы любые остальные отсекались?

добавить access list:

/ip firewall address-list

add address=93.170.11.2 list=VPN-Access

фильтрация входящего подключения по access-list

/ip firewall filter

add action=accept chain=input dst-port=500,1701,4500 in-interface-list=WAN \

protocol=udp src-address-list=VPN-Access

спасибо

а можно ли сделать так, чтобы компьютер, который прицепился к впн-серверу, видел только одну машину или сегмент сети, но не всю сеть, которая лежит за маршрутизатором?

Здравствуйте! Спасибо за статью, все доступно описано

У меня вопрос — есть сервер l2tp поднятый на windows server 2012, есть микротик который коннектится к серверу клиентом, есть клиенты за микротиком которым нужен доступ к серверу на котором vpn

Что я делаю: подключил микрот к серву как клиент(для клиентов за микротом нет доступа до сервера, из микрота серв пингуется), потом прописал в IP — Routes следующее: add distance=1 dst-address=192.168.86.0/24 gateway=192.168.86.1

Где: 192.168.86.0/24 подсеть адресов которые раздет сервер подключившимся клиентам(микрот получается 192.168.86.2), 192.168.86.1 адрес сервера внутри vpn сети

Но доступа так и нет, пробовал в Pref.Sourse добавить локальный ip микрота который раздет адреса своим клиентам(за микротом), пробовать в шлюз в маршрутизации прописывать ip полученный микротиком от сервера, пробовал на сервере создать статический маршрут зеркальный записи о маршрутизации что выше — ничего не помогает, клиенты за микротиком не имеют доступ к серверу

Подскажите пожалуйста, как решить, или куда копать, я уже несколько дней с бубном пляшу))

При этом если подключаю vpn напрямую из винды(не микротика) то сервер разумеется доступен, такие дела

У вас два варианта:

— Активировать NAT на Микротике, чтобы клиенты за сервером видели IP Микротика(со всеми вытекающими)

— Настроить маршрутизацию на сервере и на Микротике. Сеть за сервером отправляет пакеты на Микротик(как шлюз), а сеть за Микротиком отправляет пакеты на win сервер

Есть провайдер с серым IP, услуги белый IP не предоставляет. Чтобы попасть на удаленную сеть, есть микрот на котором настроен сторонний клиент Vpn L2TP с Ipsec. VPN провайдер предоставляет в личном кабинете переадресацию портов и можно используя постоянный IP от VPN провайдера соединяться с некоторыми внутренними ресурсами сети за микротом. Но не могу донастроить на этом микроте OpenVPN сервер.

Есть опыт настройки с белым IP, всё работает. Настройки брал отсюда: mikrotik.html

А на этом микроте, как клиент L2TP видно, что пакеты в Firewall идут при попытке соединится, но в windows клиенте OpenVPN застревает на строке Attempting to establish TCP connection with [AF_INET]xxx.xxx.xx.xx.:xxxx [nonblock] и чуть позже вываливается в ошибку что нет связи. Где еще смотреть по настройкам?

Здравствуйте!

Сделал сеть между микротиками через

ipsec vpn

Сервер 192.168.1.0/24

Клиент 192.168.88.0/24

VPN 174.16.190.*

На подсеть клиента 88.0/24 захожу , с клиента на подсеть 1.0/24 тоже

Вроде всё работает.

Но на сети 88 стоят датчики , которые могут работать как через интернет, так и через домашнюю сеть.

Так вот при заходе на них, пишет что они не в домашней сети!

Хотя на этой же сети стоят ip камеры, к ним без проблем по ip захожу.

Что не так сдел?

Если доступ с 192.168.1.0/24 к 192.168.88.0/24 работает, то vpn l2tp настроен с двух роутеров MikroTik и работает корректно. Возможно для датчиков с 192.168.88.0/24 удаленная сеть 192.168.1.0/24 воспринимается как «не домашняя», но это не проблема VPN

Добрый день, подскажите, где посмотреть адрес в интернете, когда подключаемся или можно использовать ID?

Ребята нифига не понял про «Добавление статических маршрутов для прохождения трафика.»

Головной сервереl2tp с белым 192.168.1.0/24

ip pool для VPN: 192.168.0.0/24

На стороне второго микрота gsm маршрутизатор 192.168.3.0.24

а от него микрот в котором я настроил vpn клиента как в этой инструкции

кажется не хватает одного статического маршрута.

В общем нужна помощь(

Пакеты не летят, мне нужно магазине где есть gsm маршрутизатор за ним поставить микрота и чтобы после микрота ноутбук автоматом был в сети первого головного микрота(где белый ip).

Добрый день!

Столкнулся с проблемой подключения L2TP, есть две линии инета от одного провайдера, два белых ip «95.80.180.10 и 95.80.180.200» между ними соединение VPN не проходит, с других сетей все соединяется и по мобильной сети. Провайдер не чего не блокирует, как сказали в ТП

С чем может быть связана проблема?

Чи можна вже налаштований l2tp сервер вмикати та вимикати за розкладом через планувальник чи в якийсь інший спосіб?

Это можно делать с любыми настройки, к примеру /interface l2tp-server server set enabled=no добавить для выключения l2tp сервера в расписание System→Scheduler

Mikrotik обновили прошивку до 7.10, теперь ранее настроенные ovpn падают с ошибкой:

process_server_push_error: problem accepting server-pushed peer-id: parse/range issue

Сделал VPN по L2TP для подключения удаленных клиентов. Все шикарно работет, вот отлично ходит.

Но хотелось-бы запретить всем подключившимся выход в интернет через это самое VPN-соединение. Какое правило нужно указать для удаленных клиентов, чтобы при подключении оставался только клиентский интернет?

Вам нужно со стороны клиента отключить использование удаленного шлюза как шлюза по умолчанию и прописать статический маршрут в подсеть за MikroTik. Удобнее для этого использовать draytek vpn client

А как сделать что бы клиенты ВПН видели ресурсы в корпоративной сети?

После настройки корпоративная сеть должна быть доступна. Если с этим есть сложности, нужно обратить внимание на персональную(клиента VPN) маршрутизацию и настройки firewall(узла корп. сети)

Вітаю!

Підкажіть куда копати?

Два Мікротика. VPN L2Tp+IpSec. Маршрути налаштовані на обох, proxy-arp на bridge включено. З’єднання встановлюється.

ПК за VPN-клієнтом пінгує ПК за VPN-сервером

ПК за VPN-сервером НЕ пінгує ПК за VPN-клієнтом

пересмотрите firewall на пингуемом узле(антивирус и брандмауэр)

Дякую за швидку відповідь!

Так, ПК не вдалий варіант перевіряти пінг. Перевірив пінг до інших пристроїв — проходять.

Залишилось питання відкрити веб сторінку приладу, що знаходиться за мережею VPN-сервера з ПК що за мережею VPN-клієнта.

Чи потрібні якісь додаткові налаштування на fiewall VPN-клієнта чи VPN-сервера для проходження трафіку (крім тих, що дозволяють з’єднання та тих що є за замовчуванням)? Буду вдячний за підказку.

Питання знімаю. Можливо буде цікаво іншим — проблема у розмірі пакету. Шифрування додає розміру пакету, і як наслідок, збільшений розмір пакету не проходив мережами провайдерів. Допомогло зменшення розміру до 1380

Доброго дня. Підкажіть що не так. Зробили налаштування VPN тунеля все працює, коли заходить один користувач.. Як тільки підключається другий користувач VPN, у першого користувача vpn зависає.

Такое обычно происходит, когда оба VPN клиента подключаются с одного внешнего IP. Если это так, то попробуйте отключить IPSEC или использовать другой типа VPN соединения

Такая проблема. Стоял RouterBOARD 750G r3 система 6.48.6, через l2tp ipsec с общим ключем подключался зоопарк Windows 7, 10 , 11 и даже мак к терминалу по RDP. Поставил C52iG-5HaxD2HaxD система 7.11.2 Работают нормально только 7-е, а 10 и 11 периодически каждую минуту перезаходят на сервер терминалов. Причину пишет отключение пользователем. Сам vpn не отключается. Настраивал оба аналогично. Сервер Windows Server 2012 R2, поведение не зависит от нагрузки — могут и 10-15 работать нормально, а может и один глючить. На микротике ещё openvpn с тремя клиентами — там никаких проблем. Сбрасывал прошивку до 7.5 — не помогло. То есть проблема, если есть — то минимум год.

Здравствуйте! Дело такое. Пробую поднять L2TP IPsec на небольшом микротик (hEX), который стоит за основным шлюзом т.к. на самом шлюзе, поднять VPN сервер возможности нет. Настроил L2TP на микротике. Локальные подключения работают прекрасно, но внешние подключения не проходят. На основном шлюзе настроил проброс портов 1701, 500, 4500, 50. При подключении вижу на шлюзе и на микротике подключения только по портам 4500 и 500, но на этом всё. Подключение установить не удается. Никак не разберусь чего не хватает, может у вас есть мысли куда смотреть?(

вы можете попробовать сделать DMZ на MikroTik