Инструкция содержит настройки VLAN для контроллера бесшовного WiFi роуминга CAPsMAN MikroTik. В качестве примера будут применены теги VLAN для локальной(LAN) и гостевой(Guest) WiFi сети.

- Настройка точки доступа

- Скрипт для точки доступа

- Настройка VLAN для CAPsMAN

- Скрипт для контроллера CAPsMAN

- VLAN для CAPsMAN Local Forwarding

- Задать вопрос по настройке VLAN в CAPsMAN

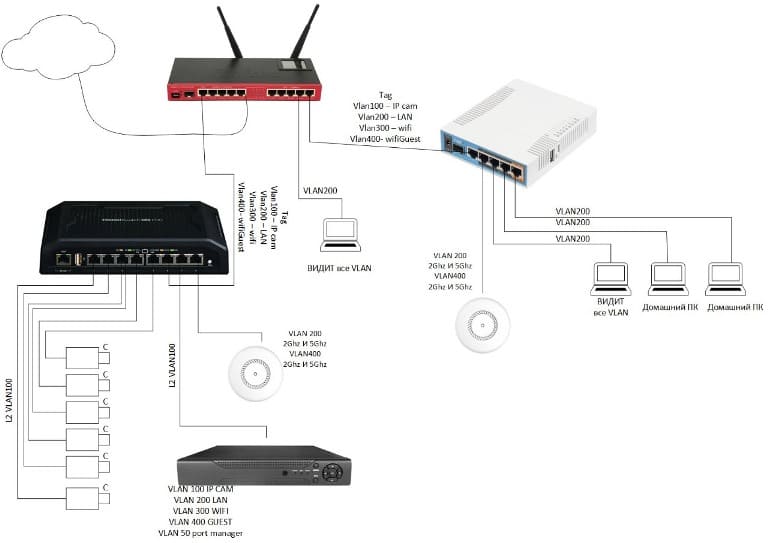

Данная настройка VLAN на оборудовании MikroTik является частью сетевой инфраструктуры:

Что такое VLAN и в каких случаях применяется, детально рассмотрено в статье:

Пример настройки VLAN для CAPsMAN в MikroTik

Чтобы максимально дополнить инструкции по настройке VLAN на MikroTik, будет рассмотрена реальная инфраструктура с использование VLAN как на Ethernet так и на CAPsMAN WiFi. Исходная схема будет состоять из двух роутеров MikroTik hap ac lite tower, на которых:

- MikroTik-1 — основной роутер, который содержит настройки: CAPsMAN, VLAN, DHCP Server, NAT и тд;

- MikroTik-2 — точка доступа, с активированным режимом CAP.

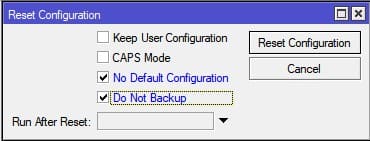

Для всех устройств MikroTik, которые принимают участие в данной конфигурации, будет применена команда

/system reset-configuration no-defaults=yes skip-backup=yes

Сброс MikroTik используя Winbox

Настройка находится в System→Reset Configuration

Настройка VLAN в CAPsMAN для точки доступа WiFi MikroTik-2

При применении настроек VLAN на Ethernet портах роутера MikroTik-1, возможны потери связи с точкой доступа MikroTik-2 по причине отсутствия VLAN ID на тегированных(trunk) портах. Настройка MikroTik-2 будет состоять из этапов:

- Применение базовой конфигурации для работы в режиме CAP(подключение к CAPsMAN);

- Добавление интерфейсов VLAN и настройка сетевых параметров;

- Настройка VLAN для тегированных(trunk) и нетегированных(access) портов.

Описание интерфейсов точки доступа MikroTik-2

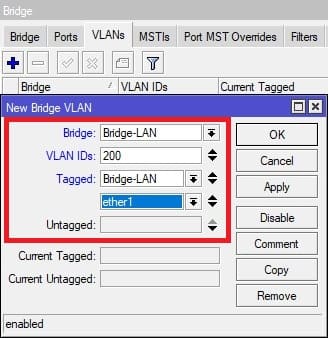

- Ether1 — тегированный(trunk) порт c VLAN ID = 200 и 500;

- Ether-2-5 — нетегированные(access) порты для VLAN ID = 500;

- Wlan1 — интерфейс WiFi на 2.4 ГГц, на котором будет корпоративная(VLAN ID = 300) и гостевая(VLAN ID = 500) сети;

- Wlan2 — интерфейс WiFi на 5 ГГц, на котором будет корпоративная(VLAN ID = 300) и гостевая(VLAN ID = 500) сети;

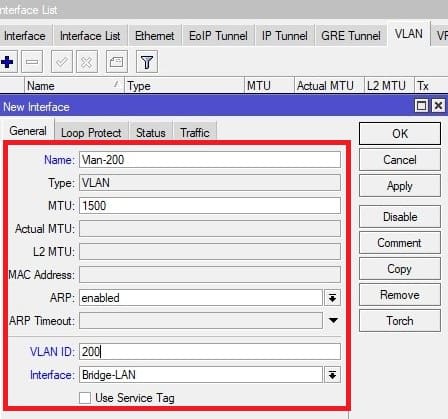

- Vlan-200 — управленческий(managment) VLAN;

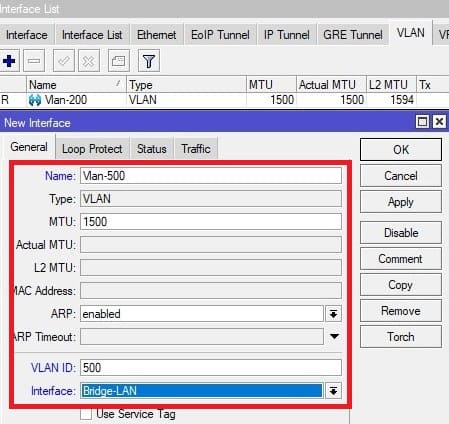

- Vlan-500 — для Ethernet клиентов сети типа LAN.

Предварительные настройки точки доступа WiFi MikroTik-2

# nov/28/2020 15:23:40 by RouterOS 6.46.8 # software id = IT5K-H6ER # # model = RB952Ui-5ac2nD # serial number = D3D50C2AA773 /interface bridge add admin-mac=EA:14:AA:61:09:9B auto-mac=no name=Bridge-LAN /interface wireless set [ find default-name=wlan1 ] ssid=MikroTik set [ find default-name=wlan2 ] ssid=MikroTik /interface wireless security-profiles set [ find default=yes ] supplicant-identity=MikroTik /interface bridge port add bridge=Bridge-LAN interface=ether1 add bridge=Bridge-LAN interface=ether2 add bridge=Bridge-LAN interface=ether3 add bridge=Bridge-LAN interface=ether4 add bridge=Bridge-LAN interface=ether5 add bridge=Bridge-LAN interface=wlan1 add bridge=Bridge-LAN interface=wlan2 /ip dhcp-client add disabled=no interface=Bridge-LAN /system clock set time-zone-name=Europe/Kiev /system identity set name=MikroTik-Ap-1

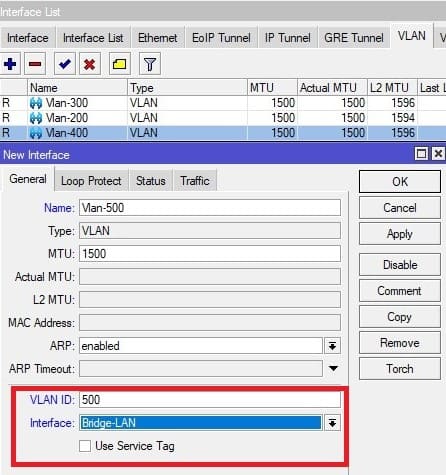

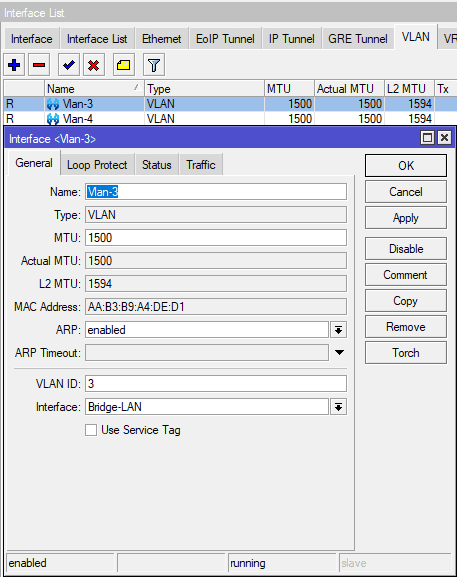

Добавление VLAN для Managment VLAN для MikroTik-2

Настройка находится Interface→VLAN

Добавление VLAN для домашней сети для MikroTik-2

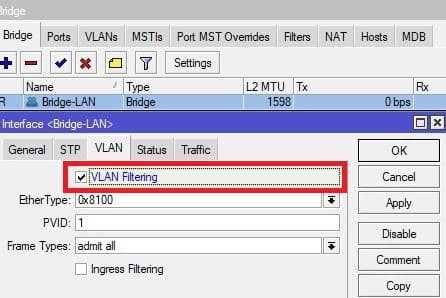

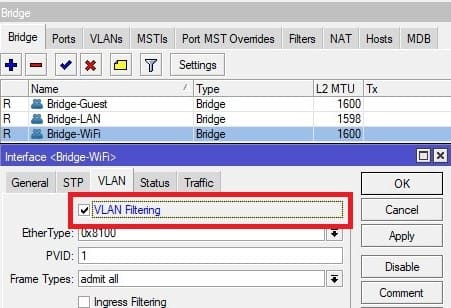

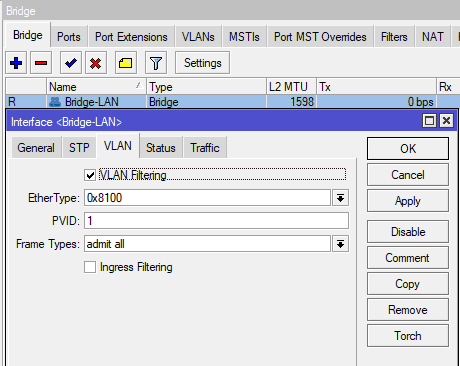

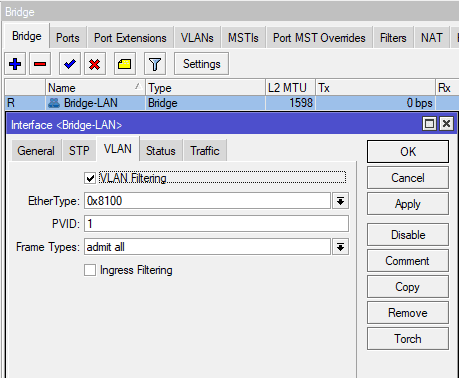

Активация VLAN на бридже Bridge-LAN для MikroTik-2

Настройка находится Bridge→Bridge

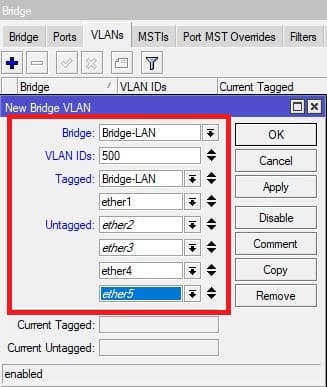

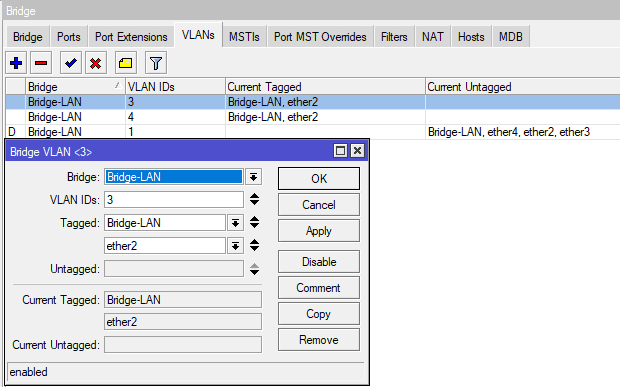

Настройка тегированных(trunk) портов для MikroTik-2

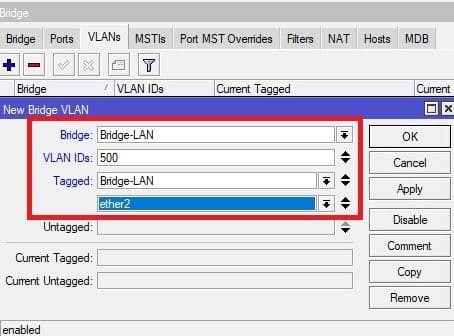

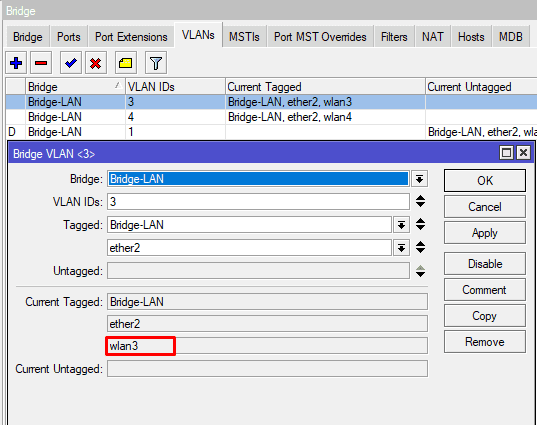

Настройка находится Bridge→VLANs

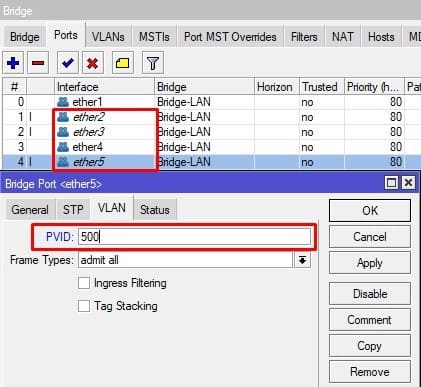

Настройка нетегированных(access) портов для MikroTik-2

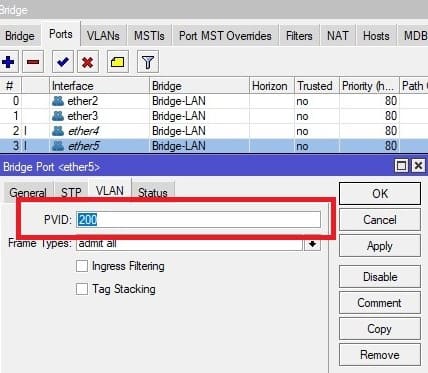

Активация фильтрации по VLAN для нетегированных(access) портов для MikroTik-2

Настройка находится Bridge→Ports

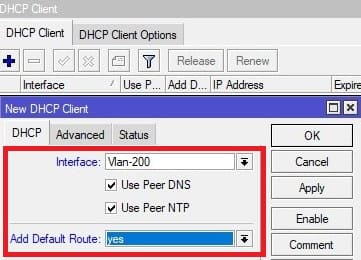

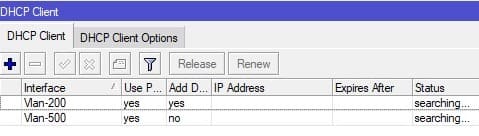

Настройка сети для Managment VLAN для MikroTik-2

Настройка находится IP→DHCP client

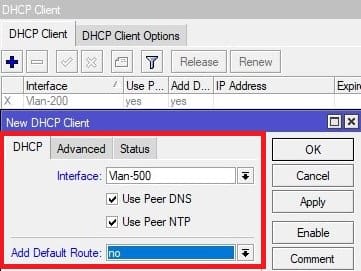

Настройка сети для домашней сети для MikroTik-2

Список активных DHCP клиентов на VLAN для MikroTik-2

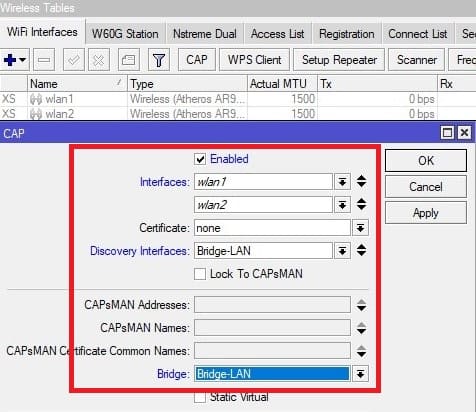

Активация режима CAP на точке доступа WiFi MikroTik-2

Настройка находится Wireless→WiFi Interfaces→CAP

Готовая конфигурация точки доступа WiFi MikroTik-2

# nov/29/2020 10:46:33 by RouterOS 6.47.7

# software id = IT5K-H6ER

#

# model = RB952Ui-5ac2nD

# serial number = D3D50C2AA773

/interface bridge

add admin-mac=EA:14:AA:61:09:9B auto-mac=no name=Bridge-LAN vlan-filtering=\

yes

/interface wireless

# managed by CAPsMAN

# channel: 2442/20-Ce/gn(28dBm), SSID: MT, CAPsMAN forwarding

set [ find default-name=wlan1 ] ssid=MikroTik

# managed by CAPsMAN

# channel: 5200/20-eCee/ac(15dBm), SSID: MT, CAPsMAN forwarding

set [ find default-name=wlan2 ] ssid=MikroTik

/interface vlan

add interface=Bridge-LAN name=Vlan-200 vlan-id=200

add interface=Bridge-LAN name=Vlan-500 vlan-id=500

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/interface bridge port

add bridge=Bridge-LAN interface=ether1

add bridge=Bridge-LAN interface=ether2 pvid=500

add bridge=Bridge-LAN interface=ether3 pvid=500

add bridge=Bridge-LAN interface=ether4 pvid=500

add bridge=Bridge-LAN interface=ether5 pvid=500

add bridge=Bridge-LAN interface=wlan1

add bridge=Bridge-LAN interface=wlan2

/interface bridge vlan

add bridge=Bridge-LAN tagged=Bridge-LAN,ether1 vlan-ids=200

add bridge=Bridge-LAN tagged=Bridge-LAN,ether1 untagged=\

ether2,ether3,ether4,ether5 vlan-ids=500

/interface wireless cap

#

set bridge=Bridge-LAN discovery-interfaces=Bridge-LAN enabled=yes interfaces=\

wlan1,wlan2

/ip dhcp-client

add disabled=no interface=Vlan-200

add add-default-route=no disabled=no interface=Vlan-500

/system clock

set time-zone-name=Europe/Kiev

/system identity

set name=MikroTik-Ap-1

Настройка VLAN в CAPsMAN для роутера MikroTik-1

Теперь настройки коснутся основного роутера MikroTik-1. Конфигурация MikroTik-1 будет состоять из этапов:

- Применение базовой конфигурации для работы в режиме CAPsMAN;

- Обновление конфигурации CAPsMAN для работы с VLAN;

- Добавление интерфейсов VLAN и настройка сетевых параметров;

- Настройка VLAN для тегированных(trunk) и нетегированных(access) портов.

Описание интерфейсов роутера MikroTik-1

- Ether1 — порт интернет провайдера;

- Ether-2 — тегированный(trunk) c VLAN ID = 200 и 500. Это UpLink на точку доступа MikroTik-2;

- Ether-3-5 — нетегированные(access) порты для VLAN ID = 200;

- Wlan1 — интерфейс WiFi на 2.4 ГГц, на котором будет корпоративная(VLAN ID = 300) и гостевая(VLAN ID = 500) сети;

- Wlan2 — интерфейс WiFi на 5 ГГц, на котором будет корпоративная(VLAN ID = 300) и гостевая(VLAN ID = 500) сети;

- Vlan-200 — управленческий(managment) VLAN;

- Vlan-300 — для WiFi клиентов сети типа LAN;

- Vlan-400 — для WiFi клиентов сети типа Guest;

- Vlan-500 — для Ethernet клиентов сети типа LAN.

Предварительные настройки роутера MikroTik-1

# nov/28/2020 15:05:12 by RouterOS 6.47.7

# software id = Y4Y9-IKRK

#

# model = RB952Ui-5ac2nD

# serial number = D3D50CFDE400

/caps-man channel

add band=2ghz-b/g/n name=2G

add band=5ghz-a/n/ac name=5G

/interface bridge

add name=Bridge-Guest

add admin-mac=1A:D2:D1:B2:42:7A auto-mac=no name=Bridge-LAN

/interface wireless

# managed by CAPsMAN

# channel: 2447/20-eC/gn(28dBm), SSID: MT, CAPsMAN forwarding

set [ find default-name=wlan1 ] ssid=MikroTik

# managed by CAPsMAN

# channel: 5200/20-eCee/ac(15dBm), SSID: MT, CAPsMAN forwarding

set [ find default-name=wlan2 ] ssid=MikroTik

/caps-man datapath

add bridge=Bridge-LAN client-to-client-forwarding=yes name=Datapath-LAN

add bridge=Bridge-Guest name=Datapath-Guest

/caps-man security

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm \

group-key-update=20m name=Security-LAN passphrase=mikrotikconfigukr

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm \

group-key-update=20m name=Security-Guest passphrase=22224444

/caps-man configuration

add channel=2G country=no_country_set datapath=Datapath-LAN mode=ap name=\

Cfg-2G-LAN security=Security-LAN ssid=MT

add channel=5G country=no_country_set datapath=Datapath-LAN mode=ap name=\

Cfg-5G-LAN security=Security-LAN ssid=MT

add channel=2G country=no_country_set datapath=Datapath-Guest mode=ap name=\

Cfg-2G-Guest security=Security-Guest ssid=MT-G

add channel=5G country=no_country_set datapath=Datapath-Guest mode=ap name=\

Cfg-5G-Guest security=Security-Guest ssid=MT-G

/caps-man interface

add configuration=Cfg-2G-LAN disabled=no l2mtu=1600 mac-address=\

48:8F:5A:78:3E:11 master-interface=none name=2G-MikroTik-GW-1 radio-mac=\

48:8F:5A:78:3E:11 radio-name=488F5A783E11

add configuration=Cfg-2G-Guest disabled=no l2mtu=1600 mac-address=\

4A:8F:5A:78:3E:11 master-interface=2G-MikroTik-GW-1 name=\

2G-MikroTik-GW-1-1 radio-mac=00:00:00:00:00:00 radio-name=4A8F5A783E11

add configuration=Cfg-5G-LAN disabled=no l2mtu=1600 mac-address=\

48:8F:5A:78:3E:10 master-interface=none name=5G-MikroTik-GW-1 radio-mac=\

48:8F:5A:78:3E:10 radio-name=488F5A783E10

add configuration=Cfg-5G-Guest disabled=no l2mtu=1600 mac-address=\

4A:8F:5A:78:3E:10 master-interface=5G-MikroTik-GW-1 name=\

5G-MikroTik-GW-1-1 radio-mac=00:00:00:00:00:00 radio-name=4A8F5A783E10

/interface list

add name=WAN

add name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip pool

add name=Ip-Pool-LAN ranges=10.113.96.2-10.113.96.254

add name=Ip-Pool-Guest ranges=10.113.0.2-10.113.0.254

/ip dhcp-server

add address-pool=Ip-Pool-LAN disabled=no interface=Bridge-LAN lease-time=3d \

name=DHCP-LAN

add address-pool=Ip-Pool-Guest disabled=no interface=Bridge-Guest lease-time=\

4h name=DHCP-Guest

/caps-man manager

set enabled=yes upgrade-policy=require-same-version

/caps-man provisioning

add action=create-enabled hw-supported-modes=gn master-configuration=\

Cfg-2G-LAN name-format=prefix-identity name-prefix=2G \

slave-configurations=Cfg-2G-Guest

add action=create-enabled hw-supported-modes=ac master-configuration=\

Cfg-5G-LAN name-format=prefix-identity name-prefix=5G \

slave-configurations=Cfg-5G-Guest

/interface bridge port

add bridge=Bridge-LAN interface=ether2

add bridge=Bridge-LAN interface=ether3

add bridge=Bridge-LAN interface=ether4

add bridge=Bridge-LAN interface=ether5

add bridge=Bridge-LAN interface=wlan1

add bridge=Bridge-LAN interface=wlan2

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add interface=ether1 list=WAN

add interface=Bridge-LAN list=LAN

/interface wireless cap

#

set caps-man-addresses=127.0.0.1 enabled=yes interfaces=wlan1,wlan2

/ip address

add address=10.113.96.1/24 interface=Bridge-LAN network=10.113.96.0

add address=10.113.0.1/24 interface=Bridge-Guest network=10.113.0.0

/ip dhcp-client

add disabled=no interface=ether1 use-peer-dns=no

/ip dhcp-server network

add address=10.113.0.0/24 gateway=10.113.0.1

add address=10.113.96.0/24 dns-server=10.113.96.1 gateway=10.113.96.1 \

netmask=24

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,1.0.0.1

/ip firewall filter

add action=accept chain=forward connection-state=established,related

add action=accept chain=input connection-state=established,related

add action=accept chain=forward in-interface-list=LAN

add action=accept chain=input in-interface-list=LAN

add action=accept chain=input in-interface-list=WAN protocol=icmp

add action=accept chain=forward comment=Guest-WiFi in-interface=Bridge-Guest \

out-interface-list=WAN

add action=drop chain=forward in-interface=Bridge-Guest

add action=drop chain=input in-interface=Bridge-Guest

add action=drop chain=input in-interface-list=WAN

add action=drop chain=forward connection-nat-state=!dstnat in-interface-list=\

WAN

add action=drop chain=input connection-state=invalid

add action=drop chain=forward connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=WAN

/ip service

set telnet disabled=yes

set ftp disabled=yes

set www disabled=yes

set ssh disabled=yes

set api disabled=yes

set api-ssl disabled=yes

/system clock

set time-zone-name=Europe/Kiev

/system identity

set name=MikroTik-GW

/tool bandwidth-server

set enabled=no

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LAN

После применения данных настроек MikroTik, получится стандартная конфигурация CAPsMAN с корпоративной(LAN) и гостевой(Guest) WiFi сетями. Последующие настройки роутера MikroTik-1 необходимы для функционирования VLAN.

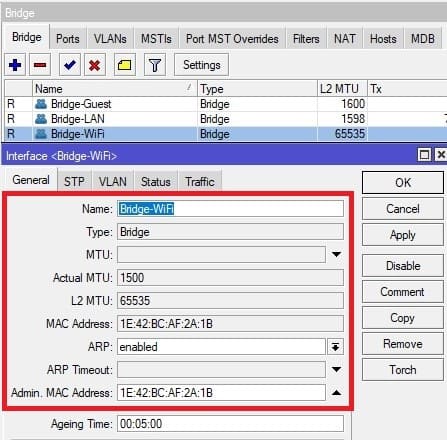

Добавление Bridge для WiFi сети на MikroTik-1

Настройка находится Bridge→Bridge

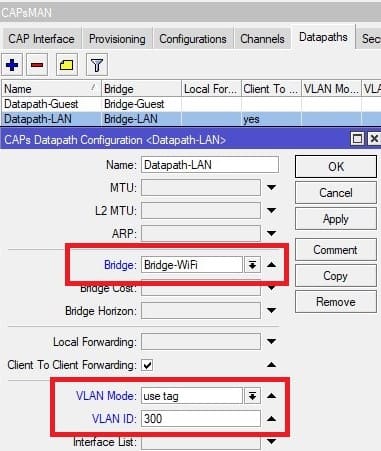

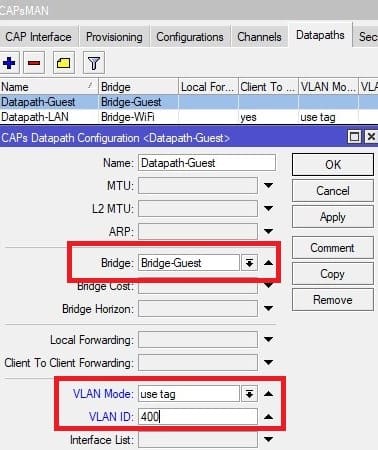

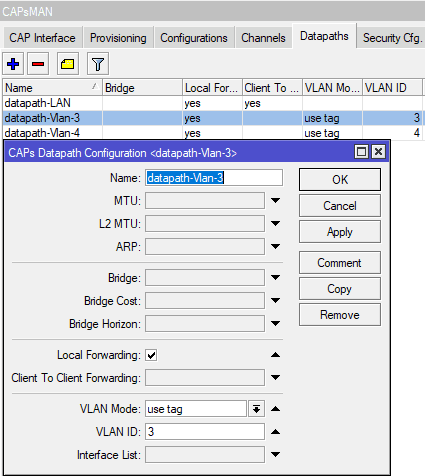

Обновление параметров Datapath для сети типа LAN на MikroTik-1

Настройка находится CAPsMAN→Datapaths

Обновление параметров Datapath для сети типа Guest на MikroTik-1

VLAN Mode — определяет режим VLAN:

- no tag — не использоваться VLAN ID в фильтрации пакетов;

- use service tag — использовать вложенный VLAN(VLAN в VLAN-е, 802.1QinQ). Используется когда 4096 VLAN-ов недостаточно.

- use tag — использовать VLAN ID.

VLAN ID — тег VLAN, который будет назначаться всем пакетам на текущем WiFi интерфейсе.

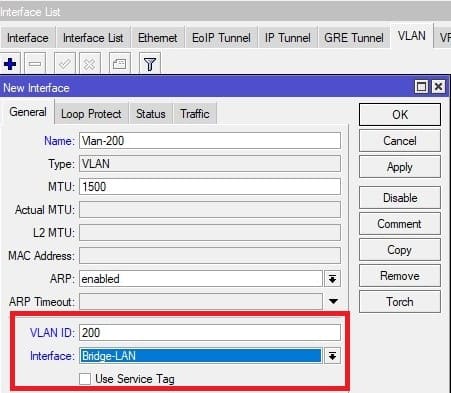

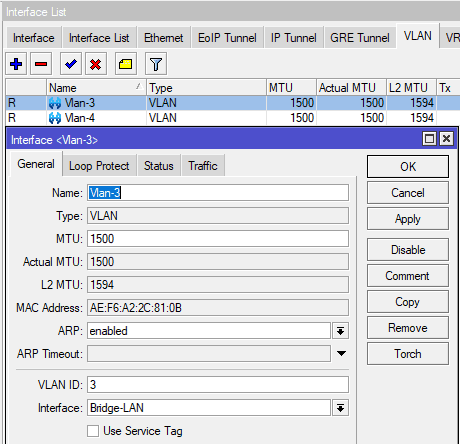

Добавление VLAN для управленческого(managment) VLAN на MikroTik-1

Настройка находится Interface→VLAN

Добавление VLAN для WiFi клиентов сети типа LAN на MikroTik-1

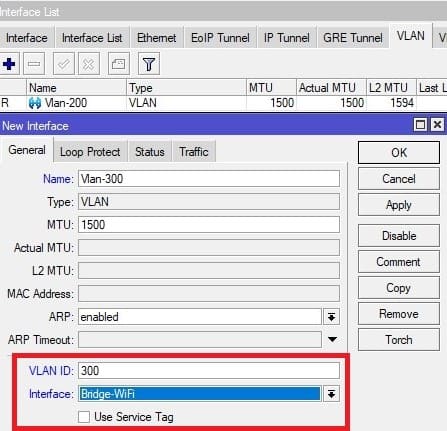

Добавление VLAN для WiFi клиентов сети типа Guest на MikroTik-1

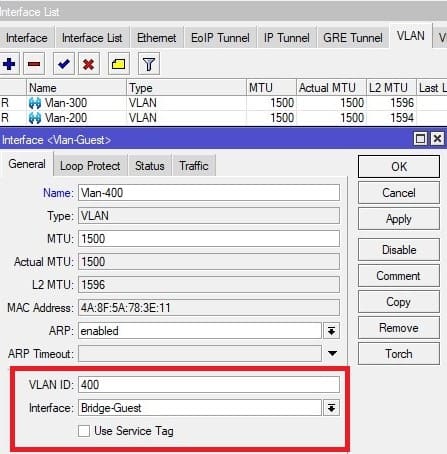

Добавление VLAN для Ethernet клиентов сети типа LAN на MikroTik-1

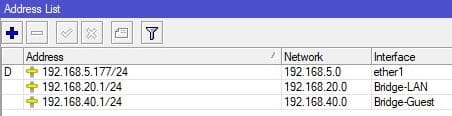

Список IP адресов до перехода на VLAN на MikroTik-1

Настройка находится IP→Addresses

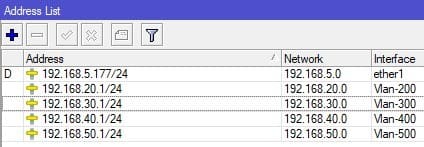

Обновление IP адреса для VLAN на MikroTik-1

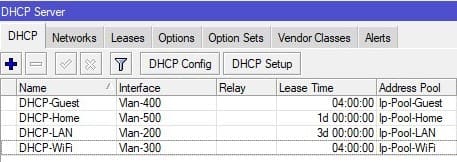

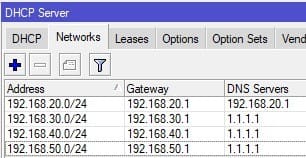

Настройка DHCP сервера для VLAN на MikroTik-1

Настройка находится IP→DHCP Server

Настройка сетевых параметров для VLAN на MikroTik-1

Настройка находится IP→DHCP Server→Networks

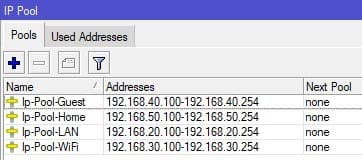

Настройка диапазонов IP адресов для VLAN на MikroTik-1

Настройка находится IP→Pool

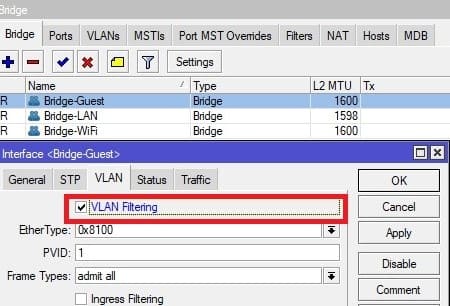

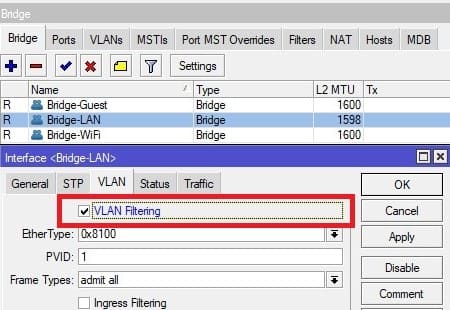

Активация VLAN на бридже Bridge-LAN на MikroTik-1

Настройка находится Bridge→Bridge

Активация VLAN на бридже Bridge-Guest на MikroTik-1

Активация VLAN на бридже Bridge-WiFi на MikroTik-1

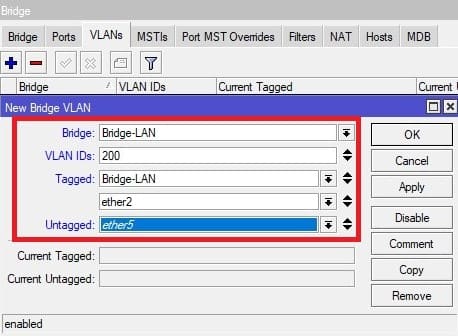

Настройка тегированных и нетегированных портов VLAN ID 200 на MikroTik-1

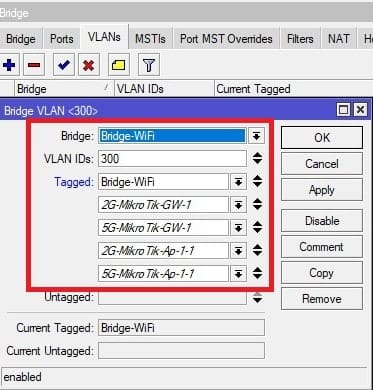

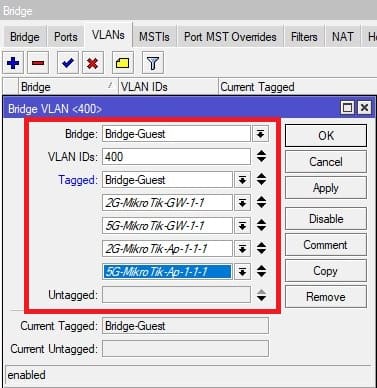

Настройка находится Bridge→VLANs

Настройка тегированных портов VLAN ID 300 на MikroTik-1

Настройка тегированных портов VLAN ID 400 на MikroTik-1

Настройка тегированных и нетегированных портов VLAN ID 500 на MikroTik-1

Фильтрация по VLAN ID на нетегированном(access) порту на MikroTik-1

Завершающим этапом для работыVLAN это обновление правил Firewall, но это уже другая история…

Готовая конфигурация роутера MikroTik-1

# nov/29/2020 13:14:02 by RouterOS 6.47.7

# software id = Y4Y9-IKRK

#

# model = RB952Ui-5ac2nD

# serial number = D3D50CFDE400

/caps-man channel

add band=2ghz-b/g/n name=2G

add band=5ghz-a/n/ac name=5G

/interface bridge

add name=Bridge-Guest vlan-filtering=yes

add admin-mac=1A:D2:D1:B2:42:7A auto-mac=no name=Bridge-LAN vlan-filtering=\

yes

add admin-mac=1E:42:BC:AF:2A:1B auto-mac=no name=Bridge-WiFi vlan-filtering=\

yes

/interface wireless

# managed by CAPsMAN

# channel: 2442/20-eC/gn(28dBm), SSID: MT, CAPsMAN forwarding

set [ find default-name=wlan1 ] ssid=MikroTik

# managed by CAPsMAN

# channel: 5785/20-eeCe/ac(28dBm), SSID: MT, CAPsMAN forwarding

set [ find default-name=wlan2 ] ssid=MikroTik

/interface vlan

add interface=Bridge-LAN name=Vlan-200 vlan-id=200

add interface=Bridge-WiFi name=Vlan-300 vlan-id=300

add interface=Bridge-Guest name=Vlan-400 vlan-id=400

add interface=Bridge-LAN name=Vlan-500 vlan-id=500

/caps-man datapath

add bridge=Bridge-WiFi client-to-client-forwarding=yes name=Datapath-LAN \

vlan-id=300 vlan-mode=use-tag

add bridge=Bridge-Guest name=Datapath-Guest vlan-id=400 vlan-mode=use-tag

/caps-man security

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm \

group-key-update=20m name=Security-LAN passphrase=mikrotikconfigukr

add authentication-types=wpa2-psk encryption=aes-ccm group-encryption=aes-ccm \

group-key-update=20m name=Security-Guest passphrase=22224444

/caps-man configuration

add channel=2G country=no_country_set datapath=Datapath-LAN mode=ap name=\

Cfg-2G-LAN security=Security-LAN ssid=MT

add channel=5G country=no_country_set datapath=Datapath-LAN mode=ap name=\

Cfg-5G-LAN security=Security-LAN ssid=MT

add channel=2G country=no_country_set datapath=Datapath-Guest mode=ap name=\

Cfg-2G-Guest security=Security-Guest ssid=MT-G

add channel=5G country=no_country_set datapath=Datapath-Guest mode=ap name=\

Cfg-5G-Guest security=Security-Guest ssid=MT-G

/caps-man interface

add configuration=Cfg-2G-LAN disabled=no mac-address=48:8F:5A:78:3D:4D \

master-interface=none name=2G-MikroTik-Ap-1-1 radio-mac=48:8F:5A:78:3D:4D \

radio-name=488F5A783D4D

add configuration=Cfg-2G-Guest disabled=no mac-address=4A:8F:5A:78:3D:4D \

master-interface=2G-MikroTik-Ap-1-1 name=2G-MikroTik-Ap-1-1-1 radio-mac=\

00:00:00:00:00:00 radio-name=4A8F5A783D4D

add configuration=Cfg-2G-LAN disabled=no l2mtu=1600 mac-address=\

48:8F:5A:78:3E:11 master-interface=none name=2G-MikroTik-GW-1 radio-mac=\

48:8F:5A:78:3E:11 radio-name=488F5A783E11

add configuration=Cfg-2G-Guest disabled=no l2mtu=1600 mac-address=\

4A:8F:5A:78:3E:11 master-interface=2G-MikroTik-GW-1 name=\

2G-MikroTik-GW-1-1 radio-mac=00:00:00:00:00:00 radio-name=4A8F5A783E11

add configuration=Cfg-5G-LAN disabled=no mac-address=48:8F:5A:78:3D:4C \

master-interface=none name=5G-MikroTik-Ap-1-1 radio-mac=48:8F:5A:78:3D:4C \

radio-name=488F5A783D4C

add configuration=Cfg-5G-Guest disabled=no mac-address=4A:8F:5A:78:3D:4C \

master-interface=5G-MikroTik-Ap-1-1 name=5G-MikroTik-Ap-1-1-1 radio-mac=\

00:00:00:00:00:00 radio-name=4A8F5A783D4C

add configuration=Cfg-5G-LAN disabled=no l2mtu=1600 mac-address=\

48:8F:5A:78:3E:10 master-interface=none name=5G-MikroTik-GW-1 radio-mac=\

48:8F:5A:78:3E:10 radio-name=488F5A783E10

add configuration=Cfg-5G-Guest disabled=no l2mtu=1600 mac-address=\

4A:8F:5A:78:3E:10 master-interface=5G-MikroTik-GW-1 name=\

5G-MikroTik-GW-1-1 radio-mac=00:00:00:00:00:00 radio-name=4A8F5A783E10

/interface list

add name=WAN

add name=LAN

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip hotspot profile

set [ find default=yes ] html-directory=flash/hotspot

/ip pool

add name=Ip-Pool-LAN ranges=192.168.20.100-192.168.20.254

add name=Ip-Pool-Guest ranges=192.168.40.100-192.168.40.254

add name=Ip-Pool-WiFi ranges=192.168.30.100-192.168.30.254

add name=Ip-Pool-Home ranges=192.168.50.100-192.168.50.254

/ip dhcp-server

add address-pool=Ip-Pool-LAN disabled=no interface=Vlan-200 lease-time=3d \

name=DHCP-LAN

add address-pool=Ip-Pool-Guest disabled=no interface=Vlan-400 lease-time=4h \

name=DHCP-Guest

add address-pool=Ip-Pool-WiFi disabled=no interface=Vlan-300 lease-time=4h \

name=DHCP-WiFi

add address-pool=Ip-Pool-Home disabled=no interface=Vlan-500 lease-time=1d \

name=DHCP-Home

/caps-man manager

set enabled=yes upgrade-policy=require-same-version

/caps-man provisioning

add action=create-enabled hw-supported-modes=gn master-configuration=\

Cfg-2G-LAN name-format=prefix-identity name-prefix=2G \

slave-configurations=Cfg-2G-Guest

add action=create-enabled hw-supported-modes=ac master-configuration=\

Cfg-5G-LAN name-format=prefix-identity name-prefix=5G \

slave-configurations=Cfg-5G-Guest

/interface bridge port

add bridge=Bridge-LAN interface=ether2

add bridge=Bridge-LAN interface=ether5 pvid=200

add bridge=Bridge-LAN interface=wlan1

add bridge=Bridge-LAN interface=wlan2

add bridge=Bridge-LAN interface=ether4

add bridge=Bridge-LAN interface=ether3

/ip neighbor discovery-settings

set discover-interface-list=all

/interface bridge vlan

add bridge=Bridge-LAN tagged=Bridge-LAN,ether2,ether4 untagged=ether5 \

vlan-ids=200

add bridge=Bridge-WiFi tagged="Bridge-WiFi,2G-MikroTik-GW-1,5G-MikroTik-GW-1,2\

G-MikroTik-Ap-1-1,5G-MikroTik-Ap-1-1" vlan-ids=300

add bridge=Bridge-Guest tagged="Bridge-Guest,2G-MikroTik-GW-1-1,5G-MikroTik-GW\

-1-1,2G-MikroTik-Ap-1-1-1,5G-MikroTik-Ap-1-1-1" vlan-ids=400

add bridge=Bridge-LAN tagged=Bridge-LAN,ether2 vlan-ids=500

/interface list member

add interface=ether1 list=WAN

add interface=Vlan-200 list=LAN

/interface wireless cap

#

set caps-man-addresses=127.0.0.1 enabled=yes interfaces=wlan1,wlan2

/ip address

add address=192.168.20.1/24 interface=Vlan-200 network=192.168.20.0

add address=192.168.40.1/24 interface=Vlan-400 network=192.168.40.0

add address=192.168.30.1/24 interface=Vlan-300 network=192.168.30.0

add address=192.168.50.1/24 interface=Vlan-500 network=192.168.50.0

/ip dhcp-client

add disabled=no interface=ether1 use-peer-dns=no

/ip dhcp-server network

add address=192.168.20.0/24 dns-server=192.168.20.1 gateway=192.168.20.1 \

netmask=24

add address=192.168.30.0/24 dns-server=1.1.1.1 gateway=192.168.30.1 netmask=\

24

add address=192.168.40.0/24 dns-server=1.1.1.1 gateway=192.168.40.1 netmask=\

24

add address=192.168.50.0/24 dns-server=1.1.1.1 gateway=192.168.50.1 netmask=\

24

/ip dns

set allow-remote-requests=yes servers=1.1.1.1,1.0.0.1

/ip firewall filter

add action=accept chain=forward connection-state=established,related

add action=accept chain=input connection-state=established,related

add action=accept chain=forward in-interface-list=LAN

add action=accept chain=input in-interface-list=LAN

add action=accept chain=input in-interface-list=WAN protocol=icmp

add action=accept chain=forward comment=Guest-WiFi in-interface=Bridge-Guest \

out-interface-list=WAN

add action=drop chain=forward disabled=yes in-interface=Bridge-Guest

add action=drop chain=input disabled=yes in-interface=Bridge-Guest

add action=drop chain=input in-interface-list=WAN

add action=drop chain=forward connection-nat-state=!dstnat in-interface-list=\

WAN

add action=drop chain=input connection-state=invalid

add action=drop chain=forward connection-state=invalid

/ip firewall nat

add action=masquerade chain=srcnat out-interface-list=WAN

/ip service

set telnet disabled=yes

/system clock

set time-zone-name=Europe/Kiev

/system identity

set name=MikroTik-GW

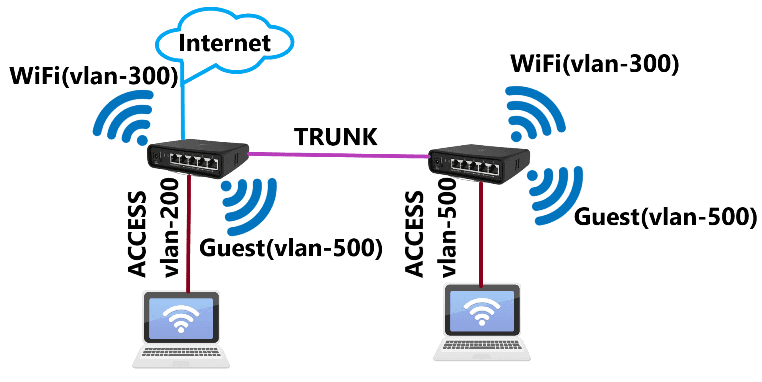

VLAN для CAPsMAN Local Forwarding

Local Forwarding – трафик, который будет приходить от клиента будет обрабатываться самой точкой доступа WiFi. Такая конфигурация позволит безопасно использовать гостевые и прочие сети внутри VLAN.

Настройка будет состоять из двух этапов:

- настройка VLAN Mode в контроллере CAPsMAN;

- подключение точки доступа WiFi к CAPsMAN, используя VLAN.

Настройка Local Forwarding и VLAN Mode в CAPsMAN

Изменения будут касаться только VLAN, т.е. предполагается, что есть готовая инфраструктура с рабочим контроллером CAPsMAN и подключенными точками доступа. Остаётся лишь определить VLAN и проверить работу.

Определить VLAN на Bridge

VLAN нужно определить только на Local Bridge.

Настройка находится Interfaces→VLAN

Настройка Datapath

Настройка находится CAPsMAN→Datapaths

Активация фильтрации VLAN в Bridge

Настройка находится Bridge→Bridge

Указать trunk интерфейсы

Настройка находится Bridge→VLANs

/caps-man datapath add client-to-client-forwarding=yes local-forwarding=yes name=datapath-LAN add local-forwarding=yes name=datapath-Vlan-3 vlan-id=3 vlan-mode=use-tag add local-forwarding=yes name=datapath-Vlan-4 vlan-id=4 vlan-mode=use-tag /interface bridge add admin-mac=AE:F6:A2:2C:81:0B auto-mac=no name=Bridge-LAN vlan-filtering=yes /interface vlan add interface=Bridge-LAN name=Vlan-3 vlan-id=3 add interface=Bridge-LAN name=Vlan-4 vlan-id=4 /interface bridge vlan add bridge=Bridge-LAN tagged=Bridge-LAN,ether2 vlan-ids=3 add bridge=Bridge-LAN tagged=Bridge-LAN,ether2 vlan-ids=4 /system identity set name=MikroTik-CAPsMAN

В инструкции не будут рассматриваться настройки:

- Адресации для VLAN(IP и DHCP сервер нужно определять на VLAN);

- Детальная сборка CAPsMAN с учётом текущих Datapaths.

Настройка VLAN точки доступа в режиме Local Forwarding

Со стороны точки доступа WiFi достаточно только определить VLAN и указать тегированные порты. И это на самом деле простой и рабочий метод, исключающий настройки динамический CAPs интерфейсов.

Определить VLAN на Bridge

Настройка находится Interfaces→VLAN

Активация фильтрации VLAN в Bridge

Настройка находится Bridge→Bridge

Указать trunk интерфейсы

Настройка находится Bridge→VLANs

/interface bridge add admin-mac=AA:B3:B9:A4:DE:D1 auto-mac=no name=Bridge-LAN vlan-filtering=yes /interface vlan add interface=Bridge-LAN name=Vlan-3 vlan-id=3 add interface=Bridge-LAN name=Vlan-4 vlan-id=4 /interface bridge vlan add bridge=Bridge-LAN tagged=Bridge-LAN,ether2 vlan-ids=3 add bridge=Bridge-LAN tagged=Bridge-LAN,ether2 vlan-ids=4 /system identity set name=MikroTik-Ap

У Вас же клиенты из WiFi сети с Mikrotik-2 на Mikrotik-1 не попадут? На втором порту VLAN300 и VLAN400 не идет транком на Mikrotik-2, как пакеты будут передаваться?

аааа всё Local Forwarding не включен. Такая конфигурация годится только для дома. Я так понимаю, что это имеется в виду, но вы хотя бы укажите это в шапке.

В шапке есть схема подключения, в которой описано применение и capsman и vlan-ов. Использование Local forwarding определяется масштабами сети и требованиями к обработке трафика, а не местом размещения.

Добрый день! Начинаю осваивать Микротик. Прошу помощи в правильном решении следующей задачи. Условие: есть Микротик RB2011UiAS-2HnD-IN с белым статическим IP который получает от провайдера интернет. за микротиком есть офисная сеть, в которой есть ПК и точки вайфай. Возникла необходимость установить сервер 1С+рабочие места. Сервер будет настраиваться сторонней организацией. Задача: организовать доступ к серверу и ра. местам извне, но при этом изолировать офисную сеть от возможного доступа сторонней организацией с последующей (через время) блокировкой доступа этой организации к нашим сетям (по сути, к доступу к Микротику на входе). Мои соображения: 1. один из портов Микротика выделить под отдельный VLAN к которому привязать свич (для подключения к нему сервера и раб. мест). На этом VLANе организовать изолированную сеть со своими DHCP, пулом адресов. Как организовать доступ извне с сохранением максимальной безопасности? через RDP?, по VPN? Пожалуйста поправте или направте в правильное русло. Спасибо

Любой вид VPN вам подойдёт. Если это будут только внешние подключения, но можно обойтись без VLAN, а положиться на принципы сетевой архитектуры и firewall на основном роутере

Опечатка в статье, не VLAD ID а VLAN ID

Зачем в бридж на точке добавляются wlan интерфейсы в бридж ?

добрый день! помогите с конфигурацией

есть три микротика — hAP ax2 (контроллер CAPsMAN), cAP ax3 (CAP1), hAP ax3 (CAP2)

на контроллере CAPsMAN интернет и куча ВПНов рабочих в офисы, все работает чудесно

необходимо чтобы два 2 ГГц wifi (CAPsMAN и CAP2) выходили в интернет (весь трафик) через один из ВПНов