Данные правила рекомендуется применять ко всем моделям маршрутизаторов(роутеров) MikroTik, как базовая защита от внешних атак, а также особенностей и изъянов прошивки:

- Обновление прошивки до актуальной;

- Создание новой учётной записи для администратора;

- Пример базовых правил Firewall;

- Деактивация неиспользуемых служб: telnet, www, ftp, ssh и тд.;

- Ограничение по автообнаружению Neigbors устройств MikroTik;

- Отключение функций MAC Server.

Базовая настройка защиты роутера MikroTik

В качестве примера будет взят маршрутизатор(роутер) MikroTik hAP ac2 как самое популярное решения для дома и офиса 2019-2020гг.

Обновление прошивки до актуальной версии

Одной из важной задачей при вводе в эксплуатацию нового устройства MikroTik: маршрутизатора(роутера), коммутатора(свчитча) или точки доступа WiFi это обновление прошивки. Чаще всего это имело рекомендованный характер, но недавний инцидент с «back door» в категории long-term указал но то, что актуальность прошивки на устройствах MikroTik имеет критический характер.

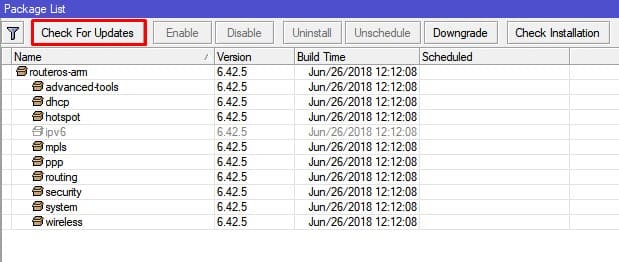

Настройка находится в System→Packages

Действия в кнопке Download&Install произведут закачку выбранной редакции прошивки и автоматическую перезагрузку устройства. Установка будет произведена в момент загрузки. Не выключайте устройство до полной перезагрузки и обеспечьте стабильное питание электросети при обновлении прошивки.

Редакции прошивок MikroTik

- long term(bug fix only) — самая стабильная версия. Рекомендовано для производственных сред!

- stable(current) — long term плюс поддержка новых функций. Новые технологии это всегда хорошо.

Другие редакции не рекомендуется устанавливать в рабочие устройства, т.к. это может привести к нежелательным последствиям.

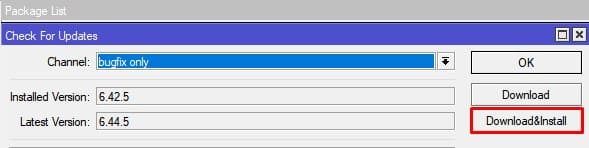

Важным дополнением в обновлении прошивки является обновление Current Firmware — это аппаратная прошивка, аналог BIOS в компьютере.

Настройка находится тут System→Routerboard

Изменения вступят в силу после перезагрузки устройства(System→Reboot).

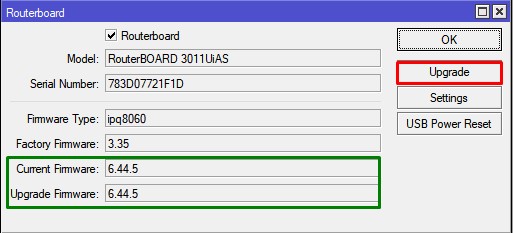

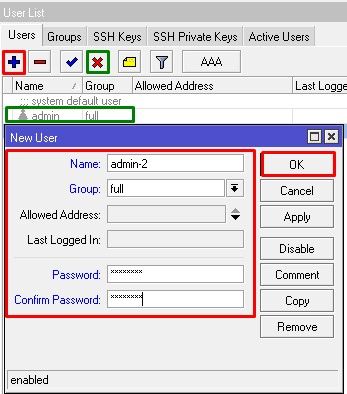

Создание новой учётной записи администратора

Самые распространенные случаи взлома маршрутизаторов(роутеров) MikroTik связаны с игнорированием контроля учётных записей. Частым случаем можно встретить отсутствие пароля как такового, но и происходят более сложные взломы на уровне прошивки.

Настройка находится в System→Users

добавление нового пользователя с полными правами:

/user add name="admin-2" password="PASSWORD" group=full

деактивация старого пользователя:

/user set [find name="admin"] disable="yes"

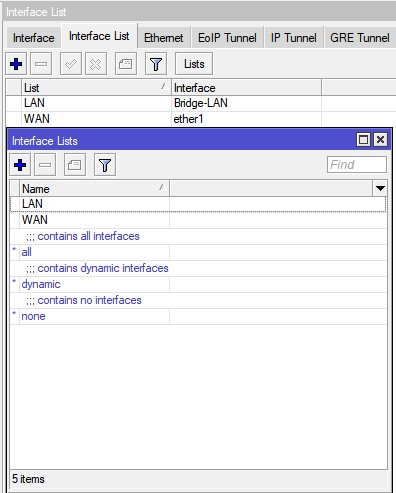

Добавление Address List

Настройка находится в Interfaces→Interface List

/interface list add comment=defconf name=WAN add comment=defconf name=LAN /interface list member add interface=Bridge-LAN list=LAN add interface=ether1 list=WAN

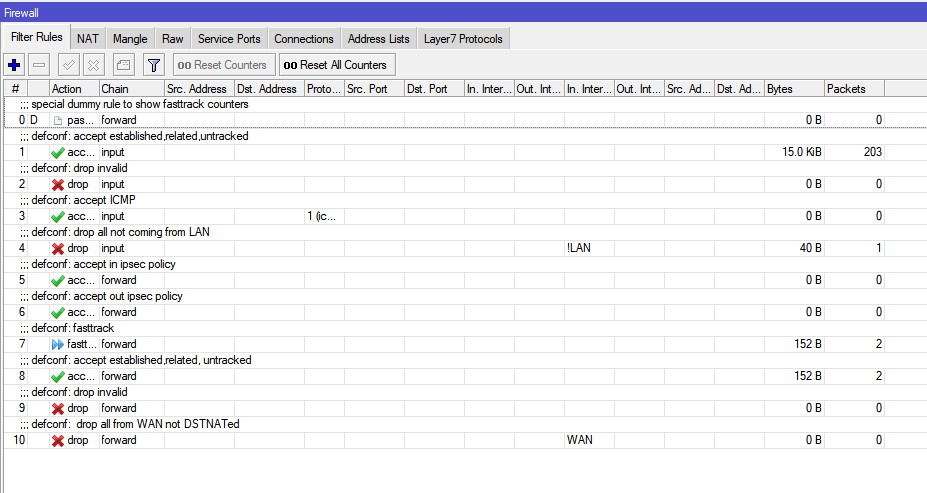

Пример базовых правил MikroTik Firewall(Default Rules)

Данные список правил содержится в заводской конфигурации и способен защитить маршрутизатор(роутер) MikroTik от большинства попыток взлома, а также ускоряет работу устройства.

Настройка находится в IP→Firewall→Filter Rules

/ip firewall filter add action=accept chain=input comment=\ "defconf: accept established,related,untracked" connection-state=\ established,related,untracked add action=drop chain=input comment="defconf: drop invalid" connection-state=\ invalid add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp add action=drop chain=input comment="defconf: drop all not coming from LAN" \ in-interface-list=!LAN add action=accept chain=forward comment="defconf: accept in ipsec policy" \ ipsec-policy=in,ipsec add action=accept chain=forward comment="defconf: accept out ipsec policy" \ ipsec-policy=out,ipsec add action=fasttrack-connection chain=forward comment="defconf: fasttrack" \ connection-state=established,related add action=accept chain=forward comment=\ "defconf: accept established,related, untracked" connection-state=\ established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" connection-state=\ invalid add action=drop chain=forward comment=\ "defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat \ connection-state=new in-interface-list=WAN

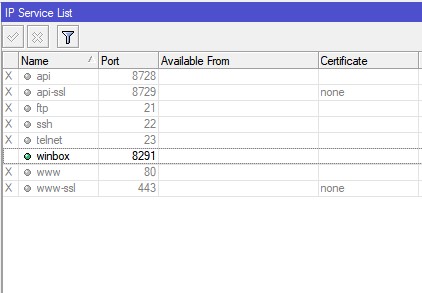

Деактивация неиспользуемых служб: telnet, www, ftp, ssh

Настройка находится в IP→Services

/ip service set telnet disabled=yes set ftp disabled=yes set www disabled=yes set ssh disabled=yes set api disabled=yes set api-ssl disabled=yes

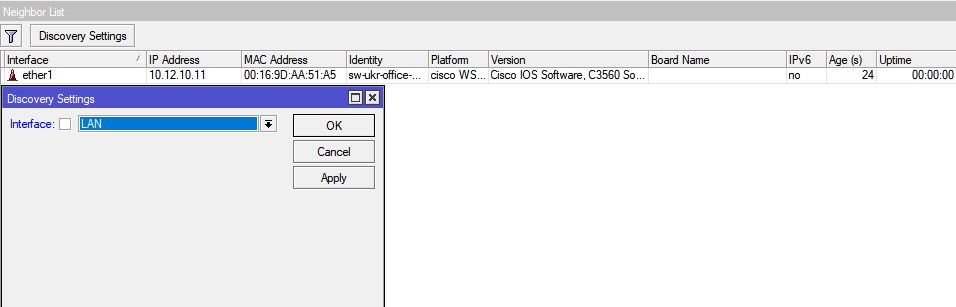

Ограничение по автообнаружению(Discovery) Neighbors

Если не обратить внимание на эту опцию, то маршрутизатор(роутер) MikroTik будет отображаться как Neighbor на порту провайдера. Используя утилиту Winbox злоумышленник может выявить все устройства MikroTik и подвергнуть их взлому или атаке.

Настройка находится в IP→Neighbors

/ip neighbor discovery-settings set discover-interface-list=LAN

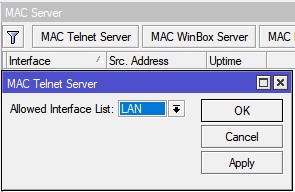

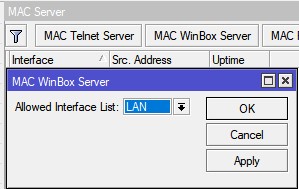

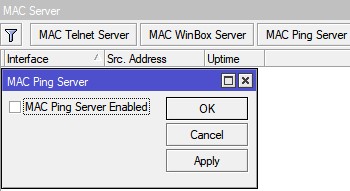

Отключение функций MAC Server

Настройка содержит три опции:

MAC Telnet Server

Рекомендуется активировать только для списка LAN.

MAC WinBox Server

Рекомендуется активировать только для списка LAN.

MAC Ping Server

Рекомендуется деактивировать.

/tool mac-server set allowed-interface-list=LAN /tool mac-server mac-winbox set allowed-interface-list=LAN /tool mac-server ping set enabled=no

Здравствуйте. Поясните пожалуйста, нет ли ошибки в иллюстрации «Ограничение по автообнаружению(Discovery) Neighbors»? По логике ваших пояснений, обнаружение нужно ограничить по порту WAN, «смотрящего» в сторону провайдера. Что подтверждается сторочкой ether1 в окне Neighbors List. Это дефолтный порт WAN на всех роутерах. Однако на иллюстрации у вас «Discovery settings» на интерфейсе LAN… Забыли поставить [!], знак отрицания — то есть на всех интерфейсах КРОМЕ lan? Или всё же в этой строчке нужно выбрать «Interface» WAN?

ошибки нет, в список Neighbors должны входить лишь доверительные интерфейсы