Краткое описание: Руководство по настройке строго Firewall в MikroTik, корпоративного уровня. Базовая защита от DDOS атаки.

Настройка MikroTik Firewall

Для корпоративного сегмента настройки Firewall-а является обязательной мерой, для обеспечения соответствующего уровня сетевой безопасности. Однако и в частных системах встречаются случаи, когда не согласованные попытки внешнего подключение могут привести в состояние отказа сетевого оборудования.

Будет описана ситуация, когда любой пакет не получивший предварительного разрешения будет отвергнут. Эта конфигурация также положительно отражается на состоянии загрузки CPU.

Правила работают сверху вниз, приоритетным считается правило c меньшим номером.

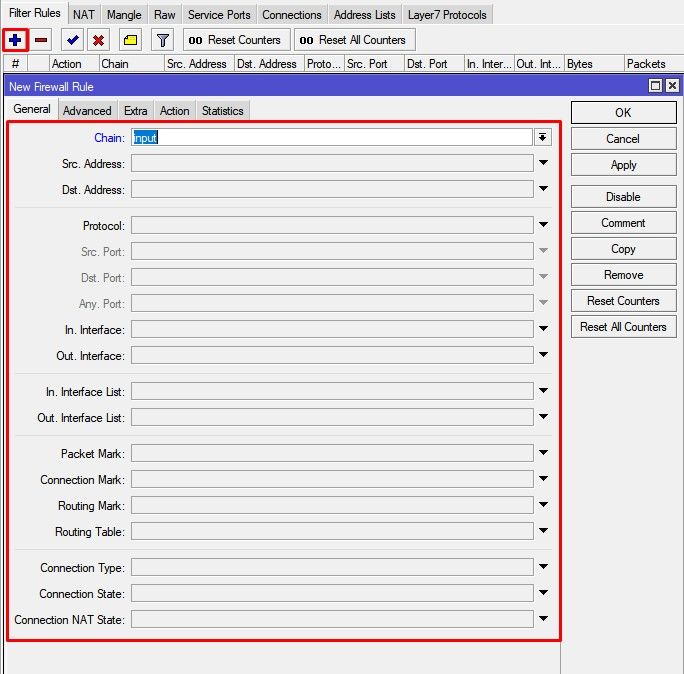

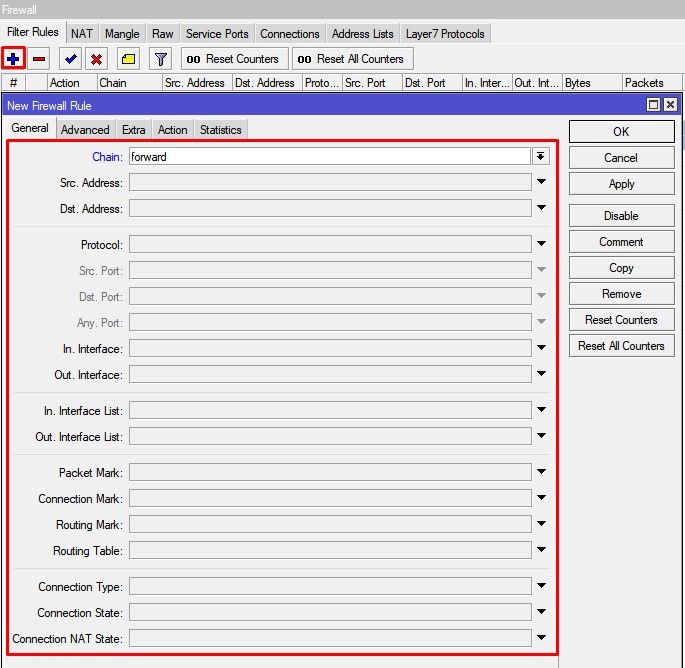

Настройка находится в IP->Firewall

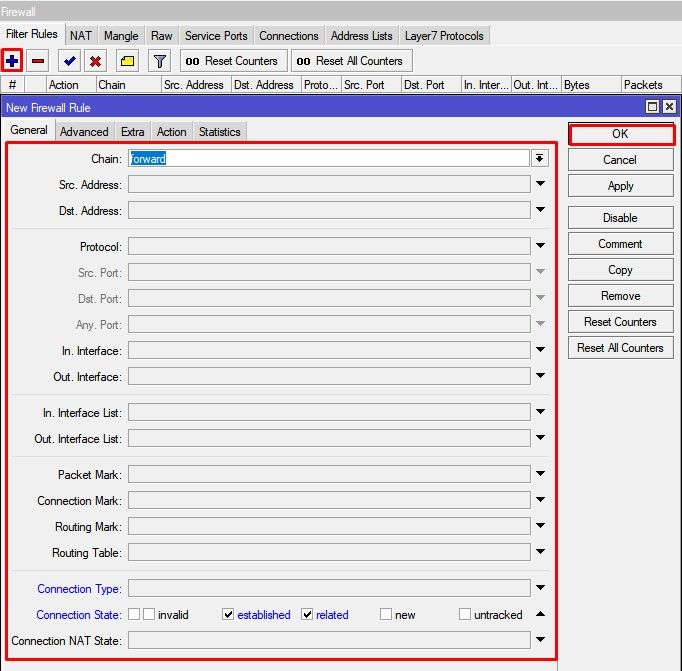

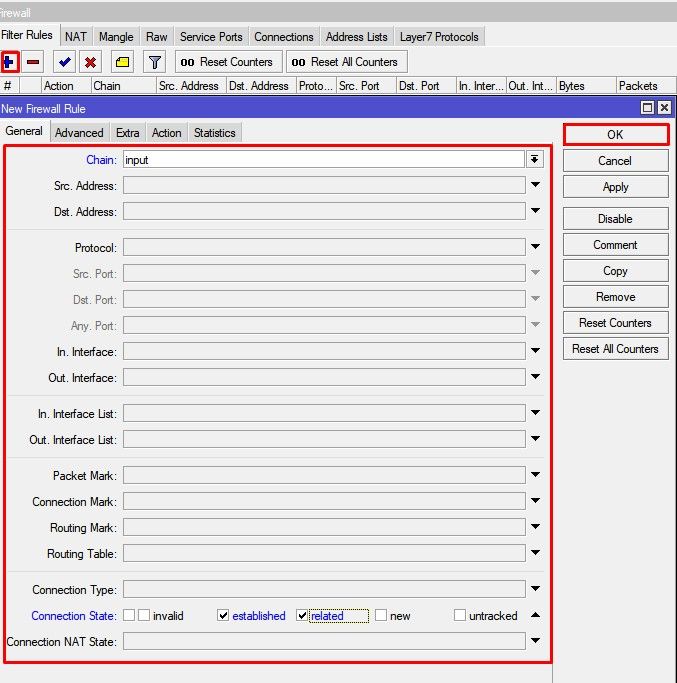

Разрешение установленных и связанных подключений для входящего и проходящего трафика

/ip firewall filter add action=accept chain=forward connection-state=established,related

/ip firewall filter add action=accept chain=in connection-state=established,related

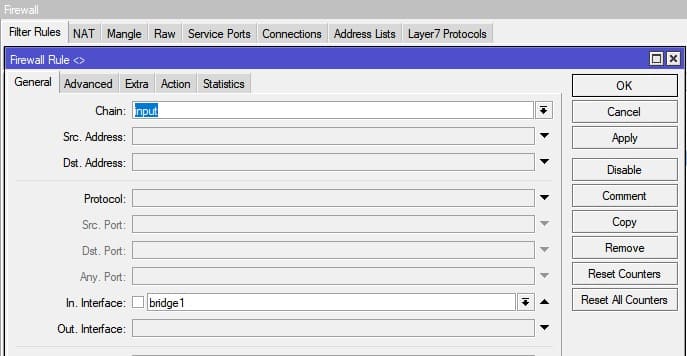

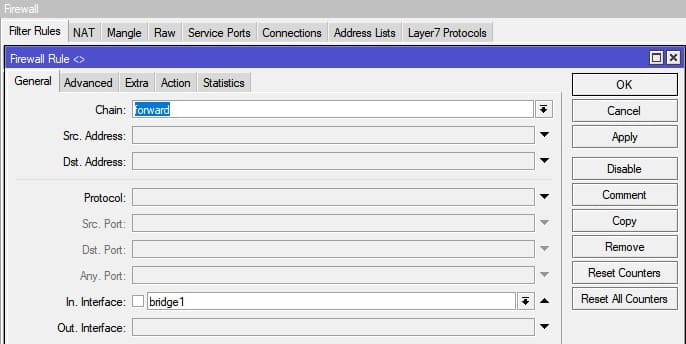

Доверительные правила для локальной сети

/ip firewall filter add action=accept chain=input in-interface=bridge1 add action=accept chain=forward in-interface=bridge1

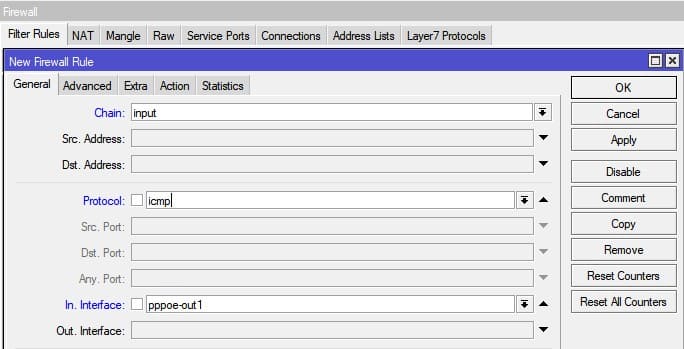

Разрешить ICMP запросы с WAN интерфейсов

/ip firewall filter add action=accept chain=in protocol=icmp in-interface=pppoe-out1

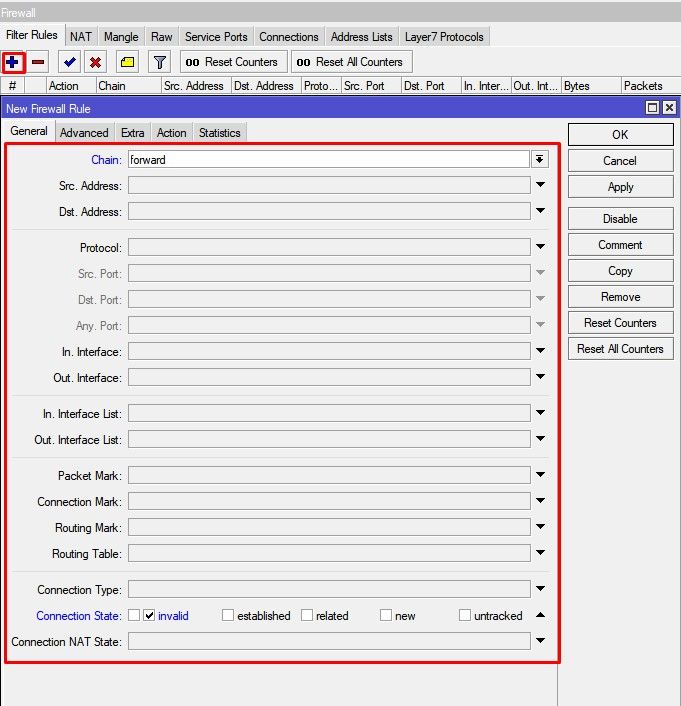

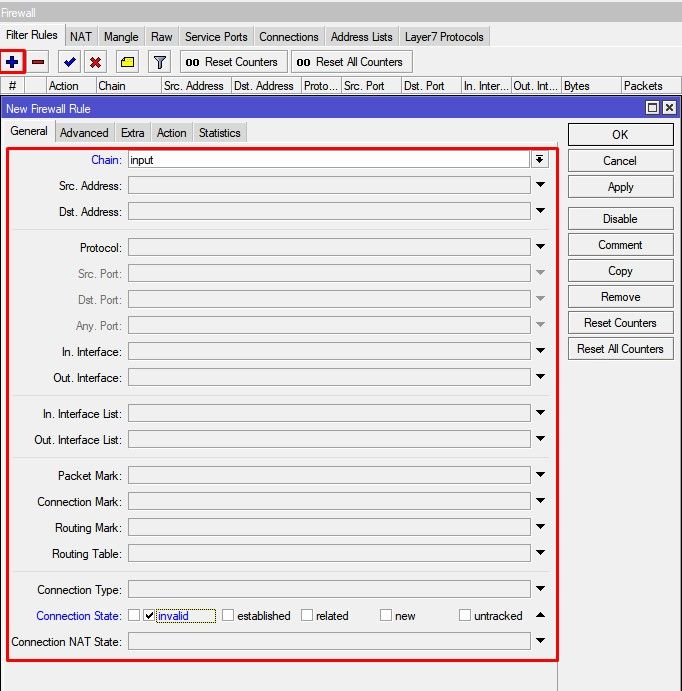

Удалить все пакеты в состоянии invalid

/ip firewall filter add action=drop chain=forward connection-state=invalid

/ip firewall filter add action=drop chain=input connection-state=invalid

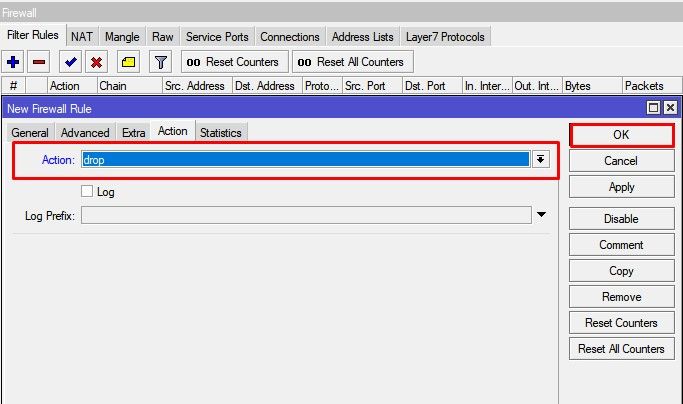

Удалить все остальные пакеты

/ip firewall filter add action=drop chain=forward

/ip firewall filter add action=drop chain=in

Правила настройки Firewall в роутере MikroTik

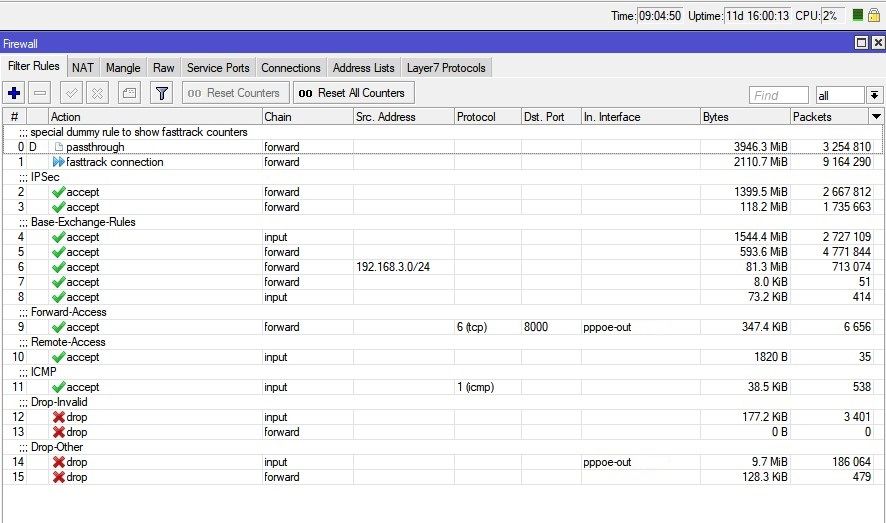

Практический пример. Mikrotik hap Lite имеет активные службы: NAT(scrnat и dstnat), DHCP, WiFi, Firewall и VPN туннель типа Ipsec с аналогичной моделью. Правила Firewall-а были приняты в работу после инцидентов со 100% загрузкой CPU(роутер тормозит и зависает). Счетчики пакетов после 11 дней работы выглядят следующим образом:

[adminX@Gateway-2] > /ip firewall filter print Flags: X - disabled, I - invalid, D - dynamic 0 D ;;; special dummy rule to show fasttrack counters chain=forward action=passthrough 1 chain=forward action=fasttrack-connection connection-state=established,related log=no log-prefix="" 2 ;;; IPSec chain=forward action=accept log=no log-prefix="" ipsec-policy=in,ipsec 3 chain=forward action=accept log=no log-prefix="" ipsec-policy=out,ipsec 4 ;;; Base-Exchange-Rules chain=input action=accept connection-state=established log=no log-prefix="" 5 chain=forward action=accept connection-state=established log=no log-prefix="" 6 chain=forward action=accept src-address=192.168.3.0/24 log=no log-prefix="" 7 chain=forward action=accept connection-state=related log=no log-prefix="" 8 chain=input action=accept connection-state=related log=no log-prefix="" 9 ;;; Forward-Access chain=forward action=accept protocol=tcp in-interface=pppoe-out dst-port=8000 log=no log-prefix="" 10 ;;; Remote-Access chain=input action=accept src-address-list=Remote-Access log=no log-prefix="" 11 ;;; ICMP chain=input action=accept protocol=icmp log=no log-prefix="" 12 ;;; Drop-Invalid chain=input action=drop connection-state=invalid log=no log-prefix="" 13 chain=forward action=drop connection-state=invalid log=no log-prefix="" 14 ;;; Drop-Other chain=input action=drop in-interface=pppoe-out log=no log-prefix="" 15 chain=forward action=drop log=no log-prefix=""

Remote-Access — список ip-адресов, с которых разрешено внешнее подключение.

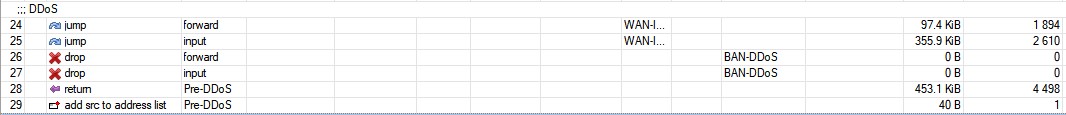

Как защитить MikroTik от DDOS атаки

В первой части статьи, описанные правила Firewall имеют определенно строгий вид и если их описать словами то:

Разрешены(Accept):

- все установленные ранее подключения(было разрешено ранее, значит и сейчас будет разрешено);

- запросы с локальной сети, полное доверие;

- запросы на команду PING с внешней сети, имеет диагностический характер.

Запрещены(Drop):

- пакеты в состоянии invalid;

- все другие пакеты, которые не подошли ни к одному из правил выше.

Как правило DDOS атаки совершаются через ICMP запросы и этой единственный возможный запрос, на который ответит роутер MikroTik по цепочке Input. Все остальные пакеты он будет напросто отклонять.

В качестве метода по борьбе с DDoS атакой будет рассмотрен сценарий, в котором будет применяться фильтр на количество новых подключений в цепочках Input и Forward.

/ip firewall filter add action=jump chain=forward connection-state=new in-interface=pppoe-out jump-target=Pre-DDoS add action=jump chain=input connection-state=new in-interface=pppoe-out jump-target=Pre-DDoS add action=drop chain=forward connection-state=new src-address-list=BAN-DDoS add action=drop chain=input connection-state=new src-address-list=BAN-DDoS add action=return chain=Pre-DDoS dst-limit=32,32,src-address/10s add action=add-src-to-address-list address-list=BAN-DDoS address-list-timeout=14d chain=Pre-DDoS

Нет подключения к MikroTik, роутер не отвечает

Данную ситуацию может исправить только сброс через кнопку Reset. Подробная инструкция описана в статье Сброс настроек в MikroTik, заводские настройки через Reset.

В локах роутера MikroTik выводятся красные строки, кто-то постоянно подключается через ssh, telnet. Это из-за неправильно настроенного Firewall? Эти все порты можно как-то закрыть, мы ими не пользуемся

Можно отключать, я обычно оставляю подключение только через winbox

спасибо большое за статьи)

Всё хорошо, но непонятно где размещать правила DDoS защиты. По материалу получается что этот блок идёт после drop all, но тогда правила работать не будут

В статті написано, що правила від DDoS захищають icmp трафік, отже правило блокування DDoS має бути вище правила дозволяючого icmp трафік на wan інтерфейс.

Слишком много ложных срабатываний дает эта защита от ДДос

Может не там разместил проверку. Поставил ее ПЕРЕД правилами пропускающие уже установленные соединения.

Почти сразу заблокировало телефонию