Краткое описание: Руководство по созданию правил блокировки сканера портов в MikroTik.

Как заблокировать сканер портов в MikroTik

Первой самой распространённой привычкой системных администраторов для удаленного доступа это изменения порта. 3389 можно изменить на 34561, стандартный порт web интерфейса шлюза с 80 на 1412 и ручной перебор при попытке доступа станет вечным.

Наличие утилит типа NMAP решает эту задачу в течении 2 минут. Держать высокую планку защиты сети поможет несколько правило в Firewall-е.

Настройка находится в IP->Firewall

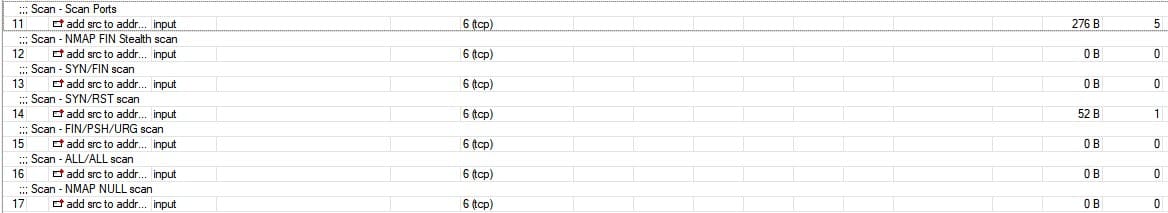

/ip firewall filter add action=drop chain=input comment="Drop - port scanners" src-address-list=\ Port-Scanners add action=drop chain=forward comment="Drop - port scanners" \ src-address-list=Port-Scanners add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - Scan Ports" protocol=\ tcp psd=21,3s,3,1 add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment=\ "Scan - NMAP FIN Stealth scan" protocol=tcp tcp-flags=\ fin,!syn,!rst,!psh,!ack,!urg add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - SYN/FIN scan" \ protocol=tcp tcp-flags=fin,syn add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - SYN/RST scan" \ protocol=tcp tcp-flags=syn,rst add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - FIN/PSH/URG scan" \ protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - ALL/ALL scan" \ protocol=tcp tcp-flags=fin,syn,rst,psh,ack,urg add action=add-src-to-address-list address-list=Port-Scanners \ address-list-timeout=2w chain=input comment="Scan - NMAP NULL scan" \ protocol=tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg

значения Timeout:

- 14d 00:00:00;

- none dynamic – будет находиться в address list до перезагрузки роутера;

- none static – постоянная запись(сохраняется в конфигурации).

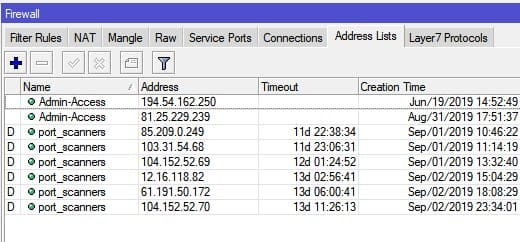

По результатам работы сканера создаются записи в Address Lists, которым запрещен доступ в цепочке input на 14 дней.

А зачем первое правило если оно дублируется вторым ? точнее сказать 2 правило.

add action=drop chain=forward comment=”Drop – port scanners” \

src-address-list=Port-Scanners

первое правило chain=input, а во втором chain=forward

input – трафик адресованный Микротику.

forward – проходящий трафик. Источник Port-Scanners(в интернет пространстве), а в качестве конечного узла выступает как правило локальная сеть. Даже если она явно не определена

Добрый день. Вопрос, а почему правила дропа выше основных?? по логике сначала должны идти правила выявляющие сканирование портов, а потом срабатывать правила дропа или я не прав??

Сорри, я понял почему так, можно не отвечать))

Если эти правила в конце будут – работать будет!?

Правила должны выше правил разрешений и запрета для трафика цепочки input(т.е. – не будет). Иначе пакет просто не дойдёт до сканера.

На примере базового firewall-а, сканер должен быть выше 3-ей строки.

Дропать пакеты нужна на этапе прероутинга

/ip firewall raw add action=drop chain=prerouting in-interface-list=wan src-address-list=”Port-Scanners”

Что скажете?

TIMUR прав?

Создать одно правило в RAW (chain=prerouting), вместо двух в FILTER ( chain=input) и ( chain=forward)

В разделе RAW роутер это обработает быстрее. На вопрос “нужно”, отвечу – “необязательно”

Спасибо за статью!

Вопрос появился.

Оставил три правила, вернее добавил RAW drop

1) /ip firewall filter add action=drop chain=input comment=”Drop – port scanners” src-address-list=\ Port-Scanners

2) /ip firewall filter add action=drop chain=forward comment=”Drop – port scanners” \ src-address-list=Port-Scanners

3) /ip firewall raw add action=drop chain=prerouting in-interface-list=wan src-address-list=”Port-Scanners”

Сейчас есть срабатывания 2 и 3 правила (1 правило перестало срабатывать).

Но PREROUTING из 3 правила (по идее) должен срабатывать до 1 и 2 правила и таким образом в них (в 1 и 2 правило) ни чего попадать не должно.

В интернете нашел схему движения пакетов.

Согласно той схемы тоже получается что не должны срабатывать фильтры после RAW prerouting

Что можете сказать по этому вопросу? Как-то пояснить. Хочу разобраться

Дополню свой пост выше (прошло уже почти 2 суток как обнулил статистику и оставил в покое)

Сейчас работает правильно, не попадает ни чего в другие правила после срабатывания RAW PREROUTING.

У меня нет какогонить внятного обьяснения кроме: много чего перенастраивал, возможно сам где-то упустил и пропускало во время моих изменений, а потом смотрел статистику.

Рекомендую додати виключення для користувачів з локальної мережі, наприклад:

/ip firewall address-list

add list=”LAN” address=”192.168.0.0/24″ comment=”LAN”

/ip firewall filter

add action=add-src-to-address-list address-list=port_scanners address-list-timeout=2w chain=input comment=”Port scanners to list” protocol=tcp psd=21,3s,3,1 src-address-list=!LAN

Щоб користувачі з локальної мережі не попадали в перше правило скану портів, бували такі випадки, коли якийсь певний софт пінгує прописані серваки але через рендомні порти, тоді він попадає в бан (Hikvision – ivms, etc.)

Вітаю!

поділіться пліз статистикою зростання об’єму списку Port scanners to lis.

Маю за 10 годин 2,5 тис записів.

Локальних користувачів відсік, бо теж побачив що влітають в список.