Инструкция по настройке VPN типа SSTP на роутере MikroTik. Пример для подключения роутеров MikroTik, а также Windows клиента.

SSTP (Secure Socket Tunneling Protocol — протокол безопасного туннелирования сокетов) – VPN протокол, основанный на SSL 3.0. Благодаря этому данные шифруются. Аутентификация осуществляется с помощью PPP. Соединение проходит с помощью HTTPS по 443 порту (настраиваемо).

SSTP это разработка компании Miсrosoft, как некий аналог прогрессивным протоколам, которые используют шифрование. Самый прямой аналог в мире VPN служб это OpenVPN, в основе которого лежит:

- использование сертификатов SSL;

- низкие требования к аппаратной части(железу);

- высокая производительность, которая прямо отражается на скорости соединения.

Настройка SSTP VPN сервера на роутере MikroTik

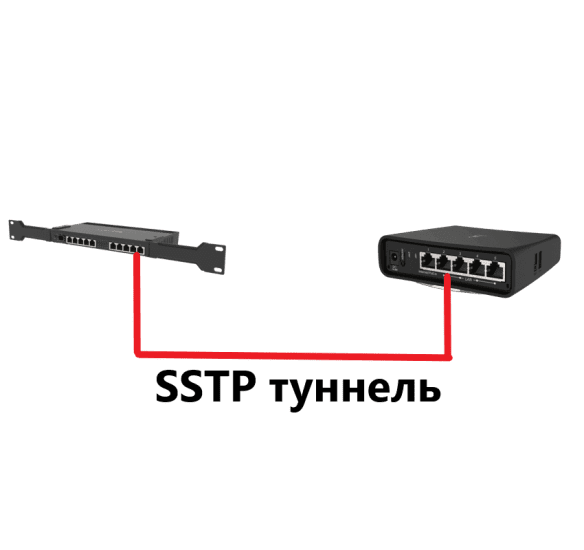

В рамках статьи будут рассмотрены две самые популярные связки: соединение типа роутер-клиент и роутер-роутер:

SSTP туннель между MikroTik и Windows

- SSTP VPN сервер на роутере MikroTik;

- SSTP VPN клиент на Windows 10.

SSTP туннель между MikroTik и MikroTik

- SSTP VPN сервер на роутере MikroTik-1;

- SSTP VPN клиент на роутере MikroTik-2.

Создание SSL сертификата в MikroTik для работы SSTP VPN сервера

Эта общая настройка, на которую будут ссылаться две последующие конфигурации для Windows клиента, а также для SSTP клиента на второго роутера MikroTik.

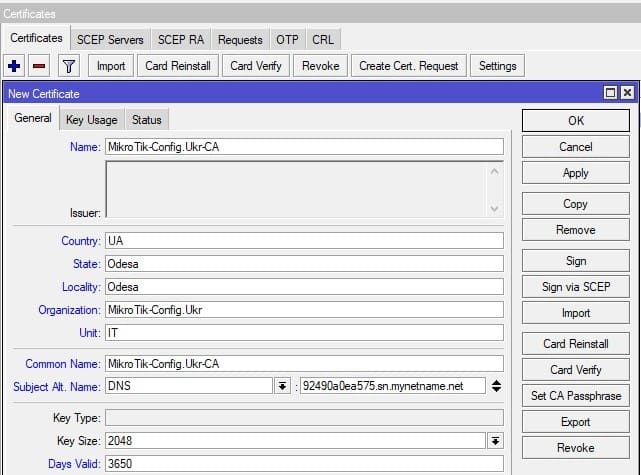

Создание сертификата для центра сертификации(CA)

Настройка находится System→Certificates

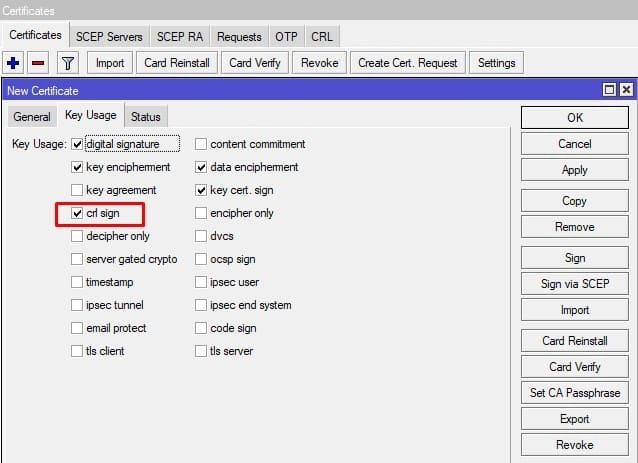

Указать возможность подписи данным сертификатом других сертификатов

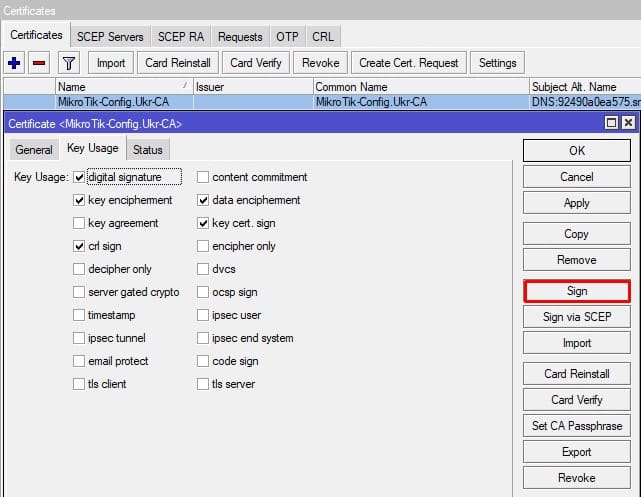

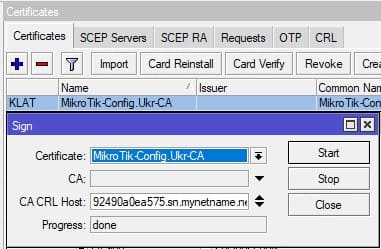

Подпись CA сертификата

Результат подписи сертификата и процесс

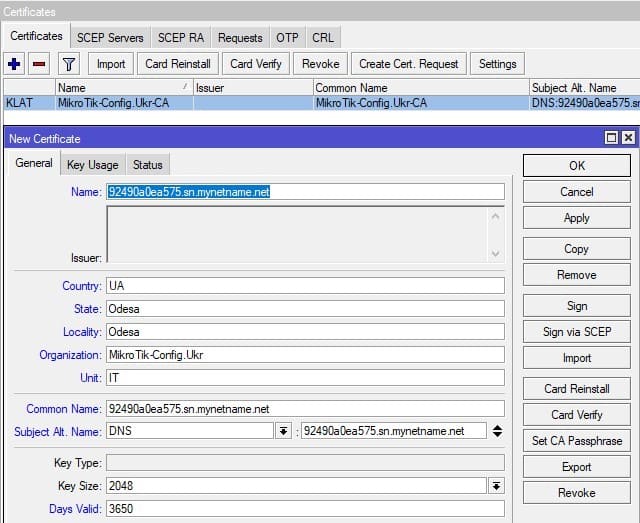

Создание сертификата SSL для SSTP VPN сервера

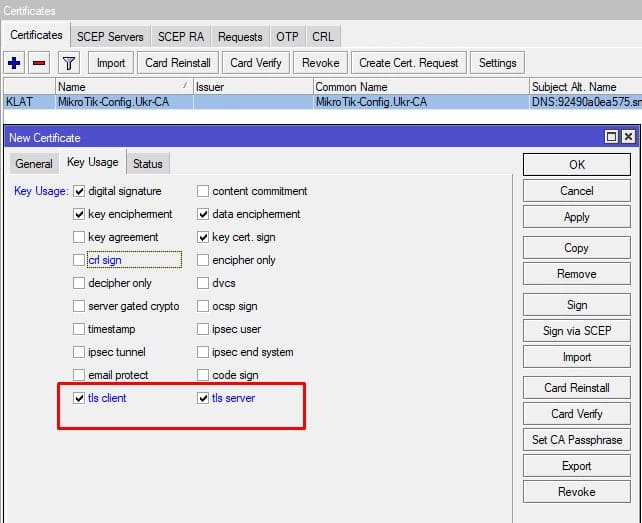

Указать возможность использовать этот сертификат в качестве клиентского и серверного сертификата

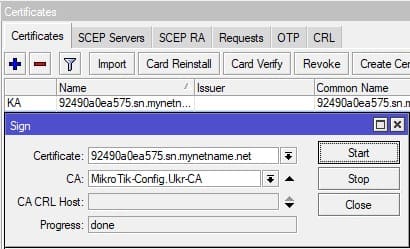

Подпись сертификата для SSTP центром сертификации(CA)

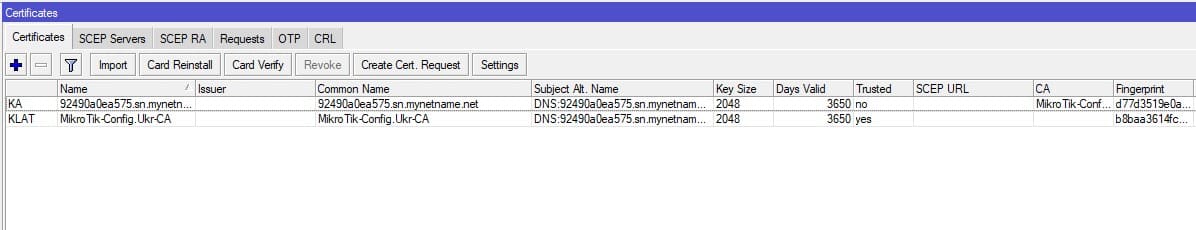

Сертификаты для работы SSTP VPN сервера в MikroTik

Настройка SSPT VPN сервера в MikroTik

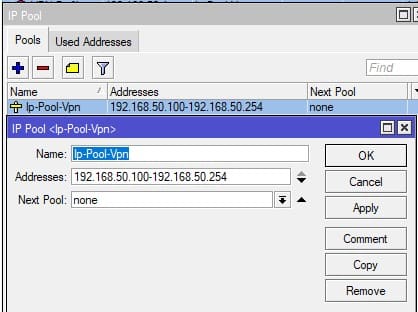

Создание IP пула для VPN клиентов SSTP

Настройка находится IP→Pool

/ip pool add name=Ip-Pool-Vpn ranges=192.168.50.100-192.168.50.254

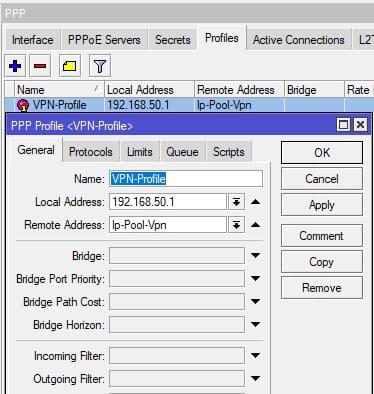

Добавление VPN профиля

Настройка находится PPP→Profiles

/ppp profile add local-address=192.168.50.1 name=VPN-Profile remote-address=Ip-Pool-Vpn

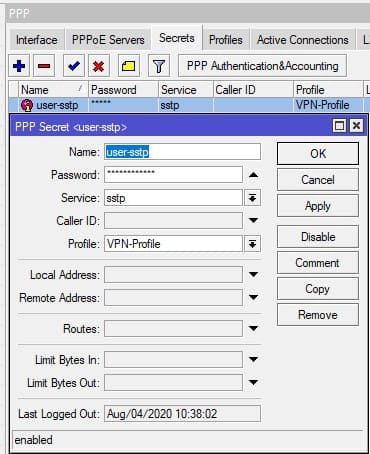

Добавление учетной записи для VPN клиента SSTP

Настройка находится PPP→Secrets

/ppp secret add name=user-sstp password=Av3D2eyAF87f profile=VPN-Profile service=sstp

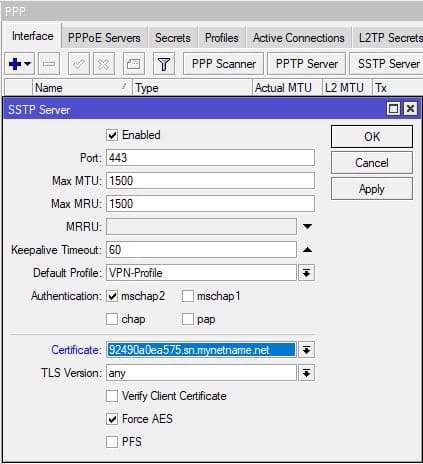

Активация SSTP VPN сервера

Настройка находится PPP→Interface→SSTP Server

/interface sstp-server server set authentication=mschap2 certificate=92490a0ea575.sn.mynetname.net \ default-profile=VPN-Profile force-aes=yes

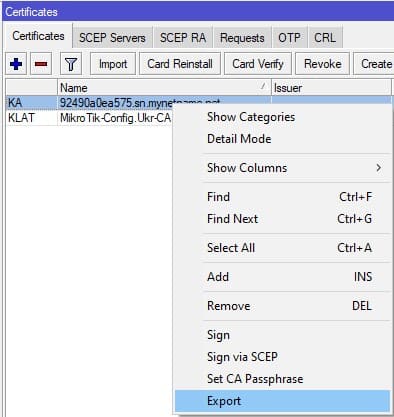

Экспорт SSL сертификата для удаленных SSTP VPN клиентов

Экспорт сертификата CA

Настройка находится System→Certificates

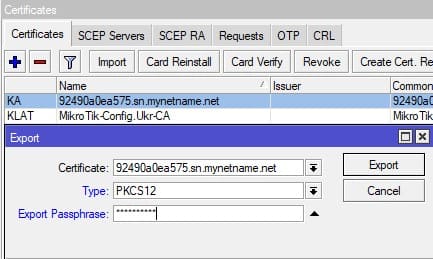

Указать тип сертификата и ключ

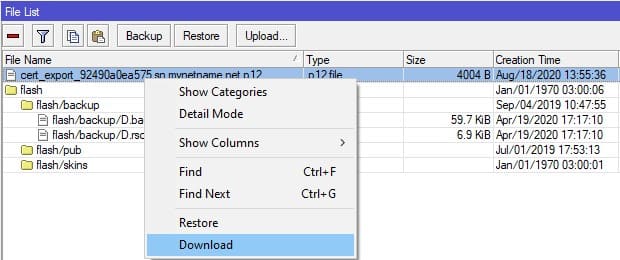

Выгрузка сертификата для VPN клиентов

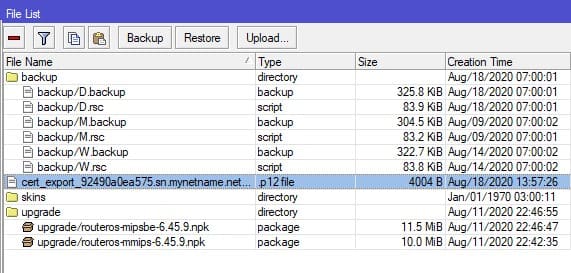

Настройка находится Files→File List→Download

Пример выгруженного сертификата

VPN туннель SSTP между роутером MikroTik и Windows клиентом

Сформированный сертификат SSL на роутере MikroTik необходимо установить на каждом VPN клиенте.

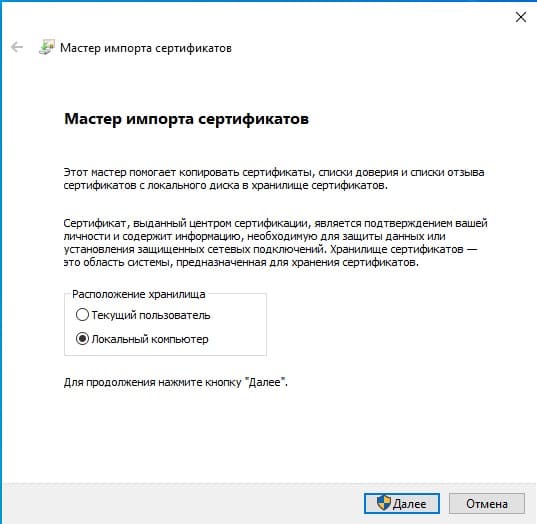

Установка сертификата на локальный компьютер

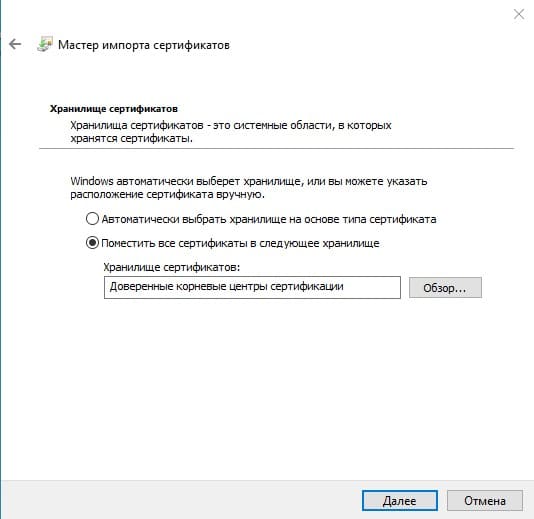

Выбор хранилища для сертификата

Успешный импорт сертификата

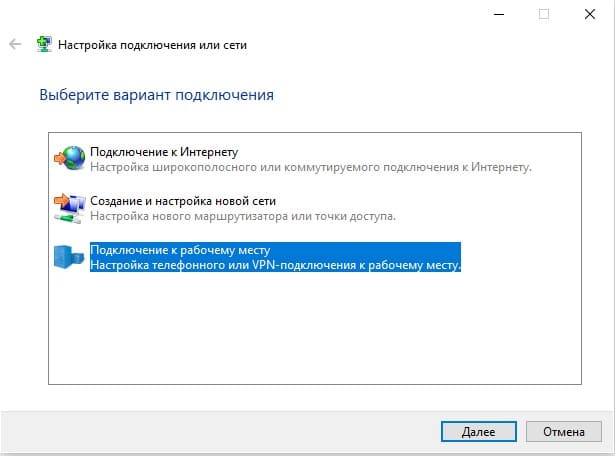

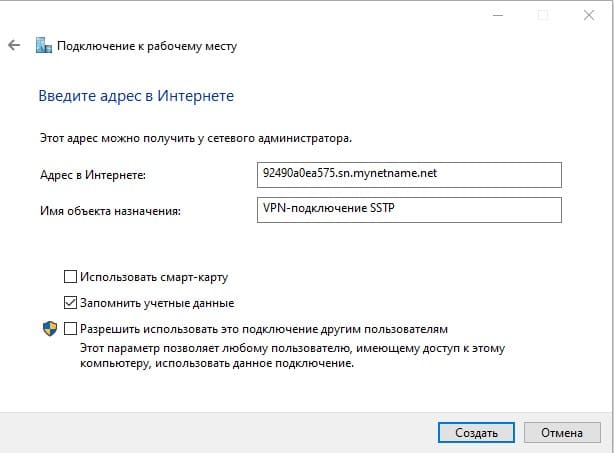

Создание нового VPN туннеля типа SSTP

Указать адрес и имя VPN соединения

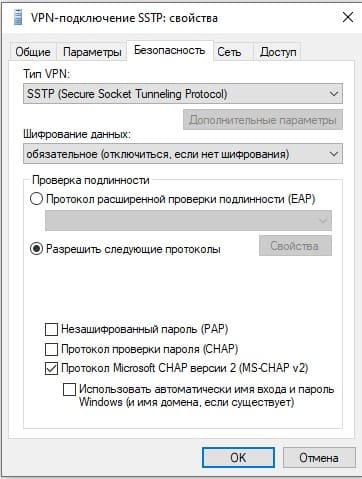

Указать параметры шифрования

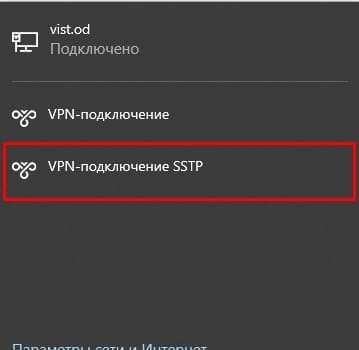

Подключить VPN

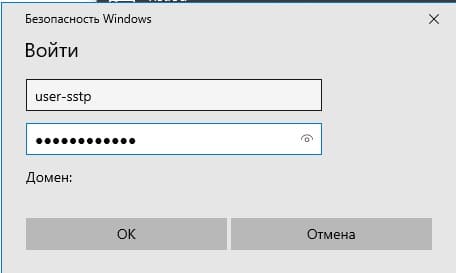

Ввести имя пользователя и пароль

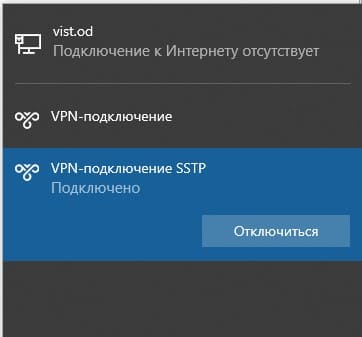

Пример успешного VPN соединения

VPN туннель SSTP между двумя роутерами MikroTik

Загрузка сертификата SSL в MikroTik

Настройка находится Files→File List→Upload

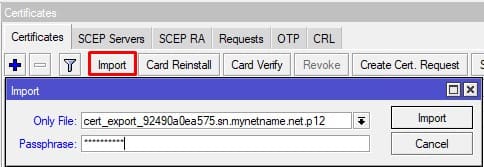

Импорт сертификата

Настройка находится System→Certificates

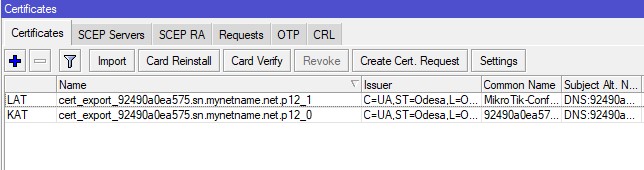

Пример импортированного сертификата для SSTP VPN клиента

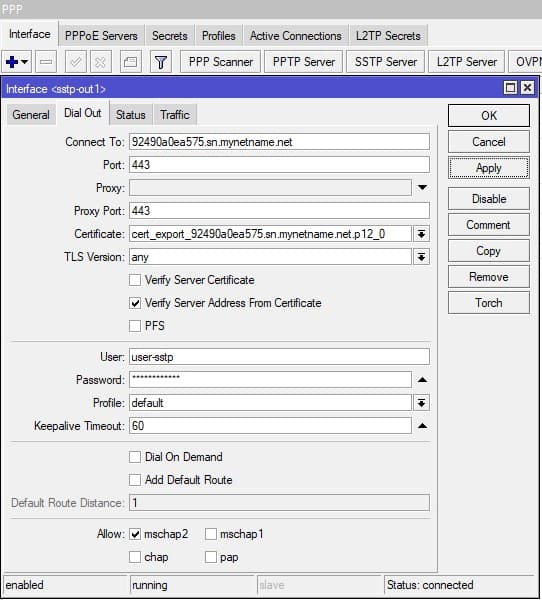

Создание SSTP VPN клиента

Настройка находится PPP→Interface

Настройка SSTP VPN клиента

/interface sstp-client add authentication=mschap2 certificate=\ cert_export_92490a0ea575.sn.mynetname.net.p12_0 connect-to=\ 92490a0ea575.sn.mynetname.net disabled=no name=sstp-out1 password=\ Av3D2eyAF87f profile=default-encryption user=user-sstp

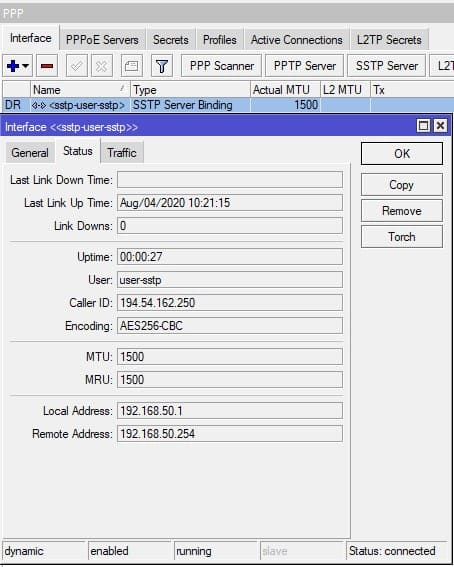

Статус подключения и характеристики VPN клиента

Оказалось, что мой провайдер блокирует разные шифрованные VPN туннели. Тех. поддержка кроме как «а вы роутер перезагружали» и «так у вас MikroTik» ни чего добавить не может. SSTP стал рабочим решением из-за ручной установки порта, штатный порт 443 ни кто не блокирует. Уверенности в защищенности такого VPN прибавляет использование SSL.

SSTP это очень круто, спасибо!

Интересно бывает ли момент по выгрузке на клиентские ПК, своих отдельных клиентских сертификатов, чтобы потом от пользователей или групп их отзывать?

По инструкции, мы выгружаем корневой сертификат CA и сертификат сервера в 1 файле .p12, для загрузки в Windows нужен только CA, сертификат сервера не используется.

присоединяюсь к вопросу

ага…. дошло

А что делать, если второй mikrotik (клиент) выдает «no key for certificate found (6)», на сервере в логе вообще пусто и судя по скорости ответа, клиент даже не пытается подключиться к серверу. Все сделано по этой инструкции, windows подключается нормально.

Если самостоятельно настроить SSTP VPN не получается, обращайтесь в тех. поддержку MikroTIk→

А почему сертификат выгружаете с закрытым ключом?

Как это «почему»?

А какая разница разницы между ключом и сертификатом 😉

напрашиваясь на MITM через утечку ключа у какого-нибудь подломанного клиента ;))

Кое-как завели vpn-сервер

яке зєднання краще (швидше безопасніше) SSTP чи L2TP