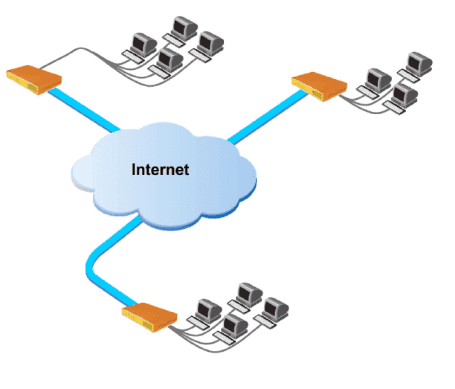

Инструкция по настройке VPN сервера PPTP на роутере MikroTik. Пример создания туннеля между двумя роутера MikroTik, а также для подключения Windows клиента.

Что такое VPN и где применяется

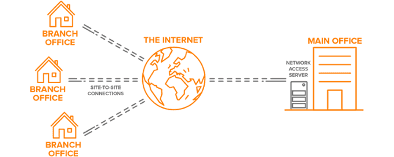

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу, а также для объединения офисов. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности.

Нужно настроить VPN сервер PPTP в MikroTik?

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Чем отличается PPTP от L2TP и других VPN серверов

PPTP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности — отсутствие шифрования. Данные передаваемые в туннеле PPTP могут быть подвержены зеркалированию в другой интернет канал, что подвергает опасности коммерческой информации.

Специалисты Настройка-Микротик.укр НЕ РЕКОМЕНДУЮТ использовать данный вид VPN туннелей для передачи коммерческой информации.

В качестве рабочих решений по организации удаленного доступа могут выступать любые VPN сервера с поддержкой шифрования: L2TP, IpSec.

Как настроить PPTP VPN сервер в MikroTik

Для VPN клиентов создаётся отдельная подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации. Другими словами эта реализация обеспечивает сетевую безопасность на уровне Firewall-а.

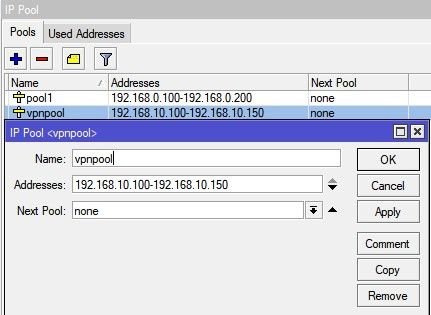

Добавление новой подсети

Настройка находится IP->Pool

/ip pool add name=LAN-Ip-Pool ranges=192.168.10.100-192.168.10.150

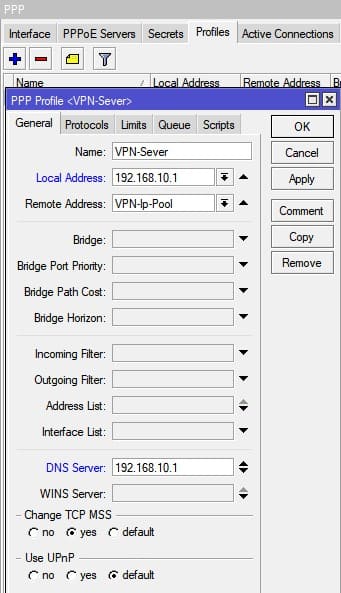

Настройка VPN сервера PPTP(на сервере)

Настройка находится PPP->Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

/ppp profile add dns-server=192.168.10.1 local-address=\ 192.168.10.1 name=VPN-Server remote-address=VPN-Ip-Pool

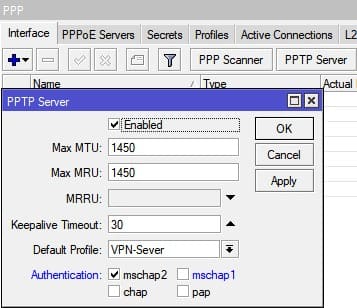

Активация VPN сервера PPTP

Настройка находится PPP->Interface->PPTP Server

/interface pptp-server server set authentication=mschap2 default-profile=VPN-Server enabled=yes

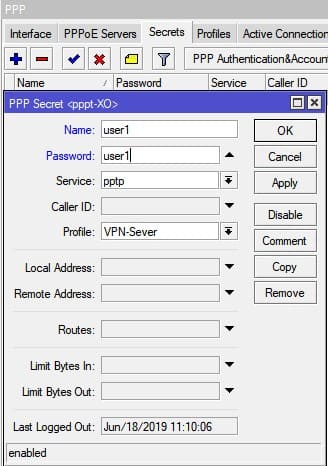

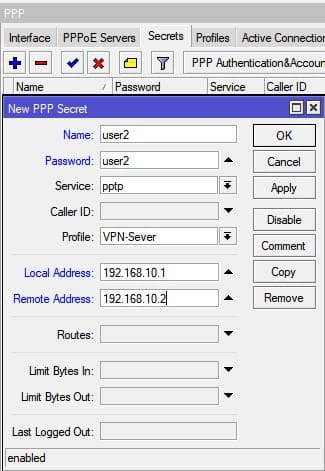

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP->Interface->Secrets

/ppp secret add name=user1 password=user1 service=pptp profile=VPN-Server

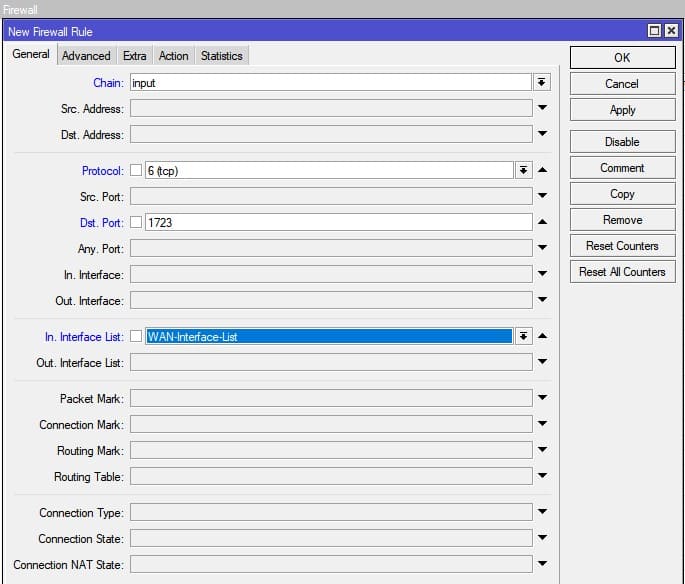

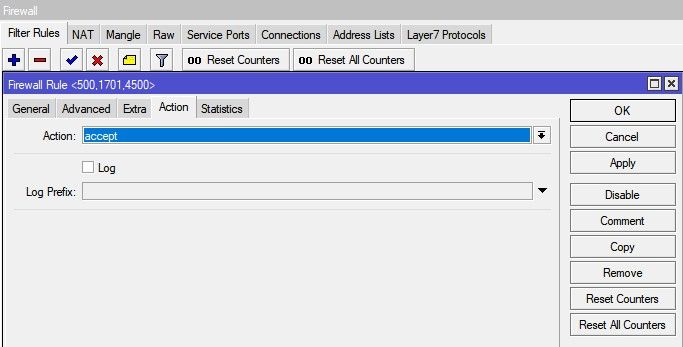

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP->Firewall

/ip firewall filter add action=accept chain=input comment="Port Access" dst-port=1723 \ in-interface-list=WAN-Interface-List protocol=tcp

Настройка интернета для VPN клиентов PPTP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

VPN подключение PPTP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP->Interface->Secrets

/ppp secret add local-address=192.168.10.1 name=user2 password=user2 profile=VPN-Server \ remote-address=192.168.10.2

а клиентская часть состоит из настройки PPTP клиента.

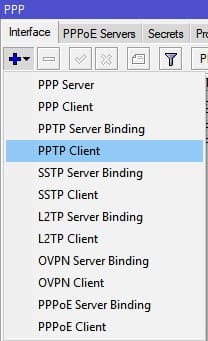

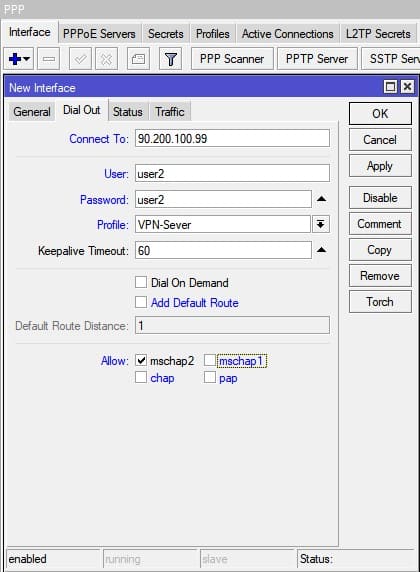

Настройки PPTP клиента(на клиенте)

Настройка находится PPP->Interface->+PPTP Client

/interface pptp-client add connect-to=90.200.100.99 disabled=no name=\ pptp-out1 password=user2 user=user2

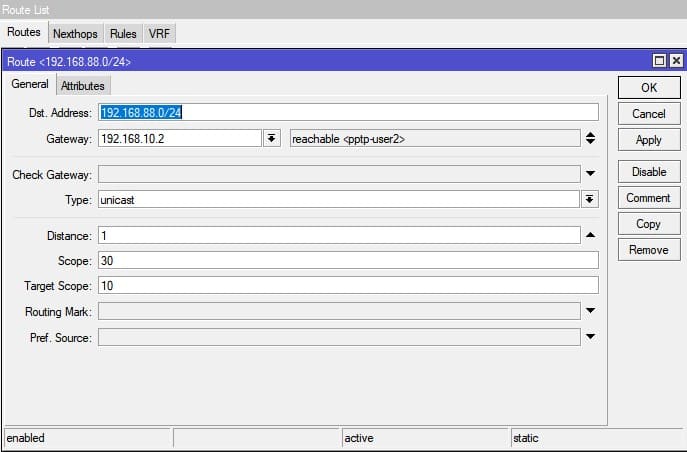

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.88.0/24 gateway=192.168.10.2

где

- 192.168.88.0/24 — сеть за 2-ым MikroTik-ом, который выступает в роли ppptp клиента;

- 192.168.10.2 — IP адрес 2-ого MikroTik-а.

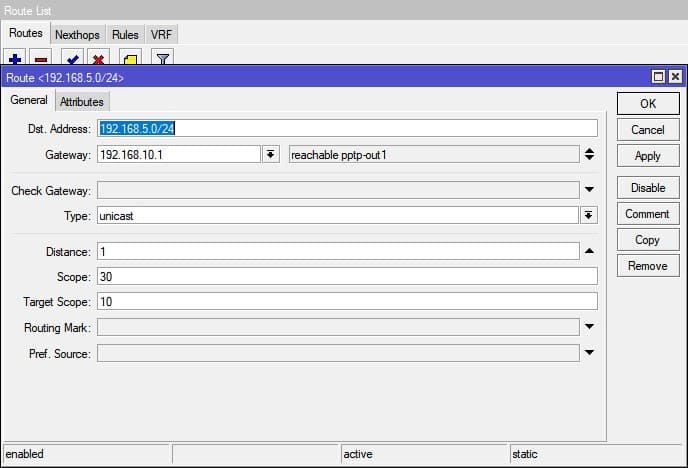

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP->Routes

/ip route add distance=1 dst-address=192.168.0.0/24 gateway=192.168.10.1

где

- 192.168.5.0/24 — сеть 1-ого MikroTik-ом, который выступает в роли ppptp сервера;

- 192.168.10.1 — IP адрес 1-ого MikroTik-а.

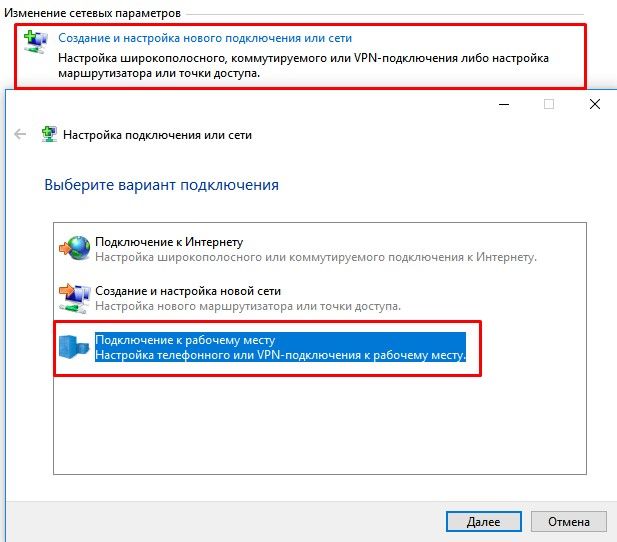

Создание VPN подключения PPTP Windows

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

Панель управления\Сеть и Интернет\Центр управления сетями и общим доступом

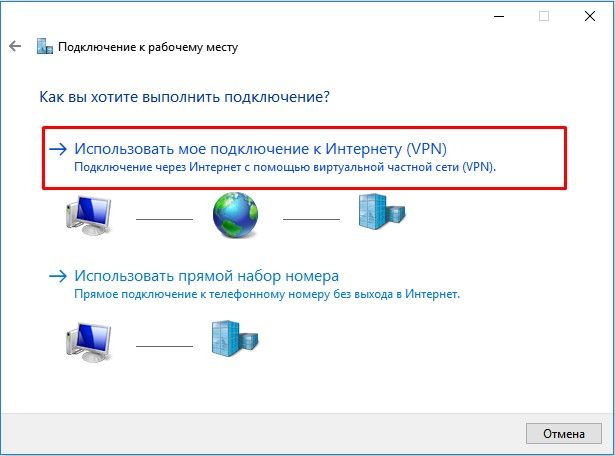

создание Windows VPN клиента

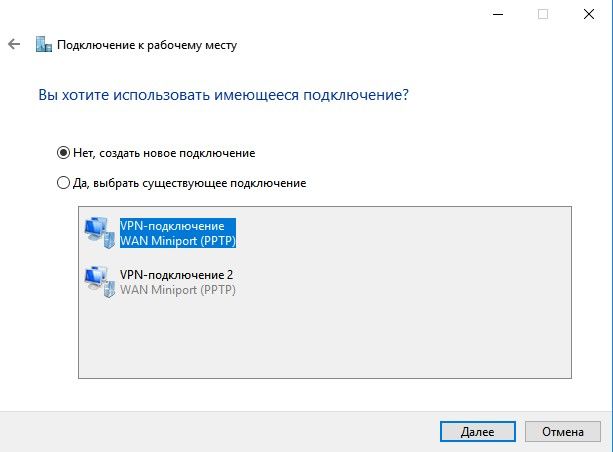

выбор нового подключения

использовать текущее подключение к интернету

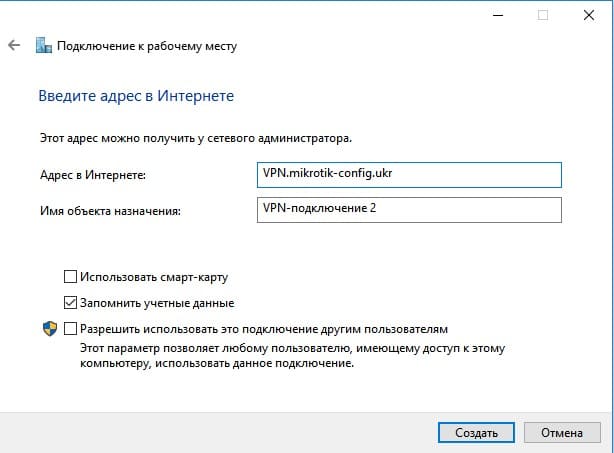

указать адрес VPN сервера

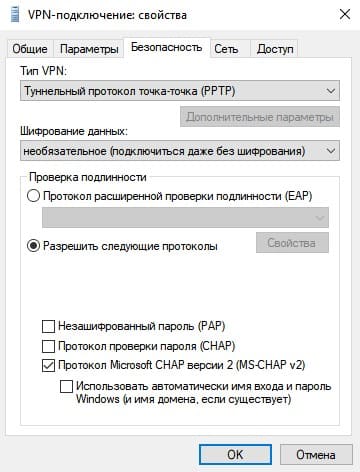

настройка VPN клиента Windows

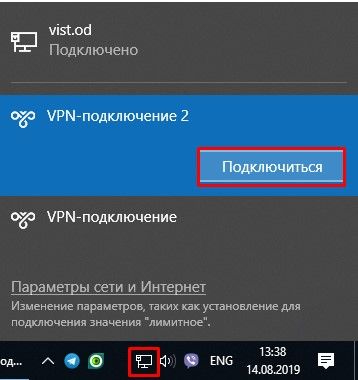

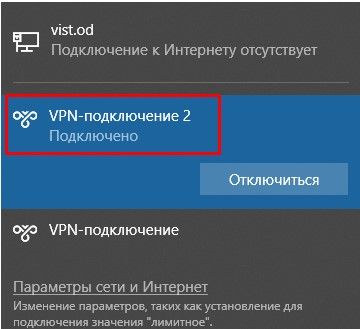

подключение Windows VPN

статус подключения Windows VPN

Судя по настройкам адресов используются 192.168.0.100-200 (локальный пул) и 192.168.10.100-150 (пул для VPN). Откуда взялись адреса 192.168.88.0 и 192.168.5.0? На картинке с офисами нет никаких адресов.

88.XXX — сетка по умолчанию на любом новом микротике.

Если делать по этой инструкции, надо каждую строчку проверять и перепроверять. понимая, что ты делаешь. Иначе не заработает.

В настройках профиля PPP лучше указать локальный адрес, удаленный лучше не указывать. Удаленный указывать для каждого клиента персонально.

Тогда у клиента достаточно прописать

route add 192.168.0.15 (или 0/24 mask 255.255.255.0 192.168.10.(адрес клиента) -p (для постоянных маршрутов).

В настройках подключения снять галочку ipv6 (поскольку не используется) и рекомендуется снять галочку в настройках ipv4 — использовать основной шлюз в удаленной сети (иначе весь трафик пойдет через удаленку)

Это касается подключения компьютера.

А чем отличается PPTP от L2TP? Это ведь тоже VPN сервер?

Есть задача: создать VPN туннель между двумя MikroTik и заворачивать весь трафик от микротик-1 на микротик-2. Бросьте ссылку или подскажите как корректно сделать, самостоятельно не получается настроить VPN в MikroTik

Самый быстрый ppptp который отлично работает на любом роутере MikroTik. Настроил такой VPN на своём роутере и пользуюсь годами

PPTP уже устаревший протокол, недавно всех перевёл с него на новый VPN — L2TP. Защиты стало больше и как-то поспокойнее, тем более руководству нравится, внедрившие мер по кибербезопасности

Сейчас на оккупированной. Пробовал поднять платный Surfshark, долго … по их мануалу — не работает, вероятно перегружен.

Обратился за помощью в настройке, через 20 минут PPTP, в дата-центр Германии — все идеально!

Спасибо Артему!

Почему может на работать подключение в pptp-серверу на микротике, который подключен к другому микротику, который уже подключен к интернету? Схема:

микрот2 >wifi> микрот1 >ppoe ether> провайдер

Нигде никаких правил фаервола нет. Настройки аналогичные. С микрота1 подключается, с микрота2 — нет. Провайдер выдаёт серый адрес, микрот2 получается за тройным натом, если это важно.

На Mikrotik-2 к примеру может не быть интернета. Traceroute на 8.8.8.8 проходит успешно(со стороны Mikrotik-2)?

Часто можно ещё встретить конфигурацию, когда у MikroTik-2 работает как роутер, при это в такой же подсети(LAN) как и Mikrotik-1

Интернет есть, пинг до рртр-сервера есть, сети разные (192… и 176…). Даже что-то от сервера приходит в ответ на попытки подключения, судя по логам.

* Не 176… а 172… конечно же.

В логах микрота2 есть такое:

input: in:wlan1 out:(unknown 0), src-mac 74:4d:28:9d:12:6c, proto TCP (SYN,ACK), 45.1*.*.***:1723->172.16.16.5:59116, len 44

input: in:wlan1 out:(unknown 0), src-mac 74:4d:28:9d:12:6c, proto TCP (ACK), 45.1*.*.***:1723->172.16.16.5:59116, len 40

input: in:wlan1 out:(unknown 0), src-mac 74:4d:28:9d:12:6c, proto TCP (ACK,PSH), 45.1*.*.***:1723->172.16.16.5:59116, len 196

input: in:wlan1 out:(unknown 0), src-mac 74:4d:28:9d:12:6c, proto TCP (ACK), 45.1*.*.***:1723->172.16.16.5:59116, len 40

input: in:wlan1 out:(unknown 0), src-mac 74:4d:28:9d:12:6c, proto TCP (ACK,PSH), 45.1*.*.***:1723->172.16.16.5:59116, len 72

output: in:(unknown 0) out:wlan1, proto 47, 172.16.16.5->45.1*.*.***, len 50

Последняя строка — GRE.