Краткое описание: инструкция по настройке защищённого DNS в MikroTik – DoH. Подключение Cloudflare DNS с импортом сертификатов SSL из терминала.

DNS over HTTPS (DoH) — протокол для выполнения разрешения DNS по протоколу HTTPS. Целью этого метода является повышение конфиденциальности и безопасности пользователей путём предотвращения перехвата и манипулирования данными DNS с помощью атак типа “Атака посредника”. По состоянию на март 2018 года Google и Mozilla Foundation тестируют версии DNS по протоколу HTTPS. Опубликован IETF в RFC 8484 в октябре 2018 года.

В дополнение к повышению безопасности ещё одна цель DNS over HTTPS — повысить производительность: тестирование DNS-ответчиков ISP показало, что во многих случаях они дают неожиданно медленный отклик, что может быть дополнительно умножено на необходимость получения адресов многих доменов, например, при загрузке веб-страницы.

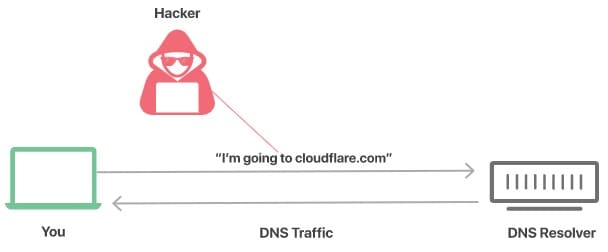

Разница между обычным DNS и DoH

DNS — это “телефонная книга” Интернета; DNS-преобразователи переводят человекочитаемые доменные имена в машиночитаемые IP адреса. По умолчанию запросы и ответы DNS отправляются в виде открытого текста (через UDP), что означает, что они могут быть прочитаны сетями, интернет-провайдерами или кем-либо, кто может отслеживать передачи. Даже если веб-сайт использует HTTPS, отображается DNS-запрос, необходимый для перехода на этот веб-сайт.

Отсутствие конфиденциальности имеет огромное влияние на безопасность, а в некоторых случаях и на права человека; если DNS запросы не являются частными, то правительствам становится проще подвергать Интернет цензуре, а злоумышленникам — отслеживать поведение пользователей в сети.

Обычный незашифрованный DNS запрос можно сравнить с открыткой, отправленной по почте: любой, кто обрабатывает почту, может случайно увидеть текст, написанный на обратной стороне, поэтому неразумно отправлять почтовую открытку, которая содержит конфиденциальную или личную информацию.

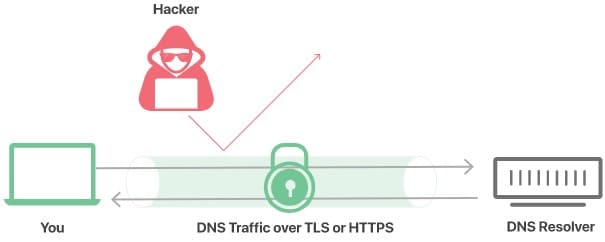

DNS поверх TLS и DNS поверх HTTPS — это два стандарта, разработанные для шифрования трафика DNS с открытым текстом, чтобы злоумышленники, рекламораспространители, интернет-провайдеры и другие лица не могли интерпретировать данные. Продолжая аналогию, эти стандарты стремятся поместить все открытки, проходящие по почте, в конверт, чтобы каждый мог отправить открытку, не беспокоясь о том, что кто-то следит за его действиями.

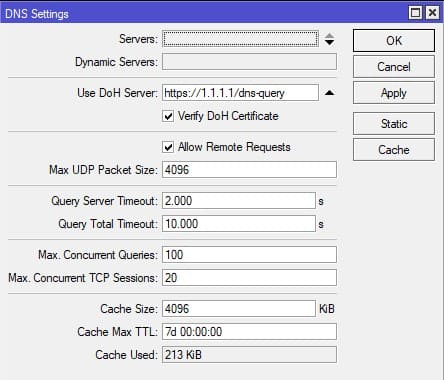

Настройка MikroTik DoH

Начиная со стабильной версии 6.47 MikroTik поддерживает DNS over HTTPS (DoH).

Импорт сертификат DigiCert Global Root CA в хранилище сертификатов роутера:

/tool fetch url=https://cacerts.digicert.com/DigiCertGlobalRootCA.crt.pem /certificate import file-name=DigiCertGlobalRootCA.crt.pem passphrase=""

Указать использование DoH Server

Настройка находится IP→DNS

/ip dns set use-doh-server=https://1.1.1.1/dns-query verify-doh-cert=yes

Указать MikroTik в качестве DNS сервера

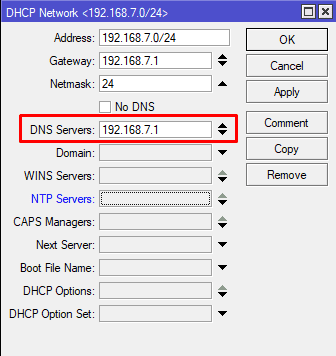

/ip dhcp-server network add address=192.168.7.0/24 dns-server=192.168.7.1 gateway=192.168.7.1 netmask=24

Отключение динамических DNS серверов в MikroTik

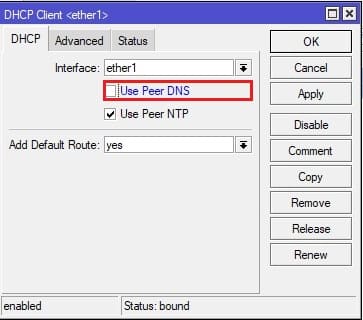

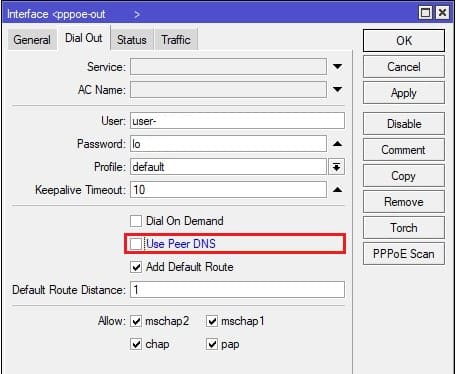

Подключение типа dhcp client, pppoe client, LTE имеют активный параметр Use Peer DNS. Таким образом запись, которая доступна при подключении такого соединения передаёт динамический DNS сервер в соответствующий раздел RouterOS роутера MikroTik. Чтобы этого избежать, нужно отключить соответствующие опции в параметрах подключений, к примеру:

Отключение динамического DNS для DHCP клиента

Отключение динамического DNS для PPPOE соединения

В моем случае это не работает.

Вот мой вариант (работает):

/tool fetch url=https://cacerts.digicert.com/DigiCertGlobalRootCA.crt.pem

/certificate import file-name=DigiCertGlobalRootCA.crt.pem passphrase=””

/ip dns set use-doh-server=https://cloudflare-dns.com/dns-query verify-doh-cert=yes

/ip dns static add address=1.1.1.1 name=cloudflare-dns.com

/ip dns set servers=””

/ip firewall nat add action=redirect chain=dstnat comment=”redirect dns-query to local DNS” dst-port=53 in-interface-list=!WAN protocol=udp

Денис, спасибо, работает.

Сработает ли

/tool fetch url=https://somesite.com/trusted_root_ca.cer

/certificate import file-name=DigiCertGlobalRootCA.crt.pem passphrase=””

? Спасибо за ответ

нет ли возможности вторичным сервером поставить 1.0.0.1, чтобы нагрузка с 1.1.1.1 немного спала?

надо предупреждать, что по крайней мере в ros на любой версии при использовании DOH течет память. Баг известный. В жире его пометили как пофикшеный пару месяцев назад, но в какой версии ros 7 фикс включен – непонятно и непонятно включил ли вообще.

[user0@MikroTik] > /certificate import file-name=DigiCertGlobalRootCA.crt.pem passphrase=””

certificates-imported: 0

private-keys-imported: 0

files-imported: 0

decryption-failures: 0

keys-with-no-certificate: 0

что не так? помогите

скорей всего на этапе загрузки /tool fetch url=https://cacerts.digicert.com/DigiCertGlobalRootCA.crt.pem самой загрузки не произошло

у яндекса появился DoH DNS

можете просвятить как настроить на микротике ?

осветить данную тему с яндексом в целом.

А от кого вы хотите прятать dns-запросы, если яндекс сольет их российскому товарищу майору?

никому ваш уяндекс не интересен =)

Гериально использовать протокол для анонимайзенга при этом использовать сервера которые заведомо сливаю инфу пользователей, лол…