Инструкция по настройке VPN туннеля типа IKEv2 между роутером MikroTik и NordVPN. Подобная связка решает две распространенные задачи:

- Обход заблокированных ресурсов(yandex, mail.ru, vk.com и прочих);

- Изменение локации на любую страну мира.

NordVPN — поставщик услуг виртуальной частной сети. Он предоставляет настольные приложения для Windows, macOS и Linux, мобильные приложения для Android и iOS, а также приложение для AndroidTV. Также доступна ручная настройка беспроводных маршрутизаторов, устройств NAS и других платформ.

Настройка VPN IKEv2 между роутером MikroTik и NordVPN

Для настройки VPN туннеля типа IKEv2 на роутере MikroTik нужно обновить прошивку RouterOS выше версии 6.45(Как обновить прошивку в MikroTik→), которая позволит установить соединение с сервером NordVPN. В этом руководстве объясняется, как создать туннель IKEv2 EAP VPN от маршрутизатора MikroTik к серверу NordVPN.

Все действия по настройке VPN IKEv2 между роутером MikroTik и NordVPN совершаются в окне терминала(Terminal).

Установка сертификата NordVPN CA

/tool fetch url="https://downloads.nordcdn.com/certificates/root.der" /certificate import file-name=root.der

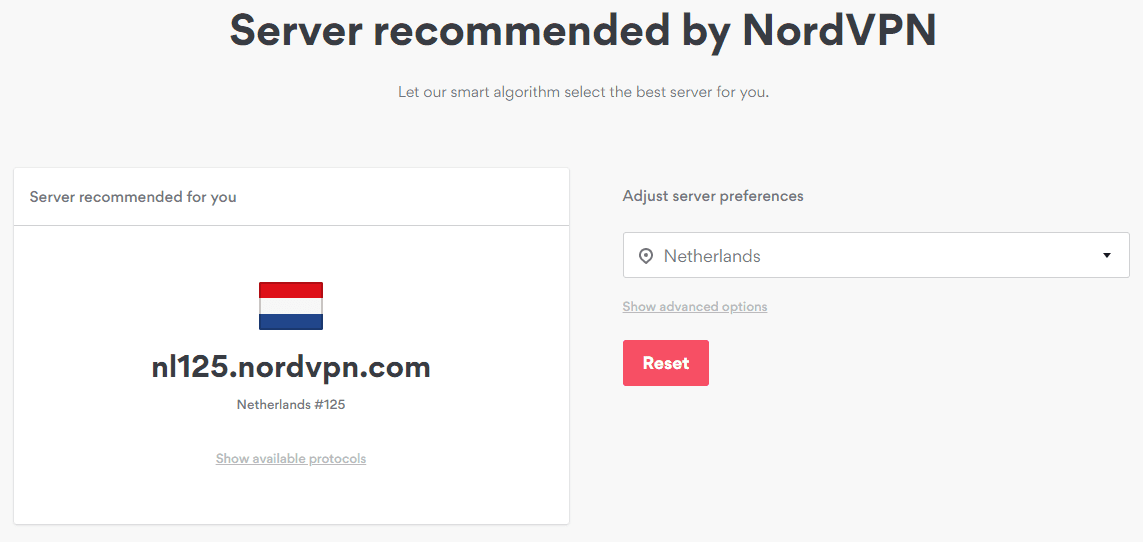

Далее необходимо перейти на сайт https://nordvpn.com/servers/tools/, чтобы узнать имя хоста рекомендованного сервера. Для примера это nl125.nordvpn.com.

Теперь нужно настроить туннель IPsec. Рекомендуется создать отдельный профиль phase 1 и конфигурации предложений для phase 2, чтобы избежать вмешательства в любую существующую или будущую конфигурацию IPsec:

/ip ipsec profile add name=NordVPN /ip ipsec proposal add name=NordVPN pfs-group=none

Хотя можно использовать шаблон политики по умолчанию для создания Policy, лучше создать новую группу политик и шаблон, чтобы отделить эту конфигурацию от любой другой конфигурации IPsec.

/ip ipsec policy group add name=NordVPN /ip ipsec policy add dst-address=0.0.0.0/0 group=NordVPN proposal=NordVPN src-address=0.0.0.0/0 template=yes

Создать новую запись конфигурации режима с responseder = no, которая будет запрашивать параметры конфигурации с сервера:

/ip ipsec mode-config add name=NordVPN responder=no

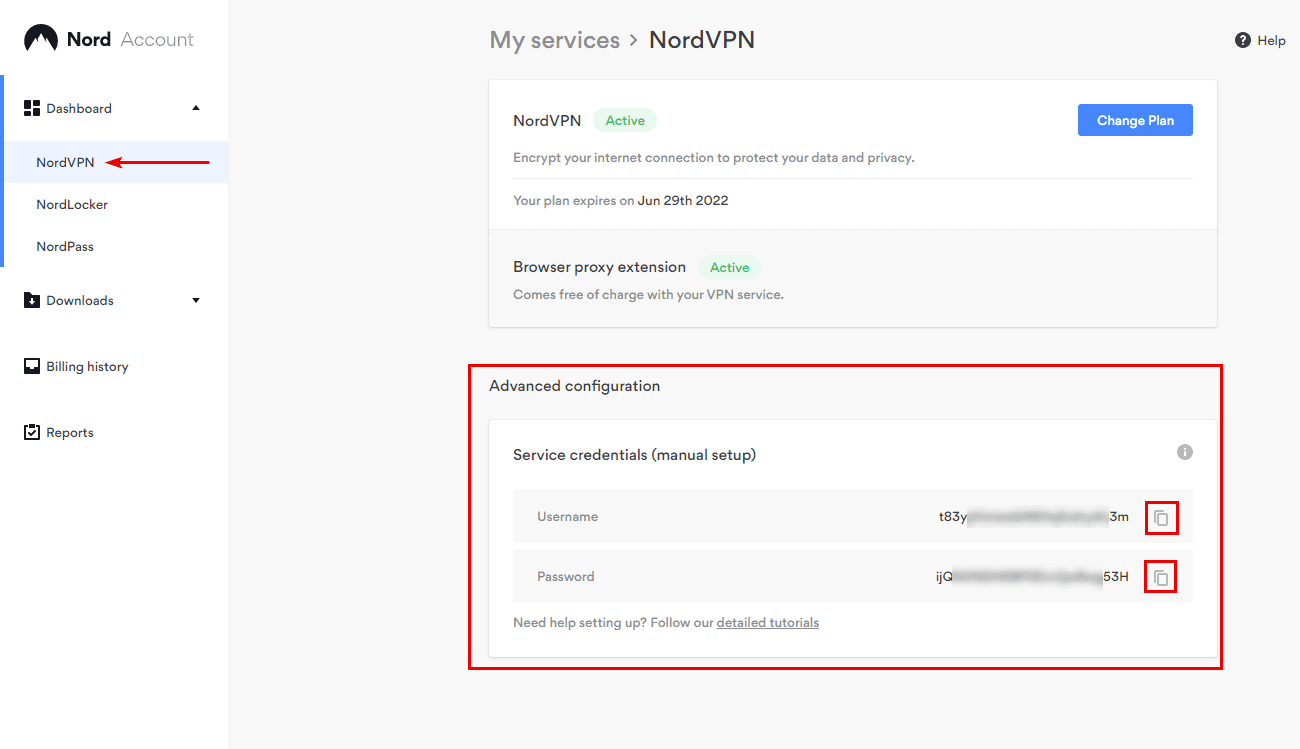

Создать конфигурации одноранговых узлов и удостоверений. Указать учетные данные NordVPN в параметрах имени пользователя и пароля:

/ip ipsec peer add address=nl125.nordvpn.com exchange-mode=ike2 name=NordVPN profile=NordVPN /ip ipsec identity add auth-method=eap certificate="" eap-methods=eap-mschapv2 generate-policy=port-strict mode-config=NordVPN peer=NordVPN policy-template-group=NordVPN username=NordVPN-Username password=NordVPN-Password

Найти учетные данные для службы NordVPN в панели управления учетной записи Nord.

Теперь необходимо выбрать, что отправлять через VPN туннель. В этом примере имеется локальная сеть 192.168.88.0/24 за маршрутизатором, и весь трафик из этой сети будет отправляться через туннель. Прежде всего, нужно создать новый список IP→Firewall→Address, который состоит из локальной сети.

/ip firewall address-list add address=192.168.88.0/24 list=local

И назначить вновь созданный список IP→Firewall→Address конфигурации mode-config:

/ip ipsec mode-config set [ find name=NordVPN ] src-address-list=local

Убедиться, что правильное правило NAT источника динамически генерируется при установке туннеля.

/ip firewall nat print

Пример настройки VPN между MikroTik IpSec client и Fortigate IpSec Server

Роутер Fortigate будет выступать в качестве сервера VPN IpSec, а MikroTik будет как VPN клиент.

/ip ipsec mode-config add name=Fortigate-GW responder=no src-address-list=Fortigate-VPN-Access /ip ipsec policy group add name=Fortigate-GW /ip ipsec profile add dh-group=modp2048 enc-algorithm=aes-256 hash-algorithm=sha256 name=\ Fortigate-GW-Phase-1 /ip ipsec peer add address=8.8.8.8/32 comment=Fortigate-GW disabled=yes exchange-mode=\ aggressive name=Fortigate-GW profile=Fortigate-GW-Phase-1 /ip ipsec proposal add enc-algorithms=aes-256-gcm lifetime=12h name=Fortigate-GW-Phase-2 pfs-group=\ modp2048 /ip ipsec identity add auth-method=pre-shared-key-xauth generate-policy=port-strict mode-config=\ Fortigate-GW password=xMG3Anf52eH9 peer=Fortigate-GW policy-template-group=Fortigate-GW \ secret=43e2LT2vsSRb username=vpn-user /ip ipsec policy add comment=Fortigate-GW disabled=yes dst-address=0.0.0.0/0 group=Fortigate-GW \ proposal=Fortigate-GW-Phase-2 src-address=0.0.0.0/0 template=yes /ip firewall address-list add address=192.168.133.0/24 list=Fortigate-VPN-Access

Пример настройки VPN IpSec между MikroTik и Shrew VPN client

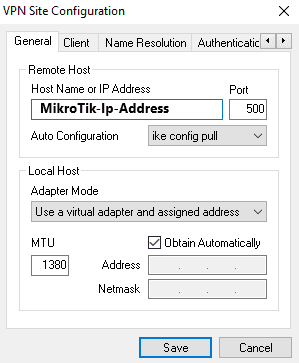

Роутер MikroTik будет выступать в качестве сервера VPN IpSec, а Shrew VPN client как VPN клиент на ОС Winddows.

Настройка роутера MikroTik как VPN IpSec сервера

/ip ipsec mode-config add address=192.168.40.99 name=Shrew-Mode-Config /ip ipsec policy group add name=Shrew-Group /ip ipsec profile add dh-group=modp1024 name=Shrew-Profile /ip ipsec peer add comment=Shrew-Peer exchange-mode=aggressive name=Shrew-Peer passive=yes \ profile=Shrew-Profile /ip ipsec proposal add lifetime=12h name=Shrew-Proposal /ip ipsec identity add auth-method=pre-shared-key-xauth comment=Shrew-Identities \ generate-policy=port-strict mode-config=Shrew-Mode-Config password=xMG3Anf52eH9 \ peer=Shrew-Peer policy-template-group=Shrew-Group secret=43e2LT2vsSRb username=\ vpn-user /ip ipsec policy add comment=Shrew-Policies dst-address=0.0.0.0/0 group=Shrew-Group proposal=\ Shrew-Proposal src-address=0.0.0.0/0 template=yes

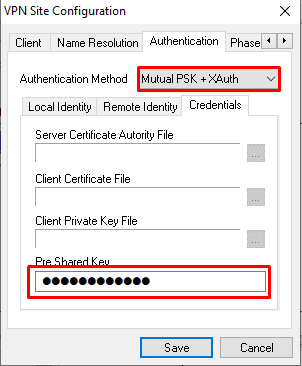

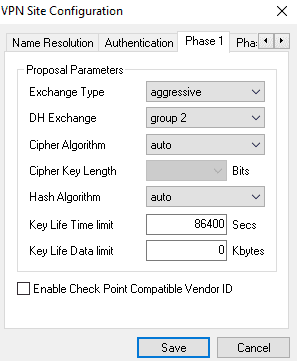

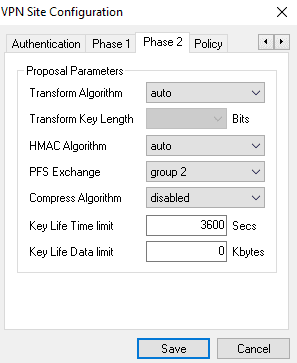

Настройки Shrew VPN client

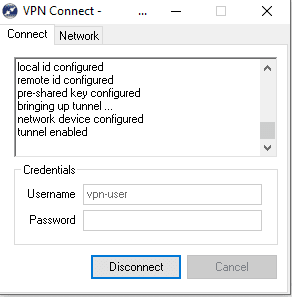

Успешное подключение Shrew VPN client

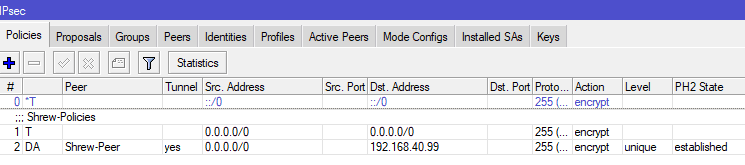

Активное подключение Shrew VPN client со стороны MikroTik

Can these instructions be used for SurfShark as well?

SurfShark has own instructions «Mikrotik router tutorial with IKEv2»